201411网规上午真题

第 1 题

计算机采用分级存储体系的主要目的是为了( )。

- (A) 解决主存容量不足的问题

- (B) 提高存储器读写可靠性

- (C) 提高外设访问效率

- (D) 解决存储的容量、价格和速度之间的矛盾

答案与解析

- 试题难度:容易

- 知识点:非网络知识>计算机硬件基础

- 试题答案:[['D']]

- 试题解析:本题考查计算机系统基础知识。

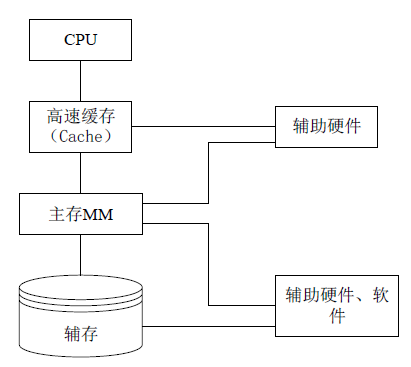

存储体系结构包括不同层次上的存储器,通过适当的硬件、软件有机地组合在一起形成计算机的存储体系结构。例如,由高速缓存(Cache)主存储器(MM)和辅助存储器构成的3层存储器层次结构如下图所示。

接近CPU的存储器容量更小、速度更快、成本更高;辅存容量大、速度慢,价格低。采用分级存储体系的目的是解决存储的容量、价格和速度之间的矛盾。

第 2 题

设关系模式R(U,F),其中U为属性集, F是U上的一组函数依赖,那么函数依赖的公理系统(Armstrong公理系统)中的合并规则是指为( )为F所蕴涵。

- (A) 若A→B,B→C,则A→C

- (B) 若Y⊆X⊆U,则X→Y。

- (C) 若A→B,A→C,则A→BC

- (D) 若A→B,C⊆B,则A→C

答案与解析

- 试题难度:一般

- 知识点:非网络知识>软件开发基础

- 试题答案:[['C']]

- 试题解析:本题考查函数依赖推理规则。根据上述三条推理规则又可推出下述三条推理规则:

函数依赖的公理系统(即Armstrong 公理系统)为 :设关系模式 R(U,F) ,其中U 为属性集, F 是 U 上的一组函数依赖,那么有如下推理规则:

Al 自反律: 若 Y⊆X⊆U ,则X→Y 为 F 所蕴涵。

A2 增广律:若 X→Y 为 F 所蕴涵,且 Z⊆U,则XZ→YZ 为 F 所蕴涵。

A3 传递律:若 X→Y,Y→Z 为 F 所蕴涵,则 X→Z 为 F 所蕴涵。

A4 合并规则:若 X→Y,X→Z,则X→YZ 为 F 所蕴涵。

A5 伪传递率:若 X→Y,WY→Z,则XW→Z 为 F 所蕴涵。

A6 分解规则:若 X→Y,Z⊆Y,则X→Z 为 F 所蕴涵。

选项 A 符合规则为 A3 ,即传递规则;选项B 符合规则为 Al ,即为自反规则;选项

C 符合规则为 A4 ,即为合并规则;选项D 符合规则为 A6 ,即为分解规则。

第 3 题

在结构化分析方法中,用( )表示功能模型,用( )表示行为模型。

- (A) ER图

- (B) 用例图

- (C) DFD

- (D) 对象图

- (A) 通信图

- (B) 顺序图

- (C) 活动图

- (D) 状态转换图

答案与解析

- 试题难度:一般

- 知识点:非网络知识>软件开发基础

- 试题答案:[['C'],['D']]

- 试题解析:结构化分析方法的基本思想是自顶向下,逐层分解,把一个大问题分解成若干个小问题,每个小问题再分解成若干个更小的问题。经过逐层分解,每个最低层的问题都是足够简单、容易解决的。结构化方法分析模型的核心是数据字典,围绕这个核心,有三个层次的模型,分别是数据模型、功能模型和行为模型(也称为状态模型)。在实际工作中,一般使用 E-R 图表示数据模型,用 DFD 表示功能模型,用状态转换图表示行为模型。这三个模型有着密切的关系,它们的建立不具有严格的时序性,而是一个迭代的过程。

第 4 题

以下关于单元测试的说法中,正确的是( )。

- (A) 驱动模块用来调用被测模块,自顶向下的单元测试不需要另外编写驱动模块

- (B) 桩模块用来模拟被测模块所调用的子模块,自顶向下的单元测试中不需要另外编写桩模块

- (C) 驱动模块用来模拟被测模块所调用的子模块,自底向上的单元测试中不需要另外编写驱动模块

- (D) 桩模块用来调用被测模块,自底向上的单元测试中不需要另外编写桩模块

答案与解析

- 试题难度:一般

- 知识点:非网络知识>软件开发基础

- 试题答案:[[A]]

- 试题解析:本题考查单元测试的基本概念。测试一个模块时,可能需要为该模块编写一个驱动模块和若干个桩模块。驱动模块用来调用被测模块,它接收测试者提供的测试数据,并把这些数据传送给被测模块,然后从被测模块接收测试结果,并以某种可见的方式将测试结果返回给测试人员;桩模块用来模拟被测模块所调用的子模块,它接受被测模块的调用,检验调用参数,并以尽可 能简单的操作模拟被调用的子程序模块功能,把结果送回被测模块。顶层模块测试时不需要驱动模块,底层模块测试时不要桩模块。

单元测试也称为模块测试,测试的对象是可独立编译或汇编的程序模块、软件构件或面向对象软件中的类(统称为模块),其目的是检查每个模块能否正确地实现设计说明中的功能、性能、接口和其他设计约束等条件,发现模块内可能存在的各种差错。单元测试的技术依据是软件详细设计说明书。

单元测试策略主要包括自顶向下的单元测试、自底向上的单元测试、孤立测试和综合测试策略。

① 自顶向下的单元测试。先测试上层模块,再测试下层模块。测试下层模块时由于它的上层模块已测试过,所以不必另外编写驱动模块。

② 自底向上的单元测试。自底向上的单元测试先测试下层模块,再测试上层模块。测试上层模块由于它的下层模块己经测试过,所以不必另外编写桩模块。

③ 孤立测试不需要考虑每个模块与其他模块之间的关系,逐一完成所有模块的测试。由于各模块之间不存在依赖性,单元测试可以并行进行,但因为需要为每个模块单独设计驱动模块和桩模块,增加了额外的测试成本。

④ 综合测试。上述三种单元测试策略各有利弊,实际测试时可以根据软件特点和进度安排情况,将几种测试方法混合使用。

第 5 题

公司欲开发一个用于分布式登录的服务器端程序,使用面向连接的TCP协议并发地处理多客户端登录请求。用户要求该服务端程序运行在Linux、Solaris和Windows NT等多种操作系统平台之上,而不同的操作系统的相关API函数和数据都有所不同。针对这种情况,公司的架构师决定采用“包装器外观(Wrapper Facade)”架构模式解决操作系统的差异问题。具体来说,服务端程序应该在包装器外观的实例上调用需要的方法,然后将请求和请求的参数发送给( ),调用成功后将结果返回。使用该模式( )。

- (A) 客户端程序

- (B) 操作系统API函数

- (C) TCP协议API函数

- (D) 登录连接程序

- (A) 提高了底层代码访问的一致性,但降低了服务端程序的调用性能。

- (B) 降低了服务端程序功能调用的灵活性,但提高了服务端程序的调用性能

- (C) 降低了服务端程序的可移植性,但提高了服务端程序的可维护性

- (D) 提高了系统的可复用性,但降低了系统的可配置性

答案与解析

- 试题难度:一般

- 知识点:非网络知识>软件开发基础

- 试题答案:[['B'],['A']]

- 试题解析:本题主要考查考生对设计模式的理解与应用。题干描述了某公司欲开发一个用于分布式登录的服务端程序,使用面向连接的TCP协议并发地处理多客户端登录请求。用户要求该服务端程序运行在Linux、Solaris和Windows NT等多种操作系统平台之上,而不同的操作系统的相关API函数和数据都有所不同。针对这种情况,公司的架构师决定采用“包装器外观(Wrapper Facade)”架构模式解决操作系统的差异问题。具体来说,服务端程序应该在包装器外观的实例上调用需要的方法,然后将请求和请求的参数发送给操作系统 API 函数,调用成功后将结果返回。使用该模式提高了底层代码访问的一致性,但降低了服务端程序的调用性能。

第 6 题

某服装店有甲、乙、丙、丁四个缝制小组。甲组每天能缝制5件上衣或6条裤子:乙组每天能缝制6件上衣或7条裤子:丙组每天能缝制7件上衣或8条裤子;丁组每天能缝制8件上衣或9条裤子。每组每天要么缝制上衣,要么缝制裤子,不能弄混。订单要求上衣和裤子必须配套(每套衣服包括一件上衣和一条裤子)。做好合理安排,该服装店15天最多能缝制( )套衣服。

- (A) 208

- (B) 209

- (C) 210

- (D) 211

答案与解析

- 试题难度:一般

- 知识点:非网络知识>数学相关

- 试题答案:[['D']]

- 试题解析:本题考查数学应用能力

根据题意,甲、乙、丙、丁四组做上衣和裤子的效率之比分别为5/6、6/7、7/8、8/9,并且依次增加。因此,丁组做上衣效率更高,甲组做裤子效率更高。为此,安排甲组15天全做裤子,丁组15天全做上衣。

设乙组用x天做上衣,15-x天做裤子;丙组用y天做上衣,15-y天做裤子,为使上衣和裤子配套,则有0+6x+7y+8×15=6×15+7(15-x)+8(15-y)+0所以,13x+15y=13×15,y=13-13x/15

15天共做套数6x+7y+8×15=6x+7(13-13x/15)+120=211-x/15

只有在x=0时,最多可做211套。

此时,y=13,即甲乙丙丁四组分别用0、0、13、15天做上衣,用15、15、2、0天做裤子。

第 7 题

生产某种产品有两个建厂方案:(1)建大厂,需要初期投资500万元。如果产品销路好,每年可以获利200万元;如果销路不好,每年会亏损20万元。(2)建小厂,需要初期投资200万元。如果产品销路好,每年可以获利100万元;如果销路不好,每年只能获利20万元。

市场调研表明,未来2年,这种产品销路好的概率为70%。如果这2年销路好,则后续5年销路好的概率上升为80%;如果这2年销路不好,则后续5年销路好的概率仅为10%。为取得7年最大总收益,决策者应( )。

- (A) 建大厂,总收益超500万元

- (B) 建大厂,总收益略多于300万元

- (C) 建小厂,总收益超500万元

- (D) 建小厂,总收益略多于300万元

答案与解析

- 试题难度:一般

- 知识点:非网络知识>数学相关

- 试题答案:[['B']]

- 试题解析:

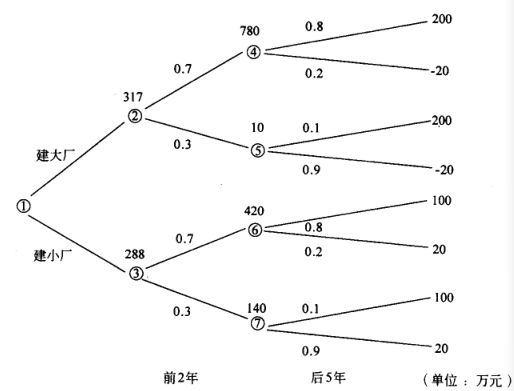

右面四个节点处依次按下列算式计算5年的期望值,并将结果分别写在节点处。

节点④:{200×0.8+(-20)×0.2}×5=780节点⑤:{200×0.1+(-20}×0.9)×5=10

节点⑥:{100×0.8+20×0.2}×5=420

接点⑦:{100×0.1+20×0.9}×5=140

再在②、③节点处按如下算式计算2年的期望值(扣除投资额),并将结果(7年总收益)写在节点处。

节点②:{200×0.7+(-20)×0.3}×2+{780×0.7+10×0.3}-500=317

节点③:{100×0.7+20×0.3}×2+{420×0.7+140×0.3}-200=288

第 8 题

软件商标权的保护对象是指( )。

- (A) 商业软件

- (B) 软件商标

- (C) 软件注册商标

- (D) 已使用的软件商标

答案与解析

- 试题难度:容易

- 知识点:非网络知识>知识产权和标准化

- 试题答案:[[C]]

- 试题解析:软件商标权是软件商标所有人依法对其商标(软件产品专用标识)所享有的专有使用权。在我国,商标权的取得实行的是注册原则,即商标所有人只有依法将自己的商标注册后,商标注册人才能取得商标权,其商标才能得到法律的保护。对其软件产品已经冠以商品专用标识,但未进行商标注册,没有取得商标专用权,此时该软件产品专用标识就不能得到商标法的保护,即不属于软件商标权的保护对象。未注册商标可以自行在商业经营活动中使用,但不受法律保护。未注册商标不受法律保护,不等于对使用未注册商标行为放任自流。为了更好地保护注册商标的专用权和维护商标使用的秩序,需要对未注册商标的使用加以规范。所以《商标法》第四十八条专门对使用未注册商标行为做了规定。未注册商标使用人不能违反此条规定,否则商标行政主管机关将依法予以查处。

第 9 题

基于模拟通信的窄带ISDN能够提供声音、视频、数据等传输服务。ISDN有两种不同类型的信道,其中用于传送信令的是( ),用于传输语音/数据信息的是( )。

- (A) A信道

- (B) B信道

- (C) C信道

- (D) D信道

- (A) A信道

- (B) B信道

- (C) C信道

- (D) D信道

答案与解析

- 试题难度:一般

- 知识点:广域网和接入网>其他接入技术

- 试题答案:[['D'],['B']]

- 试题解析:ISDN 分为窄带 ISDN(Narrowband ISDN ,N-ISDN)和宽带 ISDN(Broadband ISDN,B-ISDN)。窄带ISDN的目的是以数字系统代替模拟电话系统,把音频、视频和数据业务在一个网络上统一传输。窄带ISDN 系统提供两种用户接口:即基本速率接口2B+D和基群速率接口30B+D。其中的B信道是64kb/s的话音或数据信道,而D信道是16kb/s或64kb/s的信令信道。对于家庭用户,通信公司在用户住所安装一个第一类网络终接设备NT1 。用户可以在连接NT1的总线上最多挂接8台设备,共享2B+D的144kb/s信道。 大型商业用户则要通过第二类网络终接设备NT2连接ISDN ,这种接入方式可以提供30B+D(2.048Mb/s)的接口速率。

第 10 题

下面关于帧中继的描述中,错误的是( )。

- (A) 帧中继在第三层建立固定虚电路和交换虚电路

- (B) 帧中继提供面向连接的服务

- (C) 帧中继可以有效地处理突发数据流量

- (D) 帧中继充分地利用了光纤通信和数字网络技术的优势

答案与解析

- 试题难度:一般

- 知识点:广域网和接入网>XDSL接入

- 试题答案:[[A]]

- 试题解析:帧中继(Frame Relay ,FR)网络运行在OSI 参考模型的物理层和数据链路层。 FR 用第二层协议数据单元帧来承载数据业务,因而第三层被省掉了。帧中继提供面向连接的服务,在互相通信的每对设备之间都存在一条定义好的虚电路,并且指定了一个链路识别码 DLCI 。帧中继利用了光纤通信和数字网络技术的优势,FR 帧层操作比 HDLC 简单,只检查错误,不再重传,没有滑动窗口式的流量控制机制,只有拥塞控制。所以,帧中继比 X.25 具有更高的传输效率。

第 11 题

海明码是一种纠错编码,一对有效码字之间的海明距离是( )。如果信息为10位,要求纠正1位错,按照海明编码规则,需要增加的校验位是( )位。

- (A) 两个码字的比特数之和

- (B) 两个码字的比特数之差

- (C) 两个码字之间相同的比特数

- (D) 两个码字之间不同的比特数

- (A) 3

- (B) 4

- (C) 5

- (D) 6

答案与解析

- 试题难度:一般

- 知识点:网络基础>海明校验

- 试题答案:[['D'],['B']]

- 试题解析:

码距就是两个码字C1与C2之间不同的比特数。

在数据中间加入几个校验码,码距均匀拉大,将数据的每个二进制位分配在几个奇偶校验组里,当某一位出错,会引起几个校验位的值发生变化。

海明不等式:

校验码个数为K,2的K次方个校验信息,1个校验信息用来指出“没有错误”,其余2k-1个指出错误发生在哪一位,但也可能是校验位错误,所以满足m+k+1<=2k。

希赛点拨:

通过公式m+k+1<=2k ,可以求出需要添加几位的校验位。

第 12 题

PPP的认证协议CHAP是一种( )安全认证协议,发起挑战的应该是( )。

- (A) 一次握手

- (B) 两次握手

- (C) 三次握手

- (D) 同时握手

- (A) 连接方

- (B) 被连接方

- (C) 任意一方

- (D) 第三方

答案与解析

- 试题难度:一般

- 知识点:广域网和接入网>其他接入技术

- 试题答案:[[C],[B]]

- 试题解析:PPP支持的质询握手认证协议(Challenge Handshake Authentication Protocol,CHAP)采用三次握手方式周期地验证对方的身份。首先是逻辑链路建立后认证服务器(被连接方)就要发送一个挑战报文(随机数),终端计算该报文的Hash值并把结果返回服务器。然后认证服务器把收到的 Hash 值与自己计算的 Hash 值进行比较,如果匹配,则认证通过,连接得以建立,否则连接被终止。计算 Hash 值的过程有一个双方共享的密钥参与,而密钥是不通过网络传送的,所以 CHAP 是很安全的认证机制。在后续的通信过程中, 每经过一个随机的间隔,这个认证过程都可能被重复,以缩短入侵者进行持续攻击的时间。值得注意的是,这种方法可以进行双向身份认证,终端也可以向服务器进行挑战,使得双方都能确认对方身份的合法性。

第 13 题

以下关于无线网络中的直接序列扩频技术的描述中,错误的是( )。

- (A) 用不同的频率传播信号扩大了通信的范围

- (B) 扩频通信减少了干扰并有利于通信保密

- (C) 每一个信号比特可以用 N个码片比特来传输

- (D) 信号散布到更宽的频带上降低了信道阻塞的概率

答案与解析

- 试题难度:一般

- 知识点:网络新技术>WLAN

- 试题答案:[[A]]

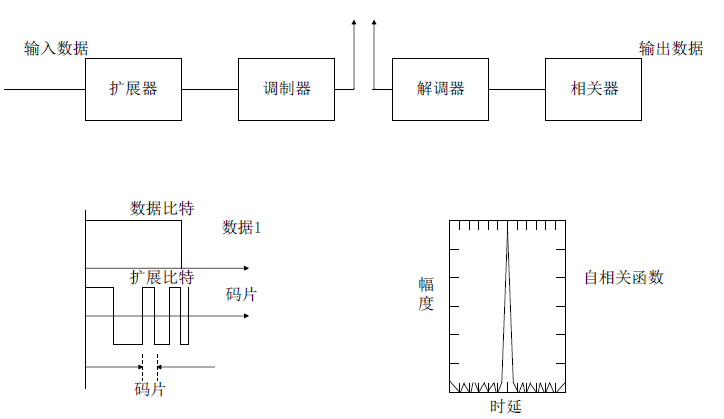

- 试题解析:在直接序列扩频方案中,信号源中的每一比特用称为码片的N个比特来传输,这个过程在扩展器中进行。然后把所有的码片用传统的数字调制器发送出去。在接收端,收 到的码片解调后被送到一个相关器,自相关函数的尖峰用于检测发送的比特。好的随机码相关函数具有非常高的尖峰/旁瓣比,如下图所示。数字系统的带宽与其所采用的脉冲 信号的持续时间成反比。在 DSSS 系统中,由于发射的码片只占数据比特的1/N,所以 DSSS 信号的带宽是原来数据带宽的 N 倍。

在 DSSS 扩频通信中,每一个信号比特用 N 个比特的码片来传输,这样使得信号散布到更宽的频带上,降低了信道阻塞的概率,减少了干扰并有利于通信保密。

第 14 题

IETF定义的集成服务(IntServ)把Internet服务分成了三种服务质量不同的类型,这三种服务不包括( )。

- (A) 保证质量的服务:对带宽、时延、抖动和丢包率提供定量的保证

- (B) 尽力而为的服务:这是一般的Internet服务,不保证服务质量

- (C) 负载受控的服务:提供类似于网络欠载时的服务,定性地提供质量保证

- (D) 突发式服务:如果有富余的带宽,网络保证满足服务质量的需求

答案与解析

- 试题难度:一般

- 知识点:网络新技术>QoS

- 试题答案:[['D']]

- 试题解析:

IETF 集成服务(IntServ)工作组根据服务质量的不同,把 Internet服务分成了三种类型:

①保证质量的服务(Guranteed Services):对带宽、时延、抖动和丢包率提供定量的保证;

②负载受控的服务(Controlled-load Services):提供一种类似于网络欠载情况下的服务,这是一种定性的指标;

③尽力而为的服务(Best-Effort):这是Internet提供的一般服务,基本上无任何质量保证。

第 15 题

按照网络分层设计模型,通常把局域网设计为3层,即核心层、汇聚层和接入层,以下关于分层网络功能的描述中,不正确的是( )。

- (A) 核心层设备负责数据包过滤、策略路由等功能

- (B) 汇聚层完成路由汇总和协议转换功能

- (C) 接入层应提供一部分管理功能,例如MAC地址认证、计费管理等

- (D) 接入层要负责收集用户信息,例如用户IP地址、MAC地址、访问日志等

答案与解析

- 试题难度:容易

- 知识点:网络规划和设计>逻辑网络设计

- 试题答案:[['A']]

- 试题解析:三层模型将大型局域网划分为核心层、汇聚层和接入层。每一层都有特定的作用。

①核心层是因特网络的高速骨干网,由于其重要性,因此在设计中应该采用冗余组件设计。在设计核心层设备的功能时,应尽量避免使用数据包过滤和策略路由等降低数据包转发速率的功能。如果需要连接因特网和外部网络,核心层还应包括一条或多条连接到外部网络的连接。

②汇聚层是核心层和接入层之间的分界点,应尽量将资源访问控制、流量的控制等在汇聚层实现。为保证层次化的特性,汇聚层应该向核心层隐藏接入层的细节,例如不管接入层划分了多少个子网,汇聚层向核心层路由器进行路由宣告时,仅宣告由多个子网地址汇聚而成的网络。为保证核心层能够连接运行不同协议的区域网络,各种协议的转换都应在汇聚层完成。

③接入层为用户提供在本地网段访问应用系统的能力,也要为相邻用户之间的互访需求提供足够的带宽。接入层还应该负责一些用户管理功能,以及用户信息的收集工作。

第 16 题

配置路由器有多种方法,一种方法是通过路由器console端口连接( )进行配置,另一种方法是通过TELNET协议连接( )进行配置。

- (A) 中继器

- (B) AUX接口

- (C) 终端

- (D) TCP/IP网络

- (A) 中继器

- (B) AUX接口

- (C) 终端

- (D) TCP/IP网络。

答案与解析

- 试题难度:容易

- 知识点:路由规划>其他

- 试题答案:[[C],[D]]

- 试题解析:对路由器进行初始配置时,要用工作电缆连接仿真终端和路由器的 Console 端口。 当路由器部署在网络中时,可以在终端上运行 TELNET 协议,通过 TCP/IP 网络登录到路由器,再在终端上键入配置命令,对路由器进行配置。

第 17 题

如果允许来自子网172.30.16.0/24到172.30.31.0/24的分组通过路由器,则对应ACL语句应该是( )

- (A) access-list 10 permit 172.30.16. 0 255.255. 0.0

- (B) access-list 10 permit 172.30.16. 0 0.0.255.255

- (C) access-list 10 permit 172.30.16. 0 0.0.15.255

- (D) access-list 10 permit 172.30.16. 0 255.255.240.0

答案与解析

- 试题难度:一般

- 知识点:网络安全解决方案和病毒防护>访问控制ACL

- 试题答案:[['C']]

- 试题解析:子网172.30.16.0/24到172.30.31.0/24的分组,一共是16个子网。

这16个子网做路由汇聚后,得到的汇聚后网络地址是

172.30.0001 0000.0/20的地址,那么网络地址是172.30.16. 0,子网掩码是255.255.240.0,那么我们在ACL的时候配置的是反掩码,就是255.255.255.255-255.255.240.0=0.0.15.255

第 18 题

结构化布线系统分为六个子系统,其中水平子系统( )。

- (A) 由各种交叉连接设备以及集线器和交换机等交换设备组成

- (B) 连接干线子系统和工作区子系统

- (C) 由终端设备到信息插座的整个区域组成

- (D) 实现各楼层设备间子系统之间的互连

答案与解析

- 试题难度:一般

- 知识点:网络规划和设计>物理网络设计

- 试题答案:[['B']]

- 试题解析:结构化布线系统分为6个子系统:工作区子系统、水平子系统、管理子系统、干线(或垂直)子系统、设备间子系统和建筑群子系统。其中水平子系统是指各个楼层接线间的配线架到工作区信息插座之间所安装的线缆系统,其作用是将干线子系统与用户工作区连接起来。

第 19 题

边界网关协议BGP4被称为路径矢量协议,它传送的路由信息是由一个地址前缀后跟( )组成。

- (A) 一串IP地址

- (B) 一串自治系统编号

- (C) 一串路由器编号

- (D) 一串子网地址

答案与解析

- 试题难度:容易

- 知识点:路由规划>BGP路由协议

- 试题答案:[[B]]

- 试题解析:边界网关协议 BGP 是应用于自治系统(AS)之间的外部网关协议。 BGP4 基本上是一个距离矢量路由协议,但是与RIP协议采用的算法稍有区别。BGP 不但为每个目标计算最小通信费用,而且跟踪通向目标的路径。它不但把目标的通信费用发送给每一个邻居,而且也公告通向目标的最短路径(由地址前缀后跟一串自治系统编号组成)。所以 BGP4 被称为路径矢量协议。

第 20 题

与RIPv2相比,IGRP协议增加了一些新的特性,以下描述中错误的是( )。

- (A) 路由度量不再把跳步数作为唯一因素,还包含了带宽、延迟等参数

- (B) 增加了触发更新来加快路由收敛,不必等待更新周期结束再发送更新报文

- (C) 不但支持相等费用通路负载均衡,而且支持不等费用通路的负载均衡

- (D) 最大跳步数由15跳扩大到255跳,可以支持更大的网络

答案与解析

- 试题难度:一般

- 知识点:路由规划>RIP路由

- 试题答案:[['B']]

- 试题解析:内部网关路由协议(Interior Gateway Routing Protocol ,IGRP)是 Cisco 公司于1980年代设计的一种动态距离矢量路由协议。它组合了网络配置的各种因素,包括带宽、延迟、可靠性和负载等作为路由度量。它支持相等费用通路负载均衡和不等费用通路负载均衡。 IGRP 的最大跳步数由 15 跳扩大到 255 跳,可以支持比RIPv2 更大的网络。

默认情况下,IGRP 每 90s 发送一次路由更新广播,在 3 个更新周期内(即 270s)没有从某个路由器接收到更新报文,则宣布该路由不可访问。在 7 个更新周期即630s后, IOS 从路由表中清除该路由表项。

用触发更新来加快路由收敛,这是RIPv2和 IGRP都有的功能。

第 21 题

城域以太网在各个用户以太网之间建立多点的第二层连接,IEEE802.1ad定义的运营商网桥协议提供的基本技术是在以太帧中插入( )字段,这种技术被称为( )技术。

- (A) 运营商VLAN标记

- (B) 运营商虚电路标识

- (C) 用户VLAN标记

- (D) 用户帧类型标记

- (A) Q-in-Q

- (B) IP-in-IP

- (C) NAT-in-NAT

- (D) MAC-in-MAC

答案与解析

- 试题难度:容易

- 知识点:网络安全解决方案和病毒防护>VPN技术

- 试题答案:[[A],[A]]

- 试题解析:城域以太网论坛(Metro Ethernet Forum ,MEF)是由网络设备制造商和网络运营商组成的非盈利组织,专门从事城域以太网的标准化工作。 MEF 定义的 E-LAN 服务的基本技术是 802.1q的VLAN帧标记。假定各个用户的以太网称为 C-网,运营商建立的城域以太网称为 S-网。如果不同 C-网中的用户要进行通信,以太帧在进入用户网络接口(User-Network Interface,UNI)时被插入一个 S-VID(Server Provider-VLAN ID)字段, 用于标识 S-网中的传输服务,而用户的 VLAN 帧标记(C-VID)则保持不变,当以太帧到达目标C-网时, S-VID字段被删除,如下图所示。这样就解决了两个用户以太网之间 透明的数据传输问题。这种技术定义在 IEEE 802.1ad 的运营商网桥协议(Provider Bridge Protocol)中,被称为 Q-in-Q 技术。

图 802.1ad的帧格式Q-in-Q 实际上是把用户 VLAN 嵌套在城域以太网的 VLAN 中传送,由于其简单性和有效性而得到电信运营商的青睐。但是这样一来,所有用户的MAC地址在城域以太网中都是可见的,任何 C-网的改变都会影响到 S-网的配置,增加了管理的难度。而且 S-VID 字段只有 12 位,只能标识 4096 个不同的传输服务,网络的可扩展性也受到限制。从用户角度看,网络用户的 MAC 地址都暴露在整个城域以太网中,使得网络的安全性受到威胁。

图 802.1ad的帧格式Q-in-Q 实际上是把用户 VLAN 嵌套在城域以太网的 VLAN 中传送,由于其简单性和有效性而得到电信运营商的青睐。但是这样一来,所有用户的MAC地址在城域以太网中都是可见的,任何 C-网的改变都会影响到 S-网的配置,增加了管理的难度。而且 S-VID 字段只有 12 位,只能标识 4096 个不同的传输服务,网络的可扩展性也受到限制。从用户角度看,网络用户的 MAC 地址都暴露在整个城域以太网中,使得网络的安全性受到威胁。

第 22 题

数据传输时会存在各种时延,路由器在报文转发过程中产生的时延不包括( )。

- (A) 排队时延

- (B) TCP流控时延

- (C) 路由计算时延

- (D) 数据包处理时延

答案与解析

- 试题难度:一般

- 知识点:路由规划>路由器工作原理

- 试题答案:[[B]]

- 试题解析:本题考查路由器的工作原理。

路由器在接收到报文后,先在输入链路进行排队,然后进行检验,计算路由,加入到输出链路进行转发。

第 23 题

某用户为了保障信息的安全,需要对传送的信息进行签名和加密,考虑加解密时的效率与实现的复杂性,加密时合理的算法是( ),签名时合理的算法为( )。

- (A) MD5

- (B) RC-5

- (C) RSA

- (D) ECC

- (A) RSA

- (B) SHA-1

- (C) 3DES

- (D) RC-5

答案与解析

- 试题难度:一般

- 知识点:网络安全解决方案和病毒防护>数字签名

- 试题答案:[['B'],['A']]

- 试题解析:

本题考查加密和签名算法。

考虑加解密时的效率与实现的复杂性,通常采用对称密钥加密算法对数据进行加密,采用公钥算法进行签名。 SHA-1和MD5属于摘要算法,3DES和RC-5属于对称密钥加密算法,ECC和RSA是公钥算法 。

希赛点拨:

在加解密相同数据量的情况下,非对称加密体制要比对称加密体制慢100倍。

第 24 题

某单位采用DHCP进行IP地址自动分配,用户收到( )消息后方可使用其中分配的IP地址。

- (A) DhcpDiscover

- (B) DhcppOffer

- (C) DhcpNack

- (D) DhcpAck

答案与解析

- 试题难度:一般

- 知识点:传输层和应用层>DHCP协议

- 试题答案:[[D]]

- 试题解析:本题考查 DHCP 协议的工作原理 。

当用户初始启动时发送 DhcpDiscover 报文请求 IP地址;如果有服务器进行响应, 发送 DhcpOffer 报文;若用户采用某服务器提供的 IP 地址,采用 DhcpRequest 报文进行请求;服务器在接收到报文后,采用 DhcpAck 报文进行确认,用户收到报文后就可以采用服务器提供的IP地址了。

第 25 题

DNS服务器中提供了多种资源记录,其中( )定义了域名的反向查询。

- (A) SOA

- (B) NS

- (C) PTR

- (D) MX

答案与解析

- 试题难度:容易

- 知识点:传输层和应用层>DNS协议

- 试题答案:[[C]]

- 试题解析:本题考查 DNS 服务器中的资源记录。

DNS 服务器中提供了多种资源记录,其中类型 SOA 查询的是授权域名服务器;NS查询的是域名;PTR 是依据IP查域名,即域名的反向查询;MX 是邮件服务器记录。

第 26 题

IIS服务支持多种身份验证,其中( )提供的安全功能最低。

- (A) .NET Passport 身份验证

- (B) 集成Windows 身份验证

- (C) 基本身份验证

- (D) 摘要式身份验证

答案与解析

- 试题难度:容易

- 知识点:传输层和应用层>应用层基本概念

- 试题答案:[[C]]

- 试题解析:本题考查 IIS 模块中身份验证相关问题。

基本身份验证采用明文形式对用户名和口令进行传送和验证,安全级别最低。

第 27 题

Windows中的Netstat命令显示有关协议的统计信息。下图中显示列表第二列Local Address显示的是( )。当TCP连接处于SYNSENT状态时,表示( )。

<img alt="" src="../tiku/uploadfiles/2017-08/dcff50f4d290439fb74bb1cf08030b93.png" style="width: 622px; height: 473px;" />

- (A) 本地计算机的IP地址和端口号

- (B) 本地计算机的名字和进程ID

- (C) 本地计算机的名字和端口号

- (D) 本地计算机的MAC地址和进程ID

- (A) 已经发出了连接请求

- (B) 连接已经建立

- (C) 处于连接监听状态

- (D) 等待对方的释放连接响应

答案与解析

- 试题难度:容易

- 知识点:传输层和应用层>TCP协议

- 试题答案:[[C],[A]]

- 试题解析:本题考查网络管理命令及 TCP 三次握手建立连接状态。

在 Windows 操作系统中,采用命令 Netstat来显示本机Internet 应用的统计信息。其中Local Address 显示的是本地主机的名称及TCP连接或 UDP 所采用的端口号。

当 TCP 连接处于 SYN_SENT 状态时,表示已经发出了连接请求,等待对方握手信号;处于连接监听状态是对方被动打开,等待连接建立请求,状态为LISTEN;连接已经建立状态是 ESTABLISHED;等待对方的释放连接响应状态是 FIN-WAIT-1。

第 28 题

设有下面4条路由:210.114.129.0/24、210.114.130.0/24、210.114.132.0/24和210.114.133.0/24,如果进行路由汇聚,能覆盖这4条路由的地址是( )。

- (A) 210.114.128.0/21

- (B) 210.114.128.0/22

- (C) 210.114.130.0/22

- (D) 210.114.132.0/20

答案与解析

- 试题难度:容易

- 知识点:企业内部网络规划>路由汇聚

- 试题答案:[[A]]

- 试题解析:展开IP地址的第 3 字节如下:

第 1 条路由:10000001

第 2 条路由:10000010

第 3 条路由:10000100

第 4 条路由:10000101

聚合之后该字节前 5 比特网络号,后 3 比特主机号,即网络号 210.114.128.0,掩码长度 21 位。

第 29 题

下面地址中属于单播地址的是( )。

- (A) 125.221.191.255/18

- (B) 192.168.24.123/30

- (C) 200.114.207.94/27

- (D) 224.0.0.23/16

答案与解析

- 试题难度:一般

- 知识点:企业内部网络规划>IP地址和子网划分

- 试题答案:[['C']]

- 试题解析:下面4个网络地址的二进制形式是

A.125.221.191.255/18 01111101.11011101.10111111.11111111

B.192.168.24.123/30 11000000.10101000.00011000.01111011

C.200.114.207.94/27 11001000.01110010.11001111.01011110

D.224.0.0.23/16 11100000.00000000.00000000.00010111

上面各地址二进制表示中的加黑部分是子网掩码,可以看出 A 和 B 都是广播地址,D 是组播地址,只有 C 是单播主机地址。

第 30 题

IP地址202.117.17.255/22是什么地址?( )。

- (A) 网络地址

- (B) 全局广播地址

- (C) 主机地址

- (D) 定向广播地址

答案与解析

- 试题难度:容易

- 知识点:企业内部网络规划>IP地址和子网划分

- 试题答案:[[C]]

- 试题解析:IP 地址 202.117.17.255/22的二进制形式是 11001010.01110101.00010001.11111111 ,其中的网络号是 11001010.01110101.000100 ,主机号是01.11111111。

第 31 题

IPv6地址的格式前缀用于表示地址类型或子网地址,例如60位的地址前缀10DE00000000CD3有多种合法的表示形式,以下选项中,不合法的是( )。

- (A) 10DE:0000:0000:CD30:0000:0000:0000:0000/60

- (B) 10DE::CD30:0:0:0:0/60

- (C) 10DE:0:0:CD3/60

- (D) 10DE:0:0:CD30::/60

答案与解析

- 试题难度:容易

- 知识点:网络新技术>IPV6

- 试题答案:[['C']]

- 试题解析:以上IPv6 地址前缀中不合法的是 10DE:0:0:CD3/60 ,因为这种表示可展开为

10DE:0000:0000:0000:0000:0000:0000:0CD3 ,另外CD30 也变成了0CD3 ,这些都是错误的。

第 32 题

下列攻击方式中,( )不是利用TCP/IP漏洞发起的攻击。

- (A) SQL注入攻击

- (B) Land攻击

- (C) Ping of Death

- (D) Teardrop攻击

答案与解析

- 试题难度:容易

- 知识点:网络安全解决方案和病毒防护>网络攻击手段

- 试题答案:[[A]]

- 试题解析:本题考查网络安全攻击的基础知识。

SQL注入攻击是指用户通过提交一段数据库查询代码,根据程序返回的结果,获得攻击者想要的数据,这就是所谓的 SQL Injection ,即SQL 注入攻击。这种攻击方式是通过对数据库查询代码和返回结果的分析而实现的。

Land 攻击是指攻击者将一个包的源地址和目的地址都设置为目标主机的地址,然后将该包通过 IP欺骗的方式发送给被攻击主机,这种包可以造成被攻击主机因试图与自己建立连接而陷入死循环,从而很大程度地降低了系统性能。

Ping of Death 攻击是攻击者向被攻击者发送一个超过65536 字节的数据包 ping 包,由于接收者无法处理这么大的ping包而造成被攻击者系统崩溃、挂机或重启。

Teardrop 攻击就是利用IP包的分段/重组技术在系统实现中的一个错误,即在组装 IP 包时只检查了每段数据是否过长,而没有检查包中有效数据的长度是否过小,当数据包中有效数据长度为负值时,系统会分配一个巨大的存储空间,这样的分配会导致系统资源大量消耗,直至重新启动。

通过以上解释,可见,Land 攻击、Ping of Death 攻击和 Teardrop攻击均是利用 TCP/IP的漏洞所发起的攻击。

第 33 题

下列安全协议中( )是应用层安全协议。

- (A) IPSec

- (B) L2TP

- (C) PAP

- (D) HTTPS

答案与解析

- 试题难度:容易

- 知识点:传输层和应用层>应用层基本概念

- 试题答案:[[D]]

- 试题解析:本题考查网络安全协议的基础知识。

IPSec 是 IETF 制定的 IP 层加密协议,PKI技术为其提供了加密和认证过程的密钥管理功能。 IPSec 主要用于开发新一代的 VPN 。

L2TP 是一种二层协议主要是对传统拨号协议 PPP 的扩展,通过定义多协议跨越第二层点对点链接的一个封装机制,来整合多协议拨号服务至现有的因特网服务提供商点,保证分散的远程客户端通过隧道方式经由Internet 等网络访问企业内部网络 。

PAP 协议是二层协议 PPP 协议的一种握手协议,以保证 PPP 链接安全性。

HTTPS 是一个安全通信通道,用于在客户计算机和服务器之间交换信息。它使用安全套接字层(SSL)进行信息交换,所有的数据在传输过程中都是加密的。

第 34 题

某网络管理员在园区网规划时,在防火墙上启用了NAT,以下说法中错误的是( )。

- (A) NAT为园区网内用户提供地址翻译和转换,以使其可以访问互联网

- (B) NAT为DMZ区的应用服务器提供动态的地址翻译和转换,使其能访问外网

- (C) NAT可以隐藏内部网络结构以保护内部网络安全

- (D) NAT支持一对多和多对多的地址翻译和转换

答案与解析

- 试题难度:容易

- 知识点:路由规划>NAT

- 试题答案:[['B']]

- 试题解析:本题考查防火墙功能的知识。

NAT(Network Address Translation)叫做网络地址翻译,或者网络地址转换,它的主要功能是对使用私有地址内部网络用户提供Internet接入的方式,将私有地址固定地转换为公有地址以访问互联网,NAT 支持一对多和多对多的地址转换方式。由于通过 NAT访问互联网的用户经过了地址翻译/转换,并非使用原地址访问互联网,因此外部网络对内网的地址结构是不得而知的,依此形成了对内部网络的隐藏和保护。

不能对内部网络中服务器使用PAT进行地址转换或者地址翻译,否则,用户将无法联系到内部网络的服务器。

第 35 题

在SET协议中,默认使用( )对称加密算法。

- (A) IDEA

- (B) RC5

- (C) 三重DES

- (D) DES

答案与解析

- 试题难度:一般

- 知识点:网络安全解决方案和病毒防护>对称加密

- 试题答案:[[D]]

- 试题解析:本题考查安全支付协议的知识。

SET 协议是 PKI 框架下的一个典型实现。安全核心技术主要有公开密钥加密、数字签名、数字信封、消息摘要、数字证书等,主要应用于B2C模式中保障支付信息的安全性。SET 协议使用密码技术来保障交易的安全,主要包括散列函数、对称加密算法和非对称加密算法等。SET 中默认使用的散列函数是 SHA,对称密码算法则通常采用DES, 公钥密码算法一般采用 RSA。

第 36 题

2013年6月,WiFi联盟正式发布IEEE 802.11ac无线标准认证。802.11ac是802.11n的继承者,新标准的理论传输速度最高可达到1Gbps。它采用并扩展了源自802.11n的空中接口概念,其中包括:更宽的RF带宽,最高可提升至( );更多的MIMO空间流,最多增加到( )个;多用户的MIMO,以及更高阶的调制,最大达到( )。

- (A) 40MHz

- (B) 80MHz

- (C) 160MHz

- (D) 240MHz

- (A) 2

- (B) 4

- (C) 8

- (D) 16

- (A) 16QAM

- (B) 64QAM

- (C) 128QAM

- (D) 256QAM

答案与解析

- 试题难度:一般

- 知识点:网络新技术>WLAN

- 试题答案:[[C],[C],[D]]

- 试题解析:本题考查新的 802.11ac 无线标准认证。 IEEE 802.11ac,是一个 802.11 无线局域网(WLAN)通信标准,它通过 5GHz频带(也是其得名原因)进行通信。理论上,它能够提供最少 1Gbps 带宽进行多站式无线局域网通信,或是最少 500Mbps 的单一连接传输带宽。802.11ac 是 802.11n 的继承者。它采用并扩展了源自 802.11n 的空中接口(air interface)概念,包括:更宽的 RF 带宽(提升至 160MHz),更多的 MIMO 空间流(spatial streams)(增加到8),多用户的 MIMO ,以及更高阶的调制(modulation)(达到 256QAM)。

第 37 题

RAID系统有不同的级别,如果一个单位的管理系统既有大量数据需要存取,又对数据安全性要求严格,那么此时应采用( )。

- (A) RAID 0

- (B) RAID 1

- (C) RAID 5

- (D) RAID 0+1

答案与解析

- 试题难度:容易

- 知识点:服务器和网络存储技术>RAID技术

- 试题答案:[['D']]

- 试题解析:本题考查 RAID 的基本功能和应用。

独立硬盘冗余阵列(RAID,Redundant Array of Independent Disks),旧称廉价磁盘冗余阵列(Redundant Array of Inexpensive Disks),简称硬盘阵列。其基本思想就是把多个相对便宜的硬盘组合起来,成为一个硬盘阵列组,使性能达到甚至超过一个价格昂贵、容量巨大的硬盘。根据选择的版本不同, RAID比单个硬盘有以下一个或多个方面的好处:增强数据集成度,增强容错功能,增加处理量或容量。另外,磁盘阵列对于电脑来说,看起来就像一个单独的硬盘或逻辑存储单元,分为RAID-0 、RAID-1 、RAID-1E 、RAID-5 ,RAID-6 、RAID-7 、RAID-10 、RAID-50 、RAID-60 。

①RAlD0:它将两个以上的磁盘串联起来,成为一个大容量的磁盘。在存放数据时,分段后分散存储在这些磁盘中,因为读写时都可以并行处理,所以在所有的级别中,RAID0的速度是最快的。但是 RAID0既没有冗余功能,也不具备容错能力,如果一个磁盘(物理)损坏,所有数据都会丢失。

② RAID1:将两组以上的 N 个磁盘相互作镜像,在一些多线程操作系统中能有很好的读取速度,理论上读取速度等于硬盘数量的倍数,另外写入速度有微小的降低。只要一个磁盘正常即可维持运作,可靠性最高。

③ RAID5:这是一种储存性能、数据安全和存储成本兼顾的存储解决方案。它使用的是 Disk Striping(硬盘分区)技术。RAID5 至少需要三个硬盘, RAID5 不是对存储的数据进行备份,而是把数据和相对应的奇偶校验信息存储到组成 RAID5 的各个磁盘上, 并且奇偶校验信息和相对应的数据分别存储于不同的磁盘上。当 RAID5 的一个磁盘数据发生损坏后,可以利用剩下的数据和相应的奇偶校验信息去恢复被损坏的数据。 RAID 5可以理解为是 RAID 0和 RAID1的折中方案。

④ RAID0+1:这是 RAID 0 和 RAID 1的组合形式,也称为 RAID 01。该方案是存储性能和数据安全兼顾的方案。它在提供与 RAID 1 一样的数据安全保障的同时,也提供了与 RAID 0近似的存储性能。

第 38 题

采用ECC内存技术,一个8位的数据产生的ECC码要占用5位的空间,一个32位的数据产生的ECC码要占用( )位的空间。

- (A) 5

- (B) 7

- (C) 20

- (D) 32

答案与解析

- 试题难度:容易

- 知识点:服务器和网络存储技术>服务器的基本概念

- 试题答案:[['B']]

- 试题解析:

ECC纠错技术也需要额外的空间来存储校正码,但其占用的位数跟数据的长度并非成线性关系。具体来说,它是以8位数据、5位ECC码为基准,数据位每增加一倍,ECC只增加一位检验位。通俗地讲,就是一个8位的数据产生的ECC码要占用5位的空间;一个16位数据的ECC码只需在原来基础上再增加一位,也就是6位;而32位的数据则只需在原来基础上增加一位,即7位的ECC码即可,以此类推。

第 39 题

在微软64位Windows Server 2008中集成的服务器虚拟化软件是( )。

- (A) ESX Server

- (B) Hyper-V

- (C) XenServer

- (D) Vserver

答案与解析

- 试题难度:容易

- 知识点:服务器和网络存储技术>服务器的基本概念

- 试题答案:[['B']]

- 试题解析:本题考查服务器技术的相关概念。

虚拟化打破了底层设备、操作系统、应用程序,以及用户界面之间牢固绑定的纽带,彼此之间不再需要紧密耦合,从而可以变成可以按需递交的服务。最终可以实现这样的 目标:在任何时间、任何地方,任何用户可以访问任何应用程序,都可以获得任何所需的用户体验。

选项中 ESX Server 是由 VMware 开发的 VMware ESX Server 服务器,该服务器在通用环境下分区和整合系统的虚拟主机软件。

Hyper-V 是由 Windows Server 2008 中集成的服务器虚拟化软件,其采用微内核架构,兼顾了安全性和性能的要求。

XenServer 是思杰基于 Linux 的虚拟化服务器,是一种全面而易于管理的服务器虚拟 化平台,基于 Xen Hypervisor 程序之上。

Vserver 是服务器虚拟化软件,可在一台物理服务器上创建多个虚拟机,每个虚拟机相互独立,相互隔离,且像物理机一样拥有自己的CPU、内存、磁盘和网卡等资源,从而实现物理服务器的虚拟化,同时运行多个业务系统而互不影响。

第 40 题

跟网络规划与设计生命周期类似,网络故障的排除也有一定的顺序。在定位故障之后,合理的故障排除步骤为( )。

- (A) 搜集故障信息、分析故障原因、制定排除计划、实施排除行为、观察效果

- (B) 观察效果、分析故障原因、搜集故障信息、制定排除计划、实施排除行为

- (C) 分析故障原因、观察效果、搜集故障信息、实施排除行为、制定排除计划

- (D) 搜集故障信息 、观察效果、分析故障原因、制定排除计划、实施排除行为

答案与解析

- 试题难度:容易

- 知识点:网络规划和设计>测试和维护

- 试题答案:[[A]]

- 试题解析:本题考查故障排除流程。

网络故障的排除先需定位故障,分析故障原因,然后制定排除计划,实施排除行为,观察效果。

第 41 题

组织和协调是生命周期中保障各个环节顺利实施并进行进度控制的必要手段,其主要实施方式为( )。

- (A) 技术审查

- (B) 会议

- (C) 激励

- (D) 验收

答案与解析

- 试题难度:容易

- 知识点:非网络知识>项目管理基础

- 试题答案:[['B']]

- 试题解析:本题考查生命周期相关阶段任务。

组织和协调是进度控制的必要手段,通常采用会议形式进行。

第 42 题

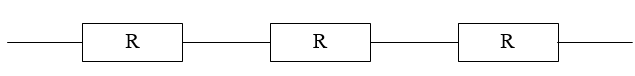

三个可靠度R均为0.9的部件串联构成一个系统,如下图所示:

则该系统的可靠度为( )。

- (A) 0.810

- (B) 0.729

- (C) 0.900

- (D) 0.992

答案与解析

- 试题难度:容易

- 知识点:非网络知识>计算机硬件基础

- 试题答案:[['B']]

- 试题解析:本题考查系统可靠度。

由于是串联,故可靠度为 0.9×0.9×0.9=0.729 。

第 43 题

在下列业务类型中,上行数据流量远大于下行数据流量的是( )。

- (A) P2P

- (B) 网页浏览

- (C) 即时通信

- (D) 网络管理

答案与解析

- 试题难度:容易

- 知识点:网络规划和设计>通信规范分析

- 试题答案:[['D']]

- 试题解析:本题考查网络应用的基本知识。

P2P 是Peer-to-Peer的缩写。 P2P网中所有参与系统的结点处于完全对等的地位,即在覆盖网络中的每一个结点都同时扮演着服务器和客户端两种角色,每个在接受来自其他结点服务的同时,也向其他结点提供服务。因此,这类网络业务,上行数据流量与下行数据流量基本相同。网页浏览是目前互联网上应用最为广泛的一种服务,该服务的运行是基于 B/S 结构的,即用户通过浏览器向服务器发送一个网页请求,服务器再将该网页数据返回给用户,这种模式下,下行数据流量将远大于上行数据流量。

即时通信是使用相应的即时通信软件实现用户之间实时通信和交流的一种互联网服务。在该服务中,用户在发送数据的同时也在接收数据,双向数据流量基本相同。网络管理员通过SNMP协议对网络设备发送管理命令和管理信息,网络设备必须反馈相关信息,这种业务中下行流量远大于上行流量。

第 44 题

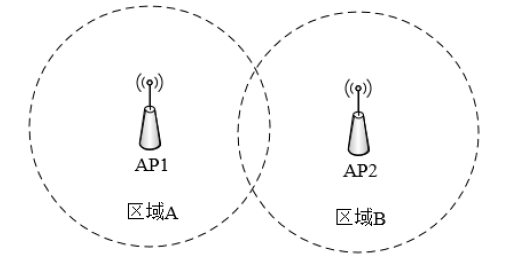

企业无线网络规划的拓扑图如下所示,使用无线协议是802.11b/g/n,根据IEEE规定,如果AP1使用1号信道,AP2可使用的信道有2个,是( )。

- (A) 2和3

- (B) 11和12

- (C) 6和11

- (D) 7和12

答案与解析

- 试题难度:容易

- 知识点:网络新技术>WLAN

- 试题答案:[['C']]

- 试题解析:

本题考查无线网络的基本知识。

2.4GHz无线网络信道划分是按照每5MHz一个信道划分,每个信道22MHz,将2.4GHz频段划分出13个信道,而这13个信道中有相互覆盖和相互重叠的情况,为了无线网络能够互不干扰的工作,在13个信道中(其中部分国家只开通到了11信道),所以只有3个信道可用:1、6、11 号信道。

第 45 题

目前大部分光缆工程测试都采用OTDR(光时域反射计)进行光纤衰减的测试,OTDR通过检测来自光纤的背向散射光进行测试。这种情况下采用( )方法比较合适。

- (A) 双向测试

- (B) 单向测试

- (C) 环形测试

- (D) 水平测试

答案与解析

- 试题难度:一般

- 知识点:网络规划和设计>测试和维护

- 试题答案:[[A]]

- 试题解析:本题考查利用 OTDR(光时域反射计)进行光缆测试的方法。目前大部分工程测试都采用OTDR (光时域反射计)来进行光纤衰减的测试的,而 OTDR 是通过测试来自光纤的背向散射光实现测试的。这样,因为两个方向的散射光往往是不同的,从而导致两个方向测试的结果不同。严格地说,两个方向测试结果都与实际衰减值不同。将两个方向的测试结果取代数和,再除2(这个方法也适合接头衰减的测试)的结果比较接近实际指标,因此就规定双向测试方法。

第 46 题

以下关于网络规划需求分析的描述中,错误的是( )。

- (A) 对于一个新建的网络,网络工程的需求分析不应与软件需求分析同步进行

- (B) 在业务需求收集环节,主要需要与决策者和信息提供者进行沟通

- (C) 确定网络预算投资时,需将一次性投资和周期性投资均考虑在内

- (D) 对于普通用户的调查,最好使用设计好的问卷形式进行

答案与解析

- 试题难度:容易

- 知识点:网络规划和设计>网络需求分析

- 试题答案:[['A']]

- 试题解析:

本题考查网络规划需求分析的基本知识。

在整个网络开发过程中,业务需求调查是理解业务本质的关键,应尽量保证设计的网络能够满足业务的需求,在业务需求收集和调查环节,设计人员须同企业或者部门的领导者进行充分的沟通,以确定网络建设各个方面的需求和问题。一般在进行网络工程的需求分析时,同时将软件需求分析同步进行,因为网络工程的实施和包括对于网络系统中所使用的软件的安装和调试等环节。

网络预算一般分为一次性投资预算和周期性投资预算,一般来说年度发生的周期性投资预算和一次性投资预算之间的比例为10%~15%是比较合理的。一次性投资预算主要用于网络的初始建设,包括设备采购、购买软件、维护和测试系统,培训工作人员以及设计和安装系统的费用等;应根据一次性投资预算,对设备、软件进行选型,对培训工作量进行限定,确保网络初始建设的可行性。周期性投资预算主要用于后期的运营维护,包括人员消耗、设备维护消耗、软件系统升级消耗、材料消耗、信息费用、线路租用费用等多个方面;同时,对客户单位的网络工作人员的能力进行分析,考察他们的工作能力和专业知识是否能够胜任以后的工作,并提出相应的建议,是评判周期性投资预算是否能够满足运营需要的关键之一。

对于普通用户的调查过程一般采用问卷调查的方式进行,这种方式能够更好地提高调查的效率和调查结果的可用性。

第 47 题

在局域网中,划分广播域的边界是( )。

- (A) HUB

- (B) Modem

- (C) VLAN

- (D) 交换机

答案与解析

- 试题难度:容易

- 知识点:企业内部网络规划>冲突域和广播域

- 试题答案:[[C]]

- 试题解析:本题考查网络设备的基本知识。

HUB 也叫集线器,是一种总线型的网络连接设备,工作于 OSI 模型的物理层,使用集线器所连接的网络拓扑为总线型网络,它是一个广播域,同时也是冲突域。

Modem是调制解调器,主要为实现在传统模拟线路上传输数字信号的一种设备。

VLAN 是一种通过逻辑地在交换机上根据一定的规则分隔广播数据包的方式,通过为进入交换机的数据帧标记不同的 vlan tag,只有带有与接口相同的vlan tag 的数据帧才能够被转发和通信。

交换机在默认情况下,所有的接口均处于同一个广播域中,因此它不具备划分广播域边界的功能。

第 48 题

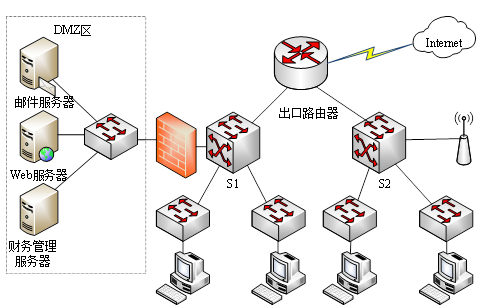

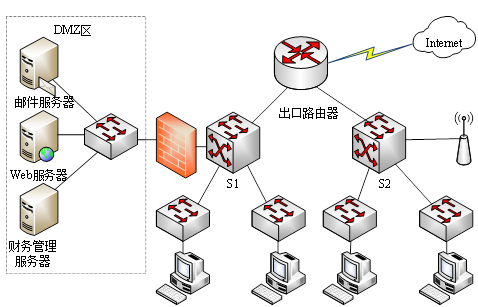

工程师为某公司设计了如下网络方案。

根据图示的拓扑链接可见,该网络规划采用的是两层结构的扁平化设计方式,而两台核心层交换机 S1、S2之间并未提供冗余连接,这样的连接方式,会造成很严重的单点故障,因此不能为整个网络提供较高的可靠性。Internet 接入采用单运营商接入的方式,并不能够导致带宽不够的问题,而接入层向核心层并未提供冗余连接,网络的可靠性较差。

### 第 49 题 下面关于防火墙部分连接的叙述中,错误的是( )。

- (A) 防火墙应与出口路由器连接

- (B) Web服务器连接位置恰当合理

- (C) 邮件服务器连接位置恰当合理

- (D) 财务管理服务器连接位置恰当合理

答案与解析

- 试题难度:容易

- 知识点:网络安全解决方案和病毒防护>VPN技术

- 试题答案:[[D]]

- 试题解析:本题考查网络服务器部署的基本知识。

网络中的防火墙位置可放置于接入互联网的路由器之前,也可将其放置于网络的核心层,以提高内部网络用户的使用体验,在防火墙的 DMZ 区中,所放置的可以是为内部网络用户或者外部网络用户提供服务的各类服务器,而财务管理服务器不属于公共服务器,应放置于专用网络中。

第 50 题

下面关于用户访问部分的叙述中,正确的是( )。

- (A) 无线接入点与S2相连,可提高WLAN用户的访问速率

- (B) 有线用户以相同的代价访问Internet和服务器,设计恰当合理

- (C) 可增加接入层交换机向上的冗余连接,提高有线用户访问的可靠性

- (D) 无线接入点应放置于接入层,以提高整个网络的安全性

答案与解析

- 试题难度:一般

- 知识点:网络新技术>WLAN

- 试题答案:[['D']]

- 试题解析:本题考查接入层网络部署的基本知识。

网络接入层的作用是为用户提供接入到网络的接口,无线网络接入点为无线用户提供网络的接入,一般的部署方式是将无线网络接入点放置于网络接入层设备,在拓扑设计中,将无线接入点与核心层设备 S2相连是不合理的。由于核心层设备采用冗余连接,因此两端的用户在访问内部服务器时的代价是不同的,同时,即使在接入层添加到核心层的冗余连接,也并不能提高有线网络用户访问内部网络的可靠性,因此该项设计不恰当。

第 51 题

下列对于网络测试的叙述中,正确的是( )。

- (A) 对于网络连通性测试,测试路径无需覆盖测试抽样中的所有子网和VLAN

- (B) 对于链路传输速率的测试,需测试所有链路

- (C) 端到端链路无需进行网络吞吐量的测试

- (D) 对于网络系统延时的测试,应对测试抽样进行多次测试后取平均值,双向延时应≤1 ms

答案与解析

- 试题难度:一般

- 知识点:网络规划和设计>测试和维护

- 试题答案:[[D]]

- 试题解析:本题考查网络测试的基本知识。

对新建网络进行测试时,无需对链路传输速率、端到端测试和所有子网和VLAN进行测试,一般采取抽样测试的方式进行,测试需对所有抽样进行测试,以提高测试的准确性;对于端到端链路测试中,吞吐量的测试是其中一项非常重要的测试项目。

第 52 题

下列地址中,( )是MAC组播地址。

- (A) 0x0000.5E2F. FFFF

- (B) 0x0100.5E4F. FFFF

- (C) 0x0200.5E6F. FFFF

- (D) 0x0300.5E8F. FFFF

答案与解析

- 试题难度:一般

- 知识点:企业内部网络规划>以太网帧结构

- 试题答案:[['B']]

- 试题解析:本题考查网络地址的基本知识。

MAC(Media Access Control)地址,或称为 MAC 地址、硬件地址,用来定义网络设备的位置。采用十六进制数表示,共六个字节(48 位)。其中,前三个字节是由 IEEE 的注册管理机构RA负责给不同厂家分配的代码(高位24位),也称为“编制上唯一的标识符“(Organizationally Unique Identifier),后三个字节(低位24 位)由各厂家自行指派给生产的适配器接口,称为扩展标识符(唯一性)。一个地址块可以生成224个不同的地址。

MAC地址中有一部分保留地址用于组播,范围是 0100.5E00.0000---0100.5E7F.FFFF。

第 53 题

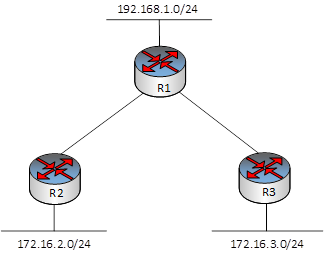

某网络拓扑图如下所示,三台路由器上均运行RIPv1协议,路由协议配置完成后,测试发现从R1 ping R2 或者R3的局域网,均有50%的丢包,出现该故障的原因可能是( )。

- (A) R1与R2、R3的物理链路连接不稳定

- (B) R1未能完整的学习到R2和R3的局域网路由

- (C) 管理员手工的对R2和R3进行了路由汇总

- (D) RIP协议版本配置错误,RIPv1不支持不连续子网

答案与解析

- 试题难度:一般

- 知识点:路由规划>RIP路由

- 试题答案:[[D]]

- 试题解析:

RIP V1版本不支持子网,R2和R3告诉R1的邻接网络分别是172.16.2.0/24,172.16.3.0/24,R1上面进行了汇聚,R2和R3汇聚后的网络变成了172.16.0.0/16,自然在PING R2 或者R3的局域网的时候,会一个包发向R2、下一个包就会发向R3,自然是50%。</p>

</div> </div>

第 54 题

使用长度1518字节的帧测试网络吞吐量时,1000M以太网抽样测试平均值是( )时,该网络设计是合理的。

- (A) 99%

- (B) 80%

- (C) 60%

- (D) 40%

答案与解析

- 试题难度:容易

- 知识点:网络规划和设计>测试和维护

- 试题答案:[[A]]

- 试题解析:本题考查网络测试的基本知识。

吞吐率是指空载网络在没有丢包的情况下,被测网络链路所能达到的最大数据包转发速率。吞吐率测试需按照不同的帧长度(包括 64、128、256、512、1024、1280、1518 字节)分别进行测量。系统在帧长度为 1518 字节测试 1000M 以太网时,测试平均值应为 99%时,网络设计达到要求。

第 55 题

某企业内部两栋楼之间距离为350米,使用62.5/125 μm多模光纤连接。100Base-FX连接一切正常,但是该企业将网络升级为1000Base-SX后,两栋楼之间的交换机无法连接。经测试,网络链路完全正常,解决此问题的方案是( )。

- (A) 把两栋楼之间的交换机模块更换为单模模块

- (B) 把两栋楼之间的交换机设备更换为路由器设备

- (C) 把两栋楼之间的多模光纤更换为50/125 μm多模光纤

- (D) 把两栋楼之间的多模光纤更换为8/125 μm单模光纤

答案与解析

- 试题难度:一般

- 知识点:网络规划和设计>测试和维护

- 试题答案:[[C]]

- 试题解析:本题考查网络故障解决方法。两栋楼距离 350 米,使用多模光纤连接,由 100Base-FX升级至 1000Base-SX 后无法连通。根据光纤传输知识可知,1000BASE-SX 所使用的光纤有:波长为 850nm,分为62.5/125μm 多模光纤、50/125μm 多模光纤。其中使用 62.5/125μm 多模光纤的最大传输距离为 220m,使用50/125μm 多模光纤的最大传输距离为 500米。因此只需要将两栋楼之间的多模光纤更换为 50/125μm 多模光纤即可。

第 56 题

IANA在可聚合全球单播地址范围内指定了一个格式前缀来表示IPv6的6to4地址,该前缀为( )。

- (A) 0x1001

- (B) 0x1002

- (C) 0x2002

- (D) 0x2001

答案与解析

- 试题难度:一般

- 知识点:网络新技术>IPV6

- 试题答案:[[C]]

- 试题解析:本题考查可聚合全球单播地址的知识。 6to4 隧道采用特殊的 IPv6 地址。 IANA(因特网编号分配委员会)为 6to4 隧道方式地分配了一个永久性的IPv6 格式前缀 0x2002 ,表示成IPv6 地址前缀格式为 2002::/16 。如果一个用户站点拥有至少一个有效的全球唯一的 32 位IPv4 地址(v4ADDR),那么该用户站点将不需要任何分配申请即可拥有如下的 IPv6 地址前缀 2002v4ADDR::/48 。

第 57 题

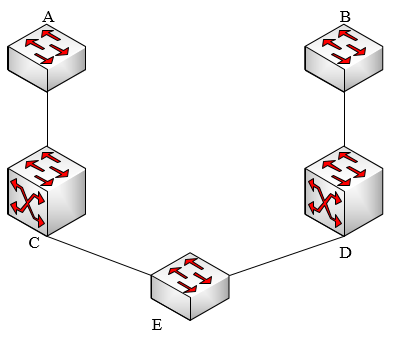

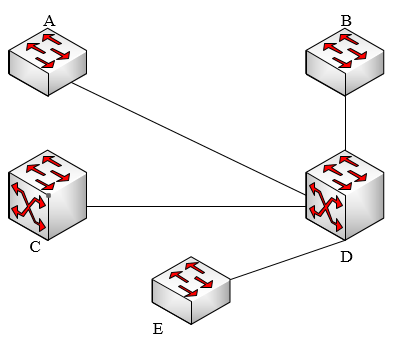

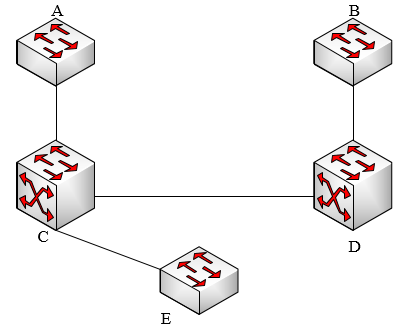

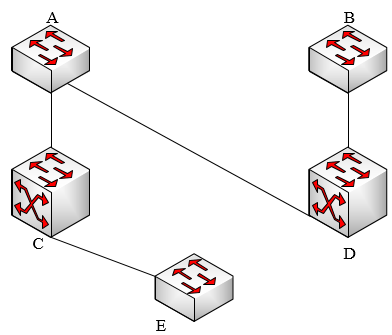

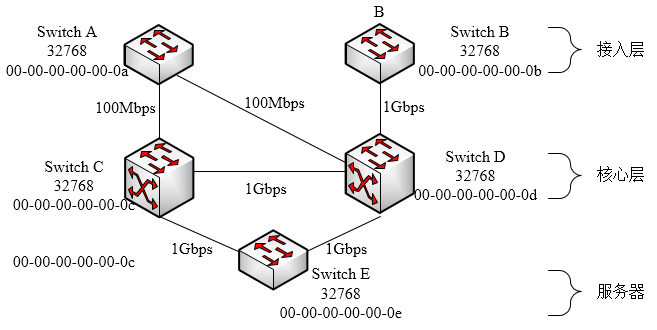

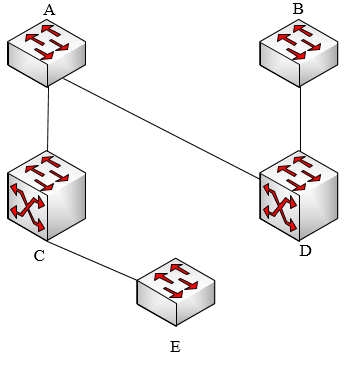

下图所示是一个园区网的一部分,交换机A和B是两台接入层设备,交换机C和D组成核心层,交换机E将服务器群连接至核心层。如图所示,如果采用默认的STP设置和默认的选举过程,其生成树的最终结果为( )。

这时候交换机B上的一台工作站,想要访问交换机E上的服务器的路径是( ),由此看出,如果根网桥的选举采用默认配置,下列说法错误的是( )。

- (A)

- (B)

- (C)

- (D)

- (A) B-D-E

- (B) B-D-C-E

- (C) B-D-A-C-E

- (D) 不能抵达

- (A) 最慢的交换机有可能被选为根网桥

- (B) 有可能生成低效的生成树结构

- (C) 只能选择一个根网桥,没有备用根网桥

- (D) 性能最优的交换机将被选为根网桥

答案与解析

- 试题难度:一般

- 知识点:企业内部网络规划>生成树协议

- 试题答案:[['D'],['C'],['D']]

- 试题解析:本题考查 STP 相关知识。

如图所示,在默认 STP 设置下,接入层交换机 A 将成为根网桥,因为它的 MAC 地 址最小,而所有交换机的优先级都一样。这样交换机 A 被选作根后,它就不能使用 1Gbps 的链路,它只有两条 100Mbps 的链路。根据默认的选举过程,删除处于阻断状态的链路后的网络,从中可以看出生成树的最终结果(如下图所示)。接入交换机 A 是根交换机,在交换机 B 上的工作站必须通过核心层(交换机 D)、接入层(交换机A)和核心层(交换机 C),才能最后到达交换机E 上的服务器,显然这种行为是低效的。 STP 可以自动地使用默认设置和默认选举过程,但得到的树结构可能与预期的截然不同。

第 58 题

There are two general approaches to attacking a( )encryption scheme.The first attack is known as cryptanalysis.Cryptanalytic attacks rely on the nature of the algorithm plus perhaps some knowledge of the general characteristics of the( )or even some sample plaintext-ciphertext pairs. This type of( )exploits the characteristics of the algorithm to attempt to deduce a specific plaintext or to deduce the key being used. If the attack succeeds in deducing the key, the effect is catastrophic: All future and past messages encrypted with that key are compromised. The second method, known as the( )-force attack, is to try every possible key on a piece of( )until an intelligible translation into plaintext is obtained. On average,half of all possible keys must be tried to achieve success.

- (A) stream

- (B) symmetric

- (C) asymmetric

- (D) advanced

- (A) operation

- (B) publication

- (C) plaintext

- (D) ciphertext

- (A) message

- (B) knowledge

- (C) algorithm

- (D) attack

- (A) brute

- (B) perfect

- (C) atribue

- (D) re search

- (A) plaintext

- (B) ciphertext

- (C) sample

- (D) code

答案与解析

- 试题难度:一般

- 知识点:计算机专业英语>网络专业英语

- 试题答案:[['B'],['C'],['D'],['A'],['B']]

- 试题解析:有两种常用的方法可以攻击对称密钥加密方案。第一种攻击叫做密码分析学。密码分析攻击依赖于算法的特性,也许还要加上某些有关明文的一般性特征的知识,甚至需 要某些明文-密文对的样品作为辅助。这种类型的攻击利用了算法的特点,企图推导出特 殊的明文或者推导出当前使用的密钥。如果这种攻击成功地导出了密钥,其效果将是灾难性的:所有将来和过去用这个密钥加密的报文都会被突破。第二种方法叫做蛮力攻击, 就是用每一种可能的密钥在一段密文上进行试验,直到将其转换为可理解的明文。平均来说,要达到成功需要试验的密钥数量为各种可能的密钥数量的一半。