200511网工下午真题

第 1 题

(典型试题,值得学习)

阅读以下说明,回答问题1~5,将答案填入答题纸对应的解答栏内。

【说明】

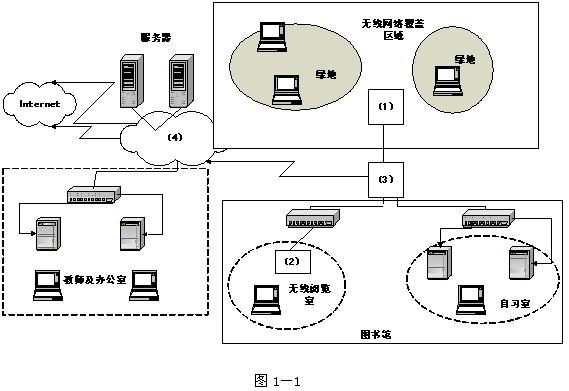

某校园网结构如图1-1所示,采用无线网络控制器来自动探测、监控、管理无线AP。

无线校园网解决方案中采用Web+DHCP方式解决用户接入问题,当用户连上无线接入点,由无线网络控制器为用户自动的分配IP地址,基于Web的认证成功后即可访问Internet。认证过程采用SSL与RADIUS相结合的方式,以防止非法用户的盗用。

【问题1】(4分)

从表1-1中选择合适的设备,将图1-1中(1)-(4)处空缺设备名称填写在答题纸相应位置(每个设备)限选一次)。

【问题2】(3分)

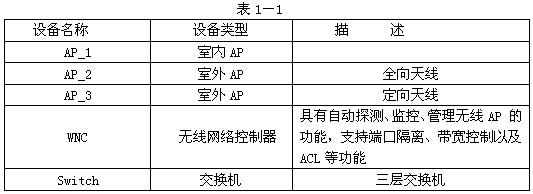

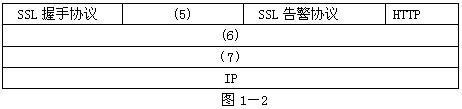

SSL是一个协议独立的加密方案,在网络信息包的应用层和传输层之间提供了安全的通道。SSL主要包括SSL记录协议、SSL握手协议、SSL告警协议、SSL修改密文协议等,协议栈见图1-2。请根据SSL协议栈结构,将(5)-(7)处空缺的协议名称填写在答题纸的相应位置。

【问题3】(3分)

在SSL和RADIUS相结合的认证方式中,SSL和RADIUS各起什么作用?

【问题4】(3分)

如果要对整个校园的无线连接方式进行计费,计费软件应基于IP计费还是基于用户帐号计费?简要解释原因。

【问题5】(2分)

某用户的操作系统为Windows XP,采用无线上网方式。可以通过运行 (8) 命令进行手工释放IP地址。(从一下设备中进行选择)

A.ipconfig /release

B.netstar-r

C.ipconfig/ all

D.netstar-a

答案与解析

- 试题难度:较难

- 知识点:

- 试题答案:

【问题1】(4分)

(1)AP_2

(2)AP_1

(3)Switch

(4)WNC

【问题2】(3分)

(5)SSL修改密文协议

(6)SSL记录协议

(7)TCP

【问题3】(3分)

SSL实现信息传输过程中的信息的加密;RADIUS实现对远端拨入用户的身份验证服务。

【问题4】(3分)

基于用户账号进行计费。因为无线部分采用DHCP方式动态分配IP地址,同一地址不同时间分配给不同用户,因此无法IP地址进行收费。

【问题5】(2分)

(8)A或ipconfig/release - 试题解析:

AP2的位置没有疑问,(2)这里的无线阅读厅用室内AP。无线网络控制器WNC是用来自动探测、监控、管理无线AP。如果将其设置到(3)处,则无法管理校园网的诸如教师及办公室等区域的AP管理。而将交换机设置到(3)处,起到的是汇聚层的功能。

SSL实际上是共同工作的两层协议组成。SSL安全协议由SSL记录协议、SSL握手协议、SSL告警协议、SSL修改密文协议组成一个协议族。其中SSL记录协议SSL记录协议接收传输的应用报文,经过分片,进行数据压缩,数据加密和装配等过程的处理,然后交给更高级用户,因此它属于应用程和TCP层之间。而SSL修改密文协议SSL修改密文协议是使用SSL记录协议服务的SSL高层协议的3个特定协议之一,也是其中最简单的一个,为了保障SSL传输过程的安全性,双方应该每隔一段时间改变加密规范。

SSL实现信息传输过程中的信息的加密;RADIUS实现对远端拨入用户的身份验证服务。

RADIUS主要用于对远程拨入的用户进行授权和认证。它可以仅使用单一的“数据库”对用户进行认证(校验用户名和口令)。在使用RADIUS验证时,整个过程为:

(1)客户端发送一个“Access-Request”数据包给RADIUS服务器,其中包含了用户名、口令(使用MD5加密)、ID号和用户访问的端口号。如果RADIUS服务器在规定时间内没有访问,则会重发;如果有多个RADIUS服务器,则会在多次尝试连接主RADIUS服务器失败后,转向使用其他RADIUS服务器。

(2)RADIUS服务器收到“Access-Request”包后,会在认证数据库中查找用户是否存在,如果存在,则提取此用户的信息列表,其中包括了用户的口令、访问端口和访问权限,并根据该信息进行验证。

如果信息被否认,则返回“Access-Reject”数据报,指示此用户非法,还将根据需要返回错误信息。如果信息被确认,则发送“Access-Challenge”数据报给客户端,并加入状态属性等反馈信息。

注:RADIUS服务器会直接抛弃没有加“共享密钥”的请求。而对于无法满足的请求,会转给其他RADIUS服务器。

(3)客户端收到“Access-Challenge”包后,就会再次提交带新请求ID的“Access-Request”数据报,其内容与最初的不同的地方在于:“用户名/口令”信息替换为加密信息,加上了“Access-Challenge”的状态属性。

(4)如果所请求的合法,RADIUS服务器返回一个“Access-Accept”数据报,其中包括了服务类型(可以是SLIP、PPP、Login User)及相关信息。例如,PPP中就包括IP地址、子网掩码、MTU和数据报过滤标识等。

归纳一下,一个成功的RADIUS登录过程,一般包括两次握手的过程:首先发送一个实时的Access-Request数据报,带上用户名、口令、访问端口信息,请求验证;RADIUS服务器通过查询认证数据库鉴权通过后,返回Access-Challenge应答包询问具体的访问请求,并带上状态属性与相关信息;客户端收到后,则用Access-Challenge包中的信息组成新的Access-Request数据报;最后服务器应答Access-Accept包,完成验证登录过程。

基于用户账号进行计费。因为无线部分采用DHCP方式动态分配IP地址,同一地址不同时间分配给不同用户,因此无法IP地址进行收费。

第 2 题

(经典试题,请认真学习)

认真阅读以下说明信息,回答问题1-5。将答案填入答题纸对应的解答栏内。

【说明】

在一个基于TCP/IP协议的网络中,每台主机都有一个IP地址,根据获得IP地址方式的不同,可以分为静态IP和动态IP。例如:用宽带入网,会有一个固定的IP地址,每次连入Internet,你的IP都一样;而用拨号上网,每次连入Internet时都从ISP那里获得一个IP地址且每次获得的可能不同,这是因为DHCP服务器的存在。在Linux中建立DHCP服务器的配置文件是”dhcpd.conf”,每次启动DHCP服务器都要读取该文件。下面是一个dhcp.conf文件的实例:

1 default-lease-time 1200;

2 max-lease-time 9200;

3 option subnet-mask 255.255.255.0;

4 option broadcast-address 192.168.1.255;

5 option router 192.168.1.254;

6 option domain-name-serves 192.168.1.1, 192.168.1.2

7 option domain-name “abc.com”

8 subnet 192.168.1.0 netmask 255.255.255.0

9 {

10 range 192.168.1.20 192 .168.1.200;

11 }

12 host fixed{

13 option host-name “ fixed.abc.com”;

14 hardware Ethernet 00:A0:78:8E:9E:AA;

15 fixed-address 192.168.1.22;

16 }

【问题1】(3分)

该DHCP服务器可分配的IP地址有多少个?

【问题2】(3分)

该DHCP服务器指定的默认网关、域名以及指定的DNS服务器分别是什么?

【问题3】(3分)

该配置文件的12-15行实现什么配置功能?

【问题4】(3分)

在Windows操作系统中,DHCp客户端“Internet协议(TCP/IP)属性”配置界面如图2-1所示。在此界面中,客户端应如何配置?

【问题5】(3分)

Windows操作系统下通过什么命令可以知道本地主机当前获得的IP地址?

答案与解析

- 试题难度:较难

- 知识点:

- 试题答案:

【问题1】(3分)

181个

【问题2】(3分)

DHCP服务器指定给客户机的网关地址为192.168.1.254。

DHCP服务器指定给客户机的DNS后缀为abc.com。

指定的 DNS 服务器是:192.168.1.1和192.168.1.2。

【问题3】(3分)

为网卡的MAC地址是“00:A0:78:8E:9E:AA”的客户端主机分配固定IP地址:192.168.1.22。

为该客户分配主机域名:“fixed.abc.com”。

【问题4】(3分)

在此界面中客户端点选“自动获得IP地址”选项。

【问题5】(3分)

通过命令“ipconfig/all”可以得到客户端TCP/IP当前的详细配置信息(答ipconfig也可)。 - 试题解析:

etc/dhcpd.conf通常包括三部分:parameters、declarations 、option。

1、DHCP配置文件中的parameters(参数):表明如何执行任务,是否要执行任务,或将哪些网络配置选项发送给客户

参 数 解 释

ddns-update-style 配置DHCP-DNS 互动更新模式。

default-lease-time 指定确省租赁时间的长度,单位是秒。

max-lease-time 指定最大租赁时间长度,单位是秒。

hardware 指定网卡接口类型和MAC地址。

server-name 通知DHCP客户服务器名称。

get-lease-hostnames flag 检查客户端使用的IP地址。

fixed-address ip 分配给客户端一个固定的地址。

authritative 拒绝不正确的IP地址的要求。

2、DHCP配置文件中的declarations (声明):用来描述网络布局、提供客户的IP地址等

声 明 解 释

shared-network 用来告知是否一些子网络分享相同网络。

subnet 描述一个IP地址是否属于该子网。

range 起始IP 终止IP 提供动态分配IP 的范围。

host 主机名称 参考特别的主机。

group 为一组参数提供声明。

allow unknown-clients;deny unknown-client 是否动态分配IP给未知的使用者。

allow bootp;deny bootp 是否响应激活查询。

allow booting;deny booting 是否响应使用者查询。

filename 开始启动文件的名称. 应用于无盘工作站。

next-server 设置服务器从引导文件中装如主机名,应用于无盘工作站。

3、 DHCP配置文件中的option(选项):用来配置DHCP可选参数,全部用option关键字作为开始

选 项 解 释

subnet-mask 为客户端设定子网掩码。

domain-name 为客户端指明DNS名字。

domain-name-servers 为客户端指明DNS服务器IP地址。

host-name 为客户端指定主机名称。

routers 为客户端设定默认网关。

broadcast-address 为客户端设定广播地址。

ntp-server 为客户端设定网络时间服务器IP地址。

time-offset 为客户端设定和格林威治时间的偏移时间,单位是秒。

第 3 题

(经典试题,值得学习,但考试大纲中Win2000已经变成win2008)

阅读以下说明,回答问题1到问题5。将答案填入答题纸对应的解答栏内。

【说明】

某企业采用Windows2000操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共Internet安全的互联起来。微软Windows2000操作系统当中对IPSec具备完善的支持,下图给出了基于Windows2000系统部署IPSec VPN的网络结构图。

【问题1】(2分)

IPSec是IETE以RFC形式公布的一组安全协议集,它包括AH与ESP两个安全机制,其中(1)不支持保密服务。

【问题2】(4分)

IPSec 的密钥管理包括密钥的确定和分发。IpSec支持(2)和(3)两种密钥管理方式。试比较这两种方式的有缺点。

【问题3】(4分)

如果按照图中所示的网络结构配置IPSecVPN,安全机制选择的是ESP,那么IPSec工作在隧道模式。一般情况下,在图中所示的四个网络接口中,将 (4)和(5)配置为公网IP,将(6)和(7)配置为内网IP。

【问题4】(3分)

在Internet上捕获并分析两个内部网络经由Internet通信的IP包,在下列三个选项中选择正确选项填写到图3-2中相应空缺处。

(a) ESP头 (b)封装后的IP包头 (C)封装前的IP头

【问题5】(2分)

IpSeVPN与 L2TPVPN分别工作在OSI/RM的哪个协议层?

答案与解析

- 试题难度:较难

- 知识点:

- 试题答案:

【问题1】(2分)

(1)AH安全机制

【问题2】(4分)

(2)自动密钥分配

(3)手工密钥分配

其中手动密钥分配有点是简单,缺点是安全性较低,应用于小规模、相对静止的环境。

【问题3】(4分)

(4)和(5):NIC2、NIC3(可以互换)

(6)和(7):NIC1、NIC4(可以互换)

【问题4】(3分)

(8)b.封装后的IP包头

(9)a.ESP头

(10)C.封装前的IP包头

【问题5】(2分)

IPSEC VPN:工作在第三层网络层

L2TP VPN:工作在第二层数据链路层 - 试题解析:

IPSec:是由安全协议、密钥管理协议、安全关联、认证和加密算法4部分构成的安全结构。安全协议在IP协议中增加两个基于密码的安全机制——认证头(AH)和封装安全载荷(ESP),前者支持了IP数据项的可认证性和完整性,后者实现了通信的机密性。密钥管理协议(密钥交换手工和自动IKE)定义了通信实体间身份认证、创建安全关联、协商加密算法、共享会话密钥的方法。

PPTP它工作在第二层,该协议是在PPP协议的基础上开发的一种新的增强型安全协议,支持多协议虚拟专用网(VPN),可以通过密码身份验证协议(PAP)、可扩展身份验证协议(EAP)等方法增强安全性。可以使远程用户通过拨入ISP、通过直接连接Internet或其他网络安全地访问企业网。

L2TP是一种工业标准的Internet隧道协议,功能大致和PPTP协议类似,比如同样可以对网络数据流进行加密。不过也有不同之处,比如PPTP要求网络为IP网络,L2TP要求面向数据包的点对点连接;PPTP使用单一隧道,L2TP使用多隧道;L2TP提供包头压缩、隧道验证,而PPTP不支持。

IPSec是一种开放标准的框架结构,通过使用加密的安全服务以确保在IP网络上进行保密而安全的通讯。

第 4 题

(思科的PIX防火墙内容已经删除,建议略过此题)

请认证阅读下列关于计算机网络防火墙的说明信息,回答问题1-5。将答案填入答题纸对应的解答栏内。

【说明】

某单位的内部局域网通过防火墙与外部网络的连接方式及相关的网络参数如图4-1所示。

【问题1】(4分)

完成下列命令行,对网络接口进行地址初始化的配置:

firewall (config )#ip address inside (1) (2)

firewall (config )#ip address outside (3) (4)

【问题2】(4分)

与路由器一样,防火墙的网络地址转换功能可以实现内部网络共享出口IP地址。根据网络连接示意图4-1提供的网络参数,完成下列命令行的配置内容,以实现整个内部网络段的多个用户共享一个IP地址。

firewall(config)# global(outside) (5) netmask (6)

firewall(config)#nat(outside) (7) (8)

【问题3】(2分)

如果允许内部任意IP地址都可以转换出去,则:

firewall (config )# nat (outside) (9) (10)

【问题4】(2分)

访问控制表是防火墙实现安全管理的重要手段。完成下列访问控制列表(access-control-list)的配置内容,使内部所有主机不能访问外部IP地址段为 202.117.12.0/24的Web服务器。

Firewall(config)#access-list 100 deny tcp (11) 202.197.12.0 255.255.255.0 eq (12)

【问题5】(3分)

如果使外部所有主机不能访问内部IP地址为192.168.0.10的FTP服务器,仿照上一个访问控制列表的命令行格式,给出访问控制表的命令行。

答案与解析

- 试题难度:较难

- 知识点:

- 试题答案:

【问题1】(4分)

(1)192.168.0.1

(2)255.255.255.0

(3)202.117.12.37

(4)255.255.255.252

【问题2】(4分)

(5)202.117.12.37

(6)255.255.255.252

(7)192.168.0.0

(8)255.255.255.0

【问题3】(2分)

(9)0.0.0.0

(10)0.0.0.0

【问题4】(2分)

(11)any(all也给分)

(12)www(或80)

【问题5】(3分)

firewall(config)#access-list 101 deny tcp any 192.168.0.10 255.255.255.255 eq 21(或ftp) - 试题解析:

配置PIX防火墙有6个基本命令:nameif、interface、ip address、nat、global、route。

(1) 配置防火墙接口的名字,并指定安全级别(nameif)

Pix525(config)# nameif ethernet0 outside security 1

注意:在缺省配置中,Ethernet0端口被命名为外部接口(outside),安全级别是0;Ethernet1端口被命名为内部接口(inside),安全级别是100。安全级别取值范围为1~100,数字越大安全级别越高。若添加新的接口,命令如下:

Pix525(config)# nameif pix/intf3 security 40 # 安全级别取值范围在1~100

(2)配置以太口参数(interface)

Pix525(config)# interface ethernet0 auto # auto选项表明系统自适应网卡类型

(3)配置内外网卡的IP地址(ip address)

Pix525(config)# ip address outside 61.144.51.42 255.255.255.248

网络地址翻译(NAT)作用是将内网的私有ip转换为外网的公有ip。nat命令总是与global命令一起使用,这是因为nat命令可以指定一台主机或一段范围的主机访问外网,访问外网时需要利用global所指定的地址池进行对外访问。

(1)指定要进行转换的内部地址(nat)

nat命令配置语法:

nat (if_name) nat_id local_ip [netmark]

其中参数解释如下:

if_name表示内网接口名字,例如inside;

Nat_id用来标识全局地址池,使它与其相应的global命令相匹配;

local_ip表示内网被分配的ip地址。例如0.0.0.0表示内网所有主机可以对外访问;

[netmark]表示内网ip地址的子网掩码。

(2)指定外部地址范围(global)

global命令把内网的ip地址翻译成外网的ip地址或一段地址范围。Global命令的配置语法:

global (if_name) nat_id ip_address-ip_address [netmark global_mask]

其中参数解释如下:

if_name表示外网接口名字,例如outside;

Nat_id用来标识全局地址池,使它与其相应的nat命令相匹配;

ip_address-ip_address表示翻译后的单个ip地址或一段ip地址范围;

[netmark global_mask]表示全局ip地址的网络掩码。

(3)设置指向内网和外网的静态路由(route)

定义一条静态路由。route命令配置语法:

route (if_name) 0 0 gateway_ip [metric]

其中参数解释如下:

if_name表示接口名字,例如inside,outside;

Gateway_ip表示网关路由器的ip地址;

[metric]表示到gateway_ip的跳数,通常缺省是1。

例:Pix525(config)# route outside 0 0 61.144.51.168 1

表示一条指向边界路由器(ip地址61.144.51.168)的缺省路由。

(4)配置静态IP地址翻译(static)

如果从外网发起一个会话,会话的目的地址是一个内网的ip地址,static就把内部地址翻译成一个指定的全局地址,允许这个会话建立。static命令配置语法:static (internal_if_nameexternal_if_name) outside_ip_address inside_ ip_address

其中参数解释如下:

internal_if_name表示内部网络接口,安全级别较高。如inside;

external_if_name为外部网络接口,安全级别较低。如outside等;

outside_ip_address为正在访问的较低安全级别的接口上的ip地址;

inside_ ip_address为内部网络的本地ip地址。

4.访问控制技术

(1)firewall default命令

firewall default用于配置防火墙在没有相应的访问规则匹配时,缺省的过滤方式。当在接口应用的规则没有一个能够判断一个报文是否应该被允许还是禁止时,缺省的过滤属性将起作用;如果缺省过滤属性是“允许”,则报文可以通过,否则报文被丢弃。在防火墙开启的情况下,报文被缺省允许通过。

该命令在全局配置模式下配置,命令格式为:

firewall default { permit | deny }

【参数说明】

permit 表示缺省过滤属性设置为“允许”。

deny 表示缺省过滤属性设置为“禁止”。

例:设置缺省过滤属性为“允许”。

Quidway(config)#firewall default permit

(2)ip access-group命令

使用此命令将规则应用到接口上,使用此命令的no形式来删除相应的设置,与之相关的命令如前面提到过的access-list。在缺省情况,没有规则应用于接口。

使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用 in 关键字;如果要过滤从接口转发的报文,使用out 关键字。一个接口的一个方向上最多可以应用20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,也就是优先级高。对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方法来加快过滤速度。所以,建议在配置规则时,尽量将对同一个网络配置的规则放在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择顺序可以用show access-list命令来查看。

该命令在接口配置模式下配置,命令格式为:

ip access-group listnumber { in | out }

[ no ] ip access-group listnumber { in | out }

【参数说明】

listnumber 为规则序号,是1~199之间的一个数值。

in 表示规则用于过滤从接口收上来的报文。

out 表示规则用于过滤从接口转发的报文。

(3)settr 命令

Settr:设定或取消特殊时间段。使用此命令来设置时间段;可以最多同时设置6个时间段,通过show timerange 命令可以看到所设置的时间。如果在已经使用了一个时间段的情况下改变时间段,则此修改将在一分钟左右生效(系统查询时间段的时间间隔),设置的时间应该是24小时制。系统缺省没有设置时间段,即认为全部为普通时间段。

该命令在全局配置模式下配置,命令格式为:

settr begin-time end-time

no settr

【参数说明】

begin-time 为一个时间段的开始时间。

end-time 为一个时间段的结束时间,应该大于开始时间。

(4)show access-list命令

使用此命令来显示所指定的规则,同时查看规则过滤报文的情况。每个规则都有一个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的观察可以看出所配置的规则中,哪些规则是比较有效,而哪些基本无效。可以通过带interface关键字的show access-list命令来查看某个接口应用规则的情况。

该命令在特权用户配置模式下使用,命令格式为:

show access-list [ all | listnumber | interface interface-name ]

【参数说明】

all 表示所有的规则,包括普通时间段内及特殊时间段内的规则。

listnumber 为显示当前所使用的规则中序号为listnumber的规则。

interface 表示要显示在指定接口上应用的规则序号。

interface-name 为接口的名称。

(5)管道命令(conduit)

前面讲过使用static命令可以在一个本地ip地址和一个全局ip地址之间创建了一个静态映射,但从外部到内部接口的连接仍然会被pix防火墙的自适应安全算法(ASA)阻挡,conduit命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口,例如允许从外部到DMZ或内部接口的入方向的会话。对于向内部接口的连接,static和conduit命令将一起使用,来指定会话的建立。

conduit命令配置语法:

conduit permit | deny global_ip port[-port] protocol foreign_ip [netmask]

【参数说明】

permit | deny :允许 | 拒绝访问 。

global_ip 指的是先前由global或static命令定义的全局ip地址,如果global_ip为0,就用any代替0;如果global_ip是一台主机,就用host命令参数。

port 指的是服务所作用的端口,例如www使用80,smtp使用25等等,我们可以通过服务名称或端口数字来指定端口。

protocol 指的是连接协议,比如:TCP、UDP、ICMP等。

foreign_ip 表示可访问global_ip的外部ip。对于任意主机,可以用any表示。如果foreign_ip是一台主机,就用host命令参数。

(7)设置telnet

Telnet有一个版本的变化。在Pix OS 5.0之前,只能从内部网络上的主机通过telnet访问pix。在其后续版本中,可以在所有的接口上启用telnet到pix的访问。当从外部接口要telnet到pix防火墙时,telnet数据流需要用ipsec提供保护,也就是说用户必须配置pix来建立一条到另外一台pix,路由器或vpn客户端的ipsec隧道。

telnet配置语法:

telnet local_ip [netmask]

【参数说明】

local_ip 表示被授权通过telnet访问到pix的ip地址。如果不设此项,pix的配置方式只能由console进行。

第 5 题

(思科设备的配置已经删除,请略过此题,模拟题库有华为设备的类似试题)

阅读以下说明,回答问题1~5,将答案填入答题纸对应的解答栏内。

(15分)

【说明】

利用VLAN技术可以把物理上连接的网络从逻辑上划分为多个不同的虚拟子网,可以对各个子网实施不同的管理策略。图5-1标识两个交换机相连,把6台计算机配置成两个VLAN。

图5-1

【问题1】(2分)

双绞线可以制作成直连线和交叉线两种形式,在图5-1中,两个交换机的UPLINK口相连,使用的双绞线制作成什么形式?连接交换机和计算机的双绞线制作成什么形式?

【问题2】(7分)

阅读一下的配置信息,将(1)~(4)处空缺的内容填写在答题纸相应位置。

SW1>enable (进入特权模式)

SW1#valn database (设置VLAN配置子模式)

SW1(valn )#vtp server (设置本交换机为Server模式)

SW1(valn) #vtp domain (1) (设置域名)

SW1(valn) # (2) (启动修剪功能)

SW1(valn) # exit (退出VLAN配置模式)

SW1#show (3) (查看VTP设置信息)

VTP version : 2

Configuration Revision : 0

Maximum VLANs supported locally :64

Number of existing VLANs :1

VTP Operating Mode :Server

VTP domain Name :Server1

VTP Pruning Mode :Enable

VTP V2 Mode :Disabled

VTP Traps Generation :Disabled

MD5 digest :0x82 0x6B 0xFB 0x94 0x41 0xEF 0x92 0x30

Configuration last modified by 0.0.0.0 at 7-1-05 00:07:51

SW2 #valn database

SW2(valn) #vtp domain NULL

SW2(vlan) # (4)

Setting device to VTP CLIENT mode

SW2 (vlan) # exit

【问题3】(2分)

阅读一下的配置信息,解释(5)处的命令,将答案填写在答题纸上相应的位置。

Switch#

Switch#config

Switch(config) # interface f0/1 (进入接口1配置模式)

Switch(config-if) #switchport mode trunk (5)

Switch(config-if)#switchport trunk allowed vlan all (设置允许从该接口交换数据的vlan)

Switch(config-if) # exit

Switch(config) # exit

Switch#

【问题4】(2分)

阅读一下的配置信息,解释(6)处的命令,将答案填写在答题纸上相应的位置。

Switch#vlan d

Switch(vlan) #vlan 2 (创建一个VLAN2)

VLAN 2 added

Name:VLAN0002 (系统自动命名)

Switch(vlan)#valn 3 name vlan3 (6)

VLAN3 added:

Name:valn3

Switch(vlan) #exit

【问题5】(2分)

阅读一下的配置信息,解释(7)处的命令,将答案填写在答题纸上相应的位置。

Switch # config t

Switch (config) #interface f0/5 进入端口5配置模式

Switch (config-if)#Switchport mode access (7)

Switch (config-if)#Switchport access vlan2 (把端口5分配给相应的vlan2)

Switch (config-if)#exit

Switch (config-if)#interface f0/6

Switch (config-if)#switchport mode access

Switch (config-if)#swithport access vlan3

Switch (config-if)#exit

Switch (config)# exit

Switch#

答案与解析

- 试题难度:较难

- 知识点:

- 试题答案:

【问题1】(2分)

两台交换机都通过Uplink相连的时候用交叉线。交换机与计算机相连的时候需要用直连线。

【问题2】(7分)

(1)server1(2分)

(2)vtp pruning(1分)

(3)vtp status(2分)

(4)vtp client(2分)

【问题3】(2分)

(5)设置当前端口为Trunk模式

【问题4】(2分)

(6)创建一个VLAN3,并命名为vlan3

【问题5】(2分)

(7)设置端口为静态VLAN访问模式或者设置端口为access模式、设置端口为接入模式 - 试题解析:

【问题1】

Uplink口是交换机上常见的一种端口,它是为了便于两台交换机之间进行级联的端口。它与其相邻的普通UTP口使用的是同一通道,因而,如果使用了Uplink口,另一个与之相邻的普通端口就不能再使用了。这两个端口称为共享端口,不能同时使用。级联的时候,您可使用一般的网线(网线的两端都遵循同一标准,即同是EIA/TIA 568A或568B)将一个交换机的普通端口和另一个交换机的Uplink口连起来。如两个设备都使用Uplink口连接,网线需要一端使用EIA/TIA 568A的标准,另一端使用EIA/TIA 568B的标准。亦即两台交换机都通过Uplink相连的时候用交叉线。交换机与计算机相连的时候需要用直连线。

【问题2~5】

VLAN的具备配置,略。