201405网工下午真题

第 1 题

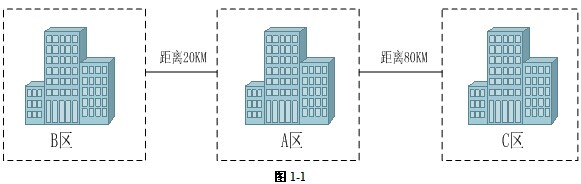

该单位的主要网络业务需求在A区,网络中心及服务器机房亦部署在A区;B区的网络业务流量需求远大于C区;C区虽然业务量小,但是网络可靠性高。根据业务需求,要求三个区的网络能够互联互通并且都能访问互联网。同时基于安全考虑,该单位要求采用一套认证设备进行身份认证和上网行为管理。

<div style="text-align: center; clear: both;"><img src="../images/shiti/2019-01/649/11.jpg" style="max-width: 100%;"> </div>

【问题3】(6分)</div>

</div>

根据题目要求,在图1-2的方框中画出该单位的A区网络拓扑示意图(汇聚层以下不画)。

答案与解析

- 试题难度:较难

- 知识点:案例分析>网络拓扑设计

- 试题答案:【问题1】(6分)1.A区。A区是网络中心,B区和C区接入Internet流量都需要经过A区。2.MPLS-VPN可靠性高,线路有冗余3.AB区之间用裸光纤,AC之间用MPLS VPN方式。因为B区的业务流量需求远大于C区,需要高带宽,且裸光纤传输带宽远大于MPLS VPN。但远距离较远裸光纤的话,成本较大,所以对于AC之间业务流量小,二者相距80KM,出于成本考虑,用MPLS VPN更合适。【问题2】(8分)(1)2(2)C(3)B(4)A(5)28(6)20(7)7(8)A【问题3】(6分)

- 试题解析:

【问题1】

1、A区是网络中心和服务器机房部署区域,便于维护整个企业网络。三个区域的网络能够互联互通且都能访问因特网,且接入方式部署在中间A区,ABC区之间总体跨越里程距离最短,总体成本最小。

2、千兆裸光纤是物理链路,当其链路出现故障时,互联业务就会出现中断。而MPLS VPN是逻辑链路,当单个物理链路出现故障时,只要其他链路可达,业务是不会受到影响的。

3、AB区之间用裸光纤,AC之间用MPLS VPN方式。因为B区的业务流量需求远大于C区,需要高带宽,且裸光纤传输带宽远大于MPLS VPN。但远距离较远裸光纤的话,成本较大,所以对于AC之间业务流量小,二者相距80KM,出于成本考虑,用MPLS VPN更合适。

【问题2】

A区采用双核心交换机冗余,其核心交换机数量为2台。A区汇聚交换机为5台,单模光纤双线冗余至核心交换机,对单模模块的数量要求在10个以上,考虑到A区双核心之间的以太网通道,以及A区防火墙、认证与流控设备、出口路由器之间的光纤互联,A区所需要的光纤模块是最多的。B区3台汇聚交换机,所要求的单模光纤模块数量次之,C区2台汇聚交换机所要求单模光纤模块数量最少。A区共124+86+78+200+115=603个信息点,每个接入层交换机会用掉1个端口连接汇聚层交换机,那么A区任何一台24口接入接入层交换机能接主机的端口数量为23个,所以A区需要的接入层交换机数量为124/23+86/23+78/23+200/23+115/23=28台。同理B区接入层交换机数量为20台,路由器作为互联设备,C区需要7台。应该放置在A区。

【问题3】

A区采用双核心,汇聚层可采用单模光纤双线冗余上联至两台核心交换机,核心交换机之间可通过以太网通道技术以提高带宽和链路备份。核心交换机可直接连入防火墙 ,防火墙通过千兆服务器接入交换机保障服务器区域的安全。双核心交换机共两条光纤连接认证与流控设备,最后由认证与流控设备连接出口路由器,出口路由器采用双ISP互联方式进入Internet。

第 2 题

(典型试题,请认真学习)

阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。

【说明】

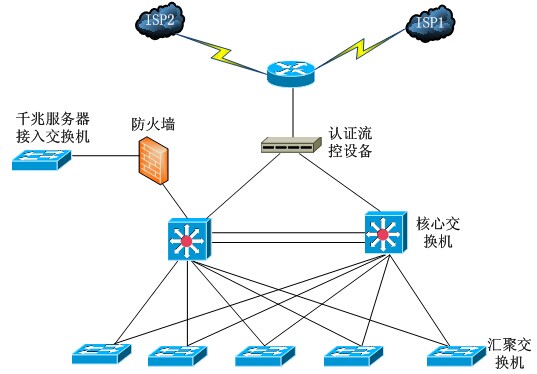

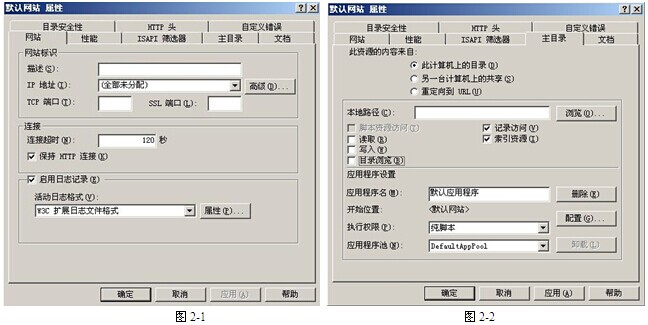

某公司采用Windows Server 2003操作系统搭建该公司的企业网站,要求用户在浏览器地址栏必须输入 https://www.gongsi.com/index.html 或 https://117.112.89.67/index.html 来访问该公司网站。其中,index.html文件存放在网站所在服务器E:\gsdata目录中。在服务器上安装完成IIS6.0后,网站的属性窗口【网站】、【主目录】选项卡分别如图2-1 和图2-2所示。

答案与解析

- 试题难度:容易

- 知识点:案例分析>Web服务设置

- 试题答案:

【问题1】(4分)

(1)117.112.89.67

(2)443

(3)E:\gsdata

(4)B或读取

【问题2】(6分)

(5)提交证书申请

(6)A或验证网站的真伪

(7)D或网站的私钥

【问题3】(2分)

(8)“要求安全通信(SSL)(R)”

(9)“要求客户端证书(U)”

【问题4】(2分)

(10)C或网上交易

(11)TLS

【问题5】(1分)

不能 - 试题解析:【问题1】1、题干中明确说明可以通过https://117.112.89.67/index.html访问公司网站,则在图2-1中“网站”选项卡的“IP地址”文本框输入的IP地址为117.112.89.67。SSL(Secure Sockets Layer 安全套接层),及其继任者传输层安全(Transport Layer Security,TLS)是为网络通信提供安全及数据完整性的一种安全协议。TLS与SSL在传输层对网络连接进行加密。该协议结合HTTP所构成HTTPS协议,HTTPS协议时HTTP的安全升级版,该协议基于TCP 443端口。“SSL端口”文本框内填入443。2、题干中明确说明index.html文件放在网站服务器E:\gsdata目录中,图2-2“本地路径”应填入E:\gsdata。对于一个网站而言,可以通过IP或域名的方式访问,在2-2中至少应该开启“读取”权限,否则此网站是不能访问的。【问题2】为了保障网站与客户交互过程中的安全性,可以为网站服务器向CA申请服务器证书,证书上绑定了服务器的ID和公钥,用户访问此网站时,下载服务器证书并利用证书上服务器的公钥加密交互信息,以达到机密性的要求。服务器向CA申请证书的过程为:①生成证书请求文件②提交证书申请③从CA导出证书文件④ 在IIS服务器上导入并安装证书。用户访问网站服务器时,下载服务器证书,首先通过证书上CA的签名鉴别该证书的合法性,就好像日常生活中办理宾馆入住需要先提交身份证一样。确认该服务器证书合法之后,表示客户端信任了该证书的主体(网站服务器)。X.509 标准规定了证书包含版本、序列号、签名算法标识符、签发人签名、有效期、主体名、主体公钥信息等信息,但不包含证书主体的私钥。【问题3】客户端只能通过HTTPS方式访问网站服务器,则应该开启SSL功能,通过勾选图2-4中“要求安全通道(SSL)”开启。客户端可以以HTTPS方式访问网站,而且可以下载服务器证书,验证证书合法性以及利用服务器证书公钥加密信息。若服务器和客户端要进行双向认证,亦即客户端验证服务器证书的合法性同时服务器也要验证客户端证书的合法性,以实现双向信任。需要在客户端安装客户端证书,而且在网站服务器图2-4界面上构陷“要求客户端证书的”单选按钮。【问题4】HTTPS(全称:Hypertext Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,简单讲是HTTP的安全版。即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。 它是一个URI scheme(抽象标识符体系),句法类同http:体系。用于安全的HTTP数据传输。https://URL表明它使用了HTTP,但HTTPS存在不同于HTTP的默认端口及一个加密/身份验证层(在HTTP与TCP之间)。这个系统的最初研发由网景公司进行,提供了身份验证与加密通讯方法,现在它被广泛用于万维网上安全敏感的通讯,例如网上交易支付方面。在【问题1】的解析文字中已经说明TLS为SSL的后继版本。【问题5】HTTPS只是用户服务器和客户机交互时的合法性验证以及交互信息的安全。但不能保证服务器自身的安全,比如黑客攻击、DoS攻击,这些防范是HTTPS做不到的。

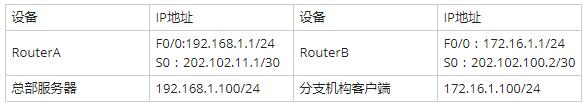

第 3 题

答案与解析

- 试题难度:一般

- 知识点:案例分析>DNS服务配置

- 试题答案:

【问题1】(3分)

(1)255.255.255.248

(2)192.168.2.34

(3)192.168.2.33

【问题2】(3分)

(4)255.255.255.248

(5)192.168.2.2

(6)192.168.2.1

【问题3】(6分)

(7)C或192.168.2.10

(8)A或192.168.2.4

(9)B或192.168.2.34

【问题4】(8分)

(10)7

(11)192.168.2.35

(12)192.168.2.38

(13)192.168.2.2 - 试题解析:【问题1】

题干已经Web服务器的eth1接口IP地址为192.168.2.34,由于该接口与路由器E3接口隶属于一个逻辑网络,所以其子网掩码长度为“/29”,十进制的表示为255.255.255.248,路由器E3接口IP地址192.168.2.33/29为Web服务器eht1接口的网关地址。

【问题2】

与【问题1】的分析类似,DNS服务器网卡(eth0)接口IP地址为192.168.2.2,网关为路由器E2口IP地址192.168.2.1/29,子网掩码长度为255.255.255.248。

【问题3】

要定义访问控制列表,可以在 BIND 的主配置文件/etc/bind/named.conf 中使用 acl 语句来实现。

Option {

directory”/var/named”;//定义区域数据文件目录

hostname”ns1.test.com”//定义域名服务器的名字

allow-query{any;}; //指定哪主机或网络可以查询本服务器或区,默认的是允许所有主机进行查询。

allow-recursion{A;B;C;D}; //指定哪些主机可以进行递归查询。如果没有设定,缺省是允许所有主机进行递归查询的。注意禁止一台主机的递归查询,并不能阻止这台主机查询已经存在于服务器缓存中的数据。(递归:客户端只发一次请求,要求对方给出最终结果。迭代:客户端发出一次请求,对方如果没有授权回答,它就会返回一个能解答这个查询的其它名称服务器列表,客户端会再向返回的列表中发出请求,直到找到最终负责所查域名的名称服务器,从它得到最终结果)

allow-update zone:指定哪些主机允许为主域名服务器提交动态 DNS 更新。默认为拒绝任何主机进行更新。

blackhole options:指定不接收来自哪些主机的查询请求和地址解析。默认值是 none 。

Recursion yes;// 指定named是否代表客户机查询其它名字服务器。

};

acl”A”{192.168.1.0/25}

acl”B”{192.168.1.128/25;};

acl”C”{192.168.2.0/29};

acl”D”{192.168.2.32/29;};//具体定义哪些网络的主机可以使用递归查询。

在实际的网络应用中,我们有时希望对于同一个域名能够根据不同的请解析到不同的对应IP地址,比如:有时对于企业内部网络和外部网络希望对同一域名解析到不同的IP地址以达到安全目的或者应用目的,又比如为了解决中国南北方电信/联通互访速度差异问题,您也会希望电信用户解析到的域名IP是位于电信网络中的服务器,联通用户解析到位于联通网络的服务器,让用户能够访问到临近的最快的服务器。

而这些应用都可以通过对DNS的简单配置达到。在主配置文件中,可以指定多个view,使用DNS提供view指令可以实现根据不同的IP来对同一个域名进行解析。

View”A”{

Match-clients{A;};//匹配客户子网1的访问。

Recursion yes ;

Zone ”test.com“{

Type master;

File”test.com.zone.A”

};

};//

View”B”{

Match-clients{any;}; ;//匹配其他客户的访问。

Recursion yes ;

Zone ”test.com“{

type master;

file”test.com.zone.B”

};

};

Test.com.zone.A文件的部分配置如下:WWW IN A 192.168.2.4

Test.com.zone.B文件的部分配置如下:WWW IN A 192.168.2.34

在named.conf文件中利用acl命令引导表名地址范围及其对应的,然后view命令嵌套可以访问某个区域的地址范围。具体访问规则是:

①192.168.1.0/25网络的客户端可以访问test.com域,且访问www.test.com主机时,解析的IP地址为192.168.2.4。

②任何网络的客户端都可以访问test.com域,且访问www.test.com主机时,解析的IP地址为192.168.2.34。

对于第(7)空,能利用DNS作递归解析的客户端,其网卡参数中“本地DNS服务器”配置为该DNS服务器地址,该企业网络内的所有主机都能利用该服务器作递归解析,通过路由器四个接口,可以获知企业内网包含192.168.1.0/25、192.168.1.128/25、192.168.2.0/29、192.168.2.32/29四个网络,ABCD四个选项中只有192.168.2.10的地址不在此四个内网网络范围内,所以该地址不能直接利用DNS服务器作递归解析。

【问题4】

通过DHCP服务器配置命令中“default-lease-time 604800”语句,分析默认租约时间为604800秒亦即7天。通过语句“option domain-name-servers 192.168.2.2”,可以得到DHCP服务器获得的DNS IP地址为192.168.2.2。通过语句“range 192.168.2.35 192.168.2.38”, 可以得到DHCP客户机能获得的IP地址范围是:192.168.2.35~192.168.2.38。

第 4 题

(问题1、2、3注意此题考的是思科设备的配置,在2018版本的考试大纲中,网络设备已经默认为华为设备,此题不需要学习和记忆,模拟题中已经有类似的华为配置,请注意学习)

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

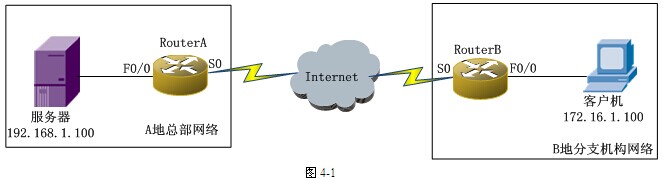

【说明】

某企业总部设立在A地,在B地建有分支机构,分支机构和总部需要在网络上进 行频繁的数据传输,该企业网络采用IPSec VPN虚拟专用网技术实现分支机构和总部 之间安全、快捷、经济的跨区域网络连接。

该企业的网络拓扑结构如图4-1所示。

该企业的网络地址规划及配置如表4-1所示。

表4-1网络规划地址配置表

【问题1】(7分)

为了完成对RouterA和RouterB的远程连接管理,以RouterA为例,完成初始化路 由器,并配置RouterA的远程管理地址(192.168.1.20),同时开启RouterA的Telnet 功能并设置全局配置模式的访问密码,请补充完成下列配置命令。

RouterA >enable

RouterA#configure terminal

RouterA(config)#interface f0/0 //进入 F0/0 的 (1) 子模式

RouterA(config-if)#ip addr (2) //为 F0/0 接口配置 IP 地址

RouterA(config-if)#no shut // (3) F0/0接口,默认所有路由器的接口都为down状态

RouterA(config-iQ#inter (4) //进入 loopback 0 的接口配置子模式

RouterA(config-if)#ip addr (5) // 为 loopback0 接口配置 IP 地址

RouterA(config)# (6) //进入虚拟接口 0-4的配置子模式

RouterA(config4ine)#pass word abc00 1 //配置vty口令为”abc001“

RouterA(config)#enable password abc001 / / 配置全局配置模式的明文密码为“abc001”

RouterA(config)# enable (7) abc001 //配置全局配置模式的密文密码为“abc001”

【问题2】(5分)

VPN是建立在两个局域网出口之间的隧道连接,所以两个VPN设备必须能够满足内网访问互联网的要求,以及需要配置NAT。按照题目要求以RouterA为例,请补充完 成下列配置命令。

RouterA(config)# access-list 101 ( 8) ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

RouterA(config)# access-list 101 (9) ip 192.168.1.0 0.0.0.255 any// 定义需要被 NAT 的数据流

RouterA(config)#ip nat inside source list 101 interface (10) overload // 定义 NAT 转换关系

RouterA(config)#int (11)

RouterA(config-if)#ip nat inside

RouterA(config)#int (12)

RouterA(config-iQ#ip nat outside //定义 NAT 的内部和外部接 口

【问题3】(4分)

配置IPSec VPN时要注意隧道两端的设备配置参数必须对应匹配,否则VPN配置 将会失败。以RouterB为例配置IPSecVPN,请完成相关配置命令。

RouterB(config)# access-list 102 permit ip (13) //定义需要通过 VPN 加密传输的数据流

RouterB(config)#crypto isakmp (14) //启用 ISAKMP(IKE)

RouterB(config)#crypto isakmp policy 10

RouterB(config-isakmp)#authentication pre-share

RouterB(config-isakmp)#encryption des

RouterB(config-isakmp)#hash md5

RouterB (config-isakmp)#group 2

RouterB(config)#crypto isakmp identity address

RouterB(config)#crypto isakmp key abcOOl address (15) //指定共享密钥和对端设备地址 RouterB (config)#crypto ipsec transform-set ccie esp-des esp_md5_hmac

RouterB (cfg-crypto-trans)#model tunnel

RouterB(config)#crypto map abc001 10 ipsec-isakmp

RouterB(config)#int (16)

RouterB(config)-if)#crypto map abc001 // 在外部接口上应用加密图

【问题4】

根据题目要求,企业分支机构与总部之间采用 IPSec VPN 技术互连,IPSec(IP Security) 是IETE 为保证在Internet 上传送数据的安全保密性而制定的框架协议,该协议用用在(17) 层,用于保证和认证用户IP数据包。

IP S ec VPN 可使用的模式有两种,其中 (18) 模式的安全性较强, (19) 模式的安全性较弱。IPSec主要由AH/ESP和IKE组成,在使用IKE协议时,需要定义IKE协商策略,该策略由 (20) 进行定义。

【问题1】(7分)

(1)接口配置或端口配置

(2)192.168.1.1 255.255.255.0

(3)激活

(4)loopback 0

(5)192.168.1.20 255.255.255.255

(6)line vty 0 4

(7)secret

【问题2】(5分)

(8)deny

(9)permit

(10)S0

(11)F0/0

(12)S0

【问题3】(4分)

(13)172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.255

(14)enable

(15)202.102.11.1

(16)S0

【问题4】(4分)

(17)网络层

(18)隧道

(19)传输

(20)SA