200605系分上午真题

第 1 题

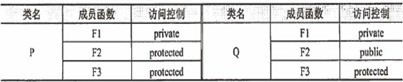

已知3个类O、P和Q,类O中定义了一个私有方法F1、一个公有方法F2和一个受保护的方法F3;类P和类Q为类O的派生类,其继承方式如下所示:

class P:protected O {…};

class Q:public O {…};

在关于方法F1的描述中正确的是 ()在关于方法F2的描述中正确的是 () 在关于方法F3的描述中正确的是 ()。

- (A) 方法Fl无法被访问

- (B) 只有在类O内才能访问方法F1

- (C) 只有在类P内才能访问方法F1

- (D) 只有在类Q内才能访问方法F1

- (A) 类O、P和Q的对象都可以访问方法F2

- (B) 类P和Q的对象都可以访问方法F2

- (C) 类O和Q的对象都可以访问方法F2

- (D) 只有在类P内才能访问方法F2

- (A) 类O、P和Q的对象都可以访问方法F3

- (B) 类O、P和Q的对象都不可以访问方法F3

- (C) 类O的对象可以访问方法F3,但类P的对象不能访问方法F3

- (D) 类P的对象可以访问方法F3,但类Q的对象不能访问方法F3

答案与解析

- 试题难度:一般

- 知识点:系统设计>面向对象设计原则

- 试题答案:[['B'],['C'],['B']]

- 试题解析:

本题考查的是面向对象程序设计中的继承机制。

继承机制是面向对象技术提供的另一种解决软件复用问题的途径。即在定义一个新的类时,先把一个或多个已有类的功能全部包含进来,然后再给出新功能的定义或对已有类的功能重新定义。

在继承关系中存在两个类:基类和派生类。继承的方式有3种:public、private和protected。在不同的继承方式下,派生类对基类成员的访问权限不同,外界对派生类成员的能见度也不同。

① 基类中成员在派生类中的访问权限

·public:不改变基类中成员的访问权限。

·private:派生类所继承的基类成员的访问权限都改为private。

·protected:基类中private成员的访问权限不变,其余的都改为protected。

② 派生类所继承的基类成员的外部能见度(外界对基类成员的访问权限)

·基类的private成员:只有基类的成员函数可以访问,派生类不能访问。

·通过private方式继承的基类成员(非private成员):只有派生类的成员函数可以访问,外界以及派生类的派生类都不能访问。

通过protected方式继承的基类成员(非private成员),只有派生类以及该派生类的子类(非private方式产生的)可以访问,外界不能访问。

根据上述规则,类P和Q的成员函数及其访问控制如下表所示:

方法F1是基类O的private成员,虽然类P和Q继承了这个方法,但是只有在基类O的内部才能访问方法F1。因此第一空应选择答案B。

方法F2在类P中的访问控制为protected,因此在类P的内部该方法可以被访问,而类P的对象无法访问该方法;由此就可以判断出选项A和B是错误的。由于方法F2在类O和Q中的访问控制均为public,故类O和Q的对象都可以访问该方法。由此可见选项D所给出的“只有在类F内才能访问方法F2”是不正确。第二空的正确答案应该为C。

方法F3在类O、P、Q中的访问控制均为protected,该方法只有在这3个类的内部才能被访问,故第三空的正确答案为B。

第 2 题

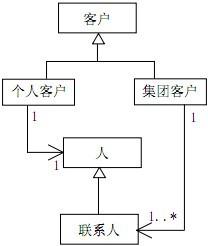

在一个客户信息系统中存在两种类型的客户:个人客户和集团客户。对于个人客户,系统中保存了其客户标识和基本信息(包括姓名、住宅电话和E-mail);对于集团客户,系统中保存了其客户标识,以及与该集团客户相关的若干个联系人的信息(联系人的信息包括姓名、住宅电话、E-mail、办公电话和职位)。

根据上述描述,得到了如下所示的UML类图,其中类“客户”的属性有();类“人”的属性有():

- (A) 客户标识

- (B) 姓名、住宅电话、E-mail

- (C) 姓名、住宅电户、办公电话、E-mail、职位

- (D) 客户标识、办公电话、职位

- (A) 客户标识

- (B) 姓名、住宅电话、E-mail

- (C) 姓名、住宅电户、办公电话、E-mail、职位

- (D) 客户标识、办公电话、职位

答案与解析

- 试题难度:一般

- 知识点:需求工程>UML

- 试题答案:[['A'],['B']]

- 试题解析:

本题考查的是识别具有继承关系的类的属性。继承是基类和派生类之间共享数据和方法的机制。题目要求分别确认两个基类“客户”和“人”的属性。

由题目的描述可知,个人客户和集团客户包含的共同属性为“客户标识”,因此“客户标识”必然是类“客户”的一个属性。这样就可以把选项B和C排除。如果“办公电话”、“职位”也是类“客户”的属性,那么类“个人客户”必然继承这两个属性,与题目描述相矛盾,选项D不是正确答案。因此

第一空的正确答案为A。

类“人”不仅是类“联系人”的基类,同时也和类“个人客户”之间具有关联关系。结合第一空的答案,类“个人客户”还有属性姓名、住宅电话及E-mail没有体现出来。而类“联系人”除了具有属性姓名、住宅电话、E-mail之外,还追加了办公电话和职位。综合起来,在类“人”中应包含属性姓名、住宅电话和E-mail,因此正确答案为B。</p>

第 3 题

用于在网络应用层和传输层之间提供加密方案的协议是 () 。

- (A) PGP

- (B) SSL

- (C) IPSec

- (D) DES

答案与解析

- 试题难度:一般

- 知识点:计算机网络>TCP/IP协议族

- 试题答案:[[B]]

- 试题解析:

本题考查的是安全协议方面的知识。

PGP是一个基于RSA公钥加密体系,在应用层对电子邮件进行加密的协议。DES是一种非对称分组加密标准。IPSec是在网络IP层提供安全的协议,安全套接层(SSL)是一个协议独立的加密方案,提供对网络信息包在应用层和传输层之间的安全通道。

第 4 题

() 不属于将入侵检测系统部署在DMZ中的优点。

- (A) 可以查看受保护区域主机被攻击的状态

- (B) 可以检测防火墙系统的策略配置是否合理

- (C) 可以检测DMZ被黑客攻击的重点

- (D) 可以审计来自Internet上对受保护网络的攻击类型

答案与解析

- 试题难度:一般

- 知识点:信息安全>其它

- 试题答案:[['D']]

- 试题解析:

本题考查的是入侵检测系统的配置方面的知识。

入侵检测器放置在防火墙外的DMZ中(Demilitarized Zone,非军事区),检测器可以检测到DMZ中的主机被黑客攻击的情况,并由此分析防火墙的配置是否得当,以及黑客攻击的重点。但是,由于防火墙已在入侵检测器工作之前阻挡了部分来自Internet的攻击,因此IDS不能对来自Internet的攻击进行全面审计。

第 5 题

() 不属于PKICA认证中心的功能。

- (A) 接收并验证最终用户数字证书的申请

- (B) 向申请者颁发或拒绝颁发数字证书

- (C) 产生和发布证书废止列表(CRL),验证证书状态

- (D) 业务受理点LRA的全面管理

答案与解析

- 试题难度:一般

- 知识点:信息安全>数字证书

- 试题答案:[['D']]

- 试题解析:

本题考查的是安全认证、密钥管理方面的知识。

PKI CA认证中心的主要功能是密钥的分发和管理,具体来说就是管理和发放数字证书。这其中包括接收并验证最终用户数字证书的申请、向申请者颁发或拒绝颁发数字证书、产生和发布证书废止列表(CRL),以及验证证书状态。

通常CA中心会采用“统一建设,分级管理”的原则,分为多层结构进行建设和管理,即统一建立注册中心(RA)系统,各地级市以及各行业可以根据具体情况设置不同层次的下级RA中心或本地注册中心(LRA)。各级下级RA机构统一接受CA中心的管理和审计,证书用户可通过LRA业务受理点完成证书业务办理。RA系统负责本地管理员。用户的证书申请审核,并为LRA系统在各分支机构的分布建设提供策略支撑,完成CA中心的证书注册服务的集中处理。

第 6 题

网络安全设计是保证网络安全运行的基础,网络安全设计有其基本的设计原则,以下关于网络安全设计原则的描述,错误的是()。

- (A) 网络安全的“木桶原则”强调对信息均衡、全面地进行保护

- (B) 良好的等级划分,是实现网络安全的保障

- (C) 网络安全系统设计应独立进行,不需要考虑网络结构

- (D) 网络安全系统应该以不影响系统正常运行为前提

答案与解析

- 试题难度:一般

- 知识点:信息安全>其它

- 试题答案:[[C]]

- 试题解析:

网络安全设计是保证网络安全运行的基础,网络安全设计有其基本的设计原则,其中包括:强调对信息均衡、全面地进行保护的木桶原则、良好的信息安全系统必备的等级划分制度,网络信息安全的整体性原则、安全性评价与平衡原则等。在进行网络安全系统设计时应充分考虑现有网络结构,在不影响现有系统正常运行的情况下,逐步完善网络安全系统。

第 7 题

GB/T24001-1996《环境管理体系规范》idtISO14001表示()国际标准的我国标准。

- (A) 采用

- (B) 等同采用

- (C) 等效采用

- (D) 参考采用

答案与解析

- 试题难度:一般

- 知识点:法律法规与标准化>标准的分类

- 试题答案:[[B]]

- 试题解析:

采用国际标准和国外先进标准是把国际标准和国外先进标准或其内容,通过分析研究,不同程度地订入我国标准并贯彻执行。采用国际标准或国外先进标准的程度,分为等同采用、等效采用和非等效采用。

·等同采用。等同采用就是指国家标准与国际标准相同,不做或稍做编辑性修改。 编辑性修改是指不改变标准技术内容的修改。如纠正排版或印刷错误;标点符号的改变;增加不改变技术内容的说明、指示等。

·等效采用。国家标准等效于国际标准,技术上只有很小差异。或者说,等效采用就是技术内容上有小的差异、编辑上不完全相同。所谓技术上的很小差异是指一种技术上的差异在国家标准中不得不用,而在国际标准中也可被接受。如增加相应的国际标准中没有内容(试验报告的推荐格式)。

·非等效采用。国家标准不等效于国际标准。非等效采用时,国家标准与国际标准在技术上有重大差异。国家标准与国际标准在技术上的重大差异是指国家标准中有国际标准不能接受的条款,或者在国际标准中有国家标准不能接受的条款。在技术上有重大差异的情况下,虽然国家标准制定时是以国际标准为基础,并在很大程度上与国际标准相适应,但不能使用“等效”这个术语。包括以下3种情况:

·“国家标准包含的内容比国际标准少”,国家标准较国际要求低或选国际标准中部分内容。

·“国家标准包含的内容比国际标准多”,国家标准增加了内容或类型,且具有较高要求等。

·国家标准与国际标准有重迭,部分内容是完全相同或技术上相同,但在其他内容上却互不包括对方的内容。

我国标准采用国际标准或国外先进标准程度分别用三种符号表示:缩写字母idt或IDT表示等同采用,缩写字母eqv 或EQV表示等效采用,缩写字母neq或NEQ表示非等效采用。

采用国际标准(不包括即将完成的国际标准)的我国标准,其采用程度,即在我国标准的封面上和首页上表示,如GB/T19000-2000 idt ISO 9000:2000。

第 8 题

中国某企业与某日本公司进行技术合作,合同约定使用1项日本专利(获得批准并在有效期内),但该项技术未在中国申请专利,依照该专利生产的产品在()销售,中国企业需要向日本公司支付这项日本专利的许可使用费。

- (A) 中国

- (B) 日本

- (C) 其他国家和地区

- (D) 任何国家和地区

答案与解析

- 试题难度:容易

- 知识点:法律法规与标准化>其它

- 试题答案:[[B]]

- 试题解析:

知识产权具有严格的地域性特点,即各国主管机关依照其本国法律授予的知识产权,只能在其本国领域内受法律保护。例如中国专利局授予的专利权或中国商标局核准的商标专用权,只能在中国领域内受保护,其他国家则不给予保护。外国人在我国领域外使用中国专利局授权的发明专利,不侵犯我国专利权。我国法律对外国人的作品并不是都给予保护,只保护共同参加国际条约国家的公民作品。同样,公约的其他成员国也按照公约规定,对我国公民和法人的作品给予保护。还有按照两国的双边协定,相互给予对方国民的作品保护。

依照该专利生产的产品在中国或其他国家和地区销售,中国企业不需要向日本公司支付这件日本专利的许可使用费。这是因为,该日本公司未在中国或其他国家和地区申请该专利(试题中未指出。也就是说,该日本公司未在日本以外的国家和地区申请专利并获得批准,依照这件专利生产的产品在这些国家和地区销售,得不到这些国家和地区的专利保护),不受中国或其他国家和地区专利法的保护。因此,依照该专利生产的产品在中国或其他国家和地区销售,中国企业不需要向日本公司支付这件日本专利的许可使用费。

而依照该专利生产的产品在日本销售,中国企业需要向日本公司支付这件日本专利的许可使用费。这是因为,这件专利已在日本获得批准。因而受到日本专利法的保护,中国企业依照该专利生产的产品要在日本销售,则需要向日本公司支付这件日本专利的许可使用费。

第 9 题

某公司所生产的U盘使用了其品牌产品“移动硬盘”的注册商标,那么,该公司()的商标专用权。

- (A) 享有了其U盘

- (B) 不享有其U盘

- (C) 享有移动硬盘和U盘

- (D) 不享有移动硬盘和U盘

答案与解析

- 试题难度:一般

- 知识点:法律法规与标准化>侵权判断

- 试题答案:[[B]]

- 试题解析:

商标经商标局核准注册后,商标注册人便享有商标专用权,受法律保护。我国《商标法》第二章第十二条规定“同一申请人在不同类别的商品上使用同一商标的,应当按商品分类表提出注册申请”。第十三条规定“注册商标需要在同一类的其他商品上使用的,应当另行提出注册申请”。该公司在其生产的U盘上使用其他商品的注册商标,未另行提出商品注册申请,未经商标局核准注册,所以该公司不享有其U盘产品的商标专用权。

第 10 题

甲公司将其开发的商业软件著作权经约定合法转让给乙公司,随后甲公司自行对原软件进行了改进,形成新版本后进行销售。那么,甲公司的行为 () 。

- (A) 不构成侵权,因为对原软件改进后形成了新版本

- (B) 不构成侵权,因为甲公司享有原软件的使用权

- (C) 不构成侵权,因为对原软件增加了新的功能

- (D) 构成侵权,因为甲公司不再享有原软件的使用权

答案与解析

- 试题难度:一般

- 知识点:法律法规与标准化>侵权判断

- 试题答案:[[D]]

- 试题解析:

我国《计算机软件保护条例》第十九条已作出了软件著作权中的财产权利可以转让的规定。计算机软件著作财产权按照该条的规定发生转让后,必然引起著作权主体的变化,产生新的软件著作权归属关系。原软件著作权人将不再享有软件的使用权、使用许可权和获得报酬的权,而软件权利的受让者依法成为该软件权利人,可依照法律法规的规定行使或处分其享有的权利。

《计算机软件保护条例》第二十条规定“转让软件著作权的,当事人应当订立书面合同”。计算机软件著作财产权按照该条的规定发生转让后,必然引起著作权主体的变化,产生新的软件著作权归属关系。软件权利的转让应当根据我国有关法规以签订、执行书面合同的方式进行。软件权利的受让者可依法行使其享有的权利。如使用权,即在不损害社会公共利益的前提下,以复制、修改、发行、翻译、注释等方式合作软件的权利。甲公司己将其开发的商业软件经约定合法转让给乙公司,那么甲公司已失去该商业软件的使用权,其再对所转让的商业软件实施修改、发行等行为,则构成侵权。

第 11 题

某计算机主存按字节编址,主存与高速缓存Cache的地址变换采用组相联映像方式(即组内全相联.组间直接映像).高速缓存分为2组,每组包含4块,块的大小为512B,主存容量为1MB。构成高速缓存的地址变换表相联存储器容量为()。每次参与比较的存储单元为() 个。

- (A) 4×10bit

- (B) 8×10bit

- (C) 4×11bit

- (D) 8×11bit

- (A) 1

- (B) 2

- (C) 4

- (D) 8

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>Cache

- 试题答案:[[B],[C]]

- 试题解析:

由题目已知条件可知,主存容量为1MB,其地址为20位二进制数。其中低9位为块内地址,则主存区号为8位、区内组号为1位、组内块号为2位。由于主存与高速缓存cache地址变换采用组相联映像方式(即组内全相联,组间直接映像),高速缓存的地址变换表相联存储器中存放的用于比较的是主存区号(8位)和组内块号(2位)。因此,高速缓存的地址变换表相联存储器的一个单元应存放10位二进制数。由于高速缓存共有8块;则高速缓存的地址变换表相联存储器的容量应为8×10bit。

另外,由于主存与高速缓存cache地址变换采用组相联映像方式(即组内全相联,组间直接映像),组间采用直接映像,不需要进行比较,但组内是全相联映像,需要在一组的4块内进行比较,故每次参与比较的存储单元为4个。

第 12 题

设指令由取指、分析、执行3个子部件完成,并且每个子部件的时间均为△t。若采用常规标量单流水线处理机(即该处理机的度为1),连续执行12条指令,共需()△t。若采用度为4的超标量流水线处理机,连续执行上述12条指令,只需()△t。

- (A) 12

- (B) 14

- (C) 16

- (D) 18

- (A) 3

- (B) 5

- (C) 7

- (D) 9

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>流水线技术

- 试题答案:[[B],[B]]

- 试题解析:

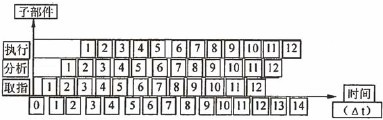

画出采用常规标量单流水线处理机(即该处理机的度m=1),连续执行12条指令的时空图如下图所示。

由时空图可以看到,在这种情况下,连续执行12条指令需14△t。

当采用度m为4的超标量流水线处理机,连续执行上述12条指令时,时空图为:

由上图可以看到,在这种情况下,所用时间为5△t。

第 13 题

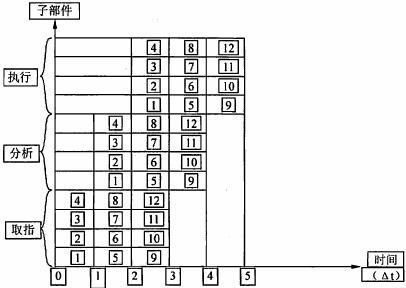

某高可靠性计算机系统由下图所示的冗余部件构成。若每个部件的千小时可靠度R均为0.9,则该计算机系统的千小时可靠度为();该计算机系统的失效率λ可使用()来计算。

- (A) 0.656

- (B) 0.729

- (C) 0.801

- (D) 0.864

- (A) ln R/t

- (B) -1n R/t

- (C) log2 R/t

- (D) - log2R/t 注:t表示时间

答案与解析

- 试题难度:一般

- 知识点:系统可靠性分析与设计>系统可靠性分析

- 试题答案:[['C'],['B']]

- 试题解析:

从可靠性角度分析,该计算机系统是一个并串联系统,其中有三个部件并联冗余构成一个功能部件,其可靠度为0.999;两个可靠度为0.9的部件并联冗余,其可靠度为0.99。这两个并联冗余的部件再与可靠度为0.9的两个部件串联构成该计算机系统,故该计算机系统的可靠度为:

Rs=0.9×0.999×0.99×0.9=0.801

根据可靠度的定义:R(t)=e-λt,失效率λ可以用式-In R/t来进行计算。

第 14 题

编号为0、1、2、 3、…、15的16个处理器,用单级互联网络互联。当互连函数为Cube3 (4维立方体单级互联函数)时,6号处理器与()号处理器相连接.若采用互连函数Shuffle(全混洗单级互联函数)时,6号处理器与()号处理器相连接。

- (A) 15

- (B) 14

- (C) 13

- (D) 12

- (A) 15

- (B) 14

- (C) 13

- (D) 12

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>其它

- 试题答案:[[B],[D]]

- 试题解析:

当采用n维立方体单级互联网络时,互连函数

故6号处理器应与14号处理器相连接。

故6号处理器应与14号处理器相连接。

当采用互连函数为Shuffle(全混洗单级互联函数)时,Shuffle(P3P2P1Po)=P2P1P0 P3=1100,则6号处理器应与12号处理器相连接。

第 15 题

在关于逆向工程(reverse engineering)的描述中,正确的是:()。

- (A) 从己经安装的软件中提取设计规范,用以进行软件开发

- (B) 按照“输出→处理→输入”的顺序设计软件

- (C) 用硬件来实现软件的功能

- (D) 根据软件处理的对象来选择开发语言和开发工具

答案与解析

- 试题难度:一般

- 知识点:软件工程>逆向工程

- 试题答案:[[A]]

- 试题解析:

本题考查软件系统维护的基本概念。

逆向工程是软件再生(software rejuvenation)的一种方法。软件再生的四种基本方法是:

·文档重构 对源代码进行静态分析,从而产生系统文档,帮助维护人员理解和引用源代码。

·结构重组 对源代码进行重组,重新编写为结构化的源代码,使其复杂性有所降低。

·逆向工程 通过对源代码进行静态分析得到系统规范和设计信息,并且提取出工程信息。例如模块和变量表、交叉引用表、数据接口表,测试路径等。

·再工程 是逆向工程过程的扩展,根据逆向工程抽取的信息,在不改变原系统功能的前提下产生新的系统源代码。

第 16 题

COCOMO模型能够依据待开发软件的规模来估计软件开发的工期。若COCOMO模型公式为:

MM=3.0×(KDSI)1.12

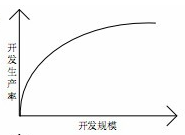

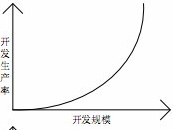

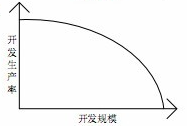

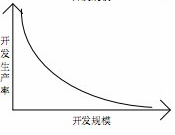

其中,KDSI为预计应交付的源程序千行数,MM为开发该软件所需的人月数。设软件开发的生产率为每个人月能编写的最终能交付的源程序千行数(KDSI / MM),则根据上述COCOMO模型可以看出,软件开发的生产率随软件开发规模而变化的趋势如图() 所示。

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:一般

- 知识点:项目管理>时间管理

- 试题答案:[[D]]

- 试题解析:

根据题意,软件开发生产率Y与软件开发规模X(即KDSI)的关系应是:

Y=(1/3)×X-0.12

分析该曲线可知,Y的导数总是负的,即总是随着X的增大而减少。当X→0时,Y→∞,当X→∞时,Y→0。

第 17 题

在开发一个企业管理信息系统时,首先要进行用户调查,调查中收集的主要信息包括 () 。

- (A) 管理目标、人力资源、业务流程和数据流程信息

- (B) 组织结构、功能体系、业务流程和数据流程信息

- (C) 企业性质、客户资源、业务流程和数据流程信息

- (D) 管理目标、功能体系、业务流程和数据流程信息

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>其它

- 试题答案:[[B]]

- 试题解析:

本题考查系统分析的基本概念。

系统分析的首要步骤就是对用户进行详细的调查,收集数据,获取有关当前系统的信息,建立当前系统的物理模型。详细调查应围绕组织内部数据流所涉及的领域进行,但由于数据流是通过物质流产生的,所以调查的范围就不仅仅局限于信息和数据,还应该包括企业的生产、经营、管理等各个方面。具体地说,应针对以下方面进行调查。

·静态信息:组织结构的调查。了解企业的各个业务部门,生产、经营和管理环节的层次和隶属关系,表示成组织结构图。

·静态信息:功能体系的调查。了解系统的经营目标以及实现系统目标的功能性体系结构,即各个功能子系统的构成和逻辑关系。

·动态信息:业务流程的调查。从实际业务流程的角度对企业的工作过程进行动态的调查,了解系统各个环节的处理任务、处理顺序和处理时间等,了解信息的来源和去向。

·动态信息:数据流程的调查。收集业务流程中的数据信息的资料,包括各种单据、票证和数据报表等。

第 18 题

在选择开发方法时,不适合使用原型法的情况是()。

- (A) 用户需求模糊不清

- (B) 系统设计方案难以确定

- (C) 系统使用范围变化很大

- (D) 用户的数据资源缺乏组织和管理

答案与解析

- 试题难度:一般

- 知识点:软件工程>开发模型

- 试题答案:[[D]]

- 试题解析:

本题考查原型法的基本概念。

原型法的主要目的是获取用户需求,当用户的需求含糊不清、不完整、不确定时,可以快速地构造一个系统原型,并通过运行和评价系统原型,使得用户明确自己的需求。由于使用原型法开发需要适当的快速开发工具,需要用户密切地配合,所以下面的情况不适合使用原型法:

·缺乏适用的原型开发工具。

·用户不参与、不积极配合开发过程。

·用户的数据资源缺乏组织和管理。

·用户的软件资源缺乏组织和管理。

第 19 题

在CMM模型中属于4级以上的关键过程域是()。

- (A) 集成软件管理

- (B) 软件质量管理

- (C) 项目子合同管理

- (D) 软件产品工程

答案与解析

- 试题难度:一般

- 知识点:软件工程>软件过程改进

- 试题答案:[['B']]

- 试题解析:

本题考查能力成熟度模型(CMM)的关键过程域。

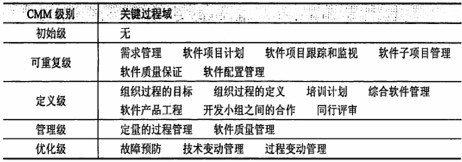

CMM模型分为5级,除了初始级没有关键过程之外,其他级别的关键过程域表示如下:

这些级别的关键过程是向下包含的,即下一级别的关键过程包含在上一级别的关键过程域中。

第 20 题

基线是软件生存期各个开发阶段的工作成果,测试阶段的基线是 () 。

- (A) 可提交的软件

- (B) 被测试的程序

- (C) 提交报告

- (D) 测试报告

答案与解析

- 试题难度:一般

- 知识点:软件工程>其它

- 试题答案:[['D']]

- 试题解析:

本题考查配置管理的基本概念。

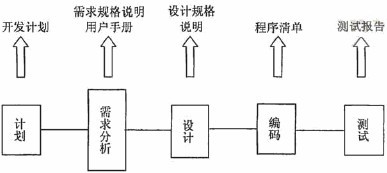

基线(baseline)是软件生命期各个开发阶段末尾的特定点,也叫做里程碑(milestone)。连续的开发工作在这些点上被分割开来进行成果检验,必要时可以进行变更控制。有了基线,就可以防止开发中的错误跨越阶段向后扩散,也可以防止跨越里程碑去修改另一开发阶段的工作成果。软件配置基线如下图所示。

第 21 题

集成测试有各种方法,以下关于集成测试的描述中,不正确的是 () 。

- (A) 增量式集成测试容易定位错误,排除错误

- (B) 非增量式集成测试不能充分利用人力,会拖延工程进度

- (C) 增量式集成测试的强度大,测试更彻底

- (D) 即使各个模块都通过了测试,但系统集成以后仍可能出现错误

答案与解析

- 试题难度:一般

- 知识点:软件测试与维护>软件测试

- 试题答案:[['B']]

- 试题解析:

本题考查软件测试的基础知识。

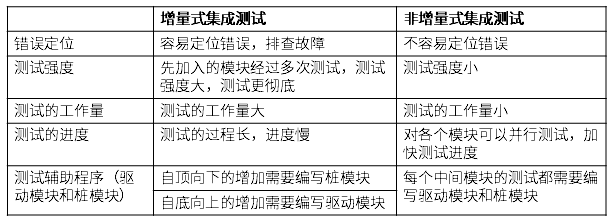

集成测试也称组装测试,是把系统的各个模块按照系统设计说明书的要求组合起来进行测试。组合的过程可以是增量式的和非增量式的。所谓增量式测试是先测试一个模块。然后再加入一个模块进行测试,通过不断地增加模块,进行多次测试,最后完成整个系统的测试。而非增量式测试是先分别测试各个模块,然后把所有的模块组合起来进行总体测试。这两种方法的优缺点总结如下:

第 22 题

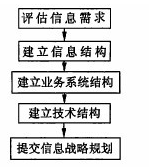

正确的信息战略流程是 () 。

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>信息系统战略规划

- 试题答案:[[A]]

- 试题解析:

本题考查信息战略规划的基本概念。

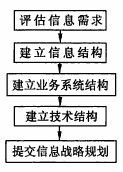

信息战略规划是信息工程实施的起点,也是信息工程的基础。信息战略规划的目的是评估企业的信息需求,在此基础上建立企业的信息结构,并进而建立支持信息结构的业务系统结构,再确定必须的技术结构,最后提交信息战略规划,其流程如下图所示。

第 23 题

信息工程方法把整个信息系统的开发过程划分为4个实施阶段,其自上而下的顺序是 () 。

- (A) 业务领域分析 信息战略规划 系统设计 系统构建

- (B) 信息战略规划 业务领域分析 系统设计 系统构建

- (C) 系统构建 系统设计 业务领域分析 信息战略规划

- (D) 系统设计 系统构建 信息战略规划 业务领域分析

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>信息系统战略规划

- 试题答案:[[B]]

- 试题解析:

本题考查信息工程方法的实施步骤。

信息工程方法把整个信息系统的开发过程划分为4个实施阶段,即:信息战略规划(Information Strategy Planning)阶段,业务领域分析(Business Area Analysis)阶段,系统设计(System Design)阶段和系统构建(System Construction)阶段。

第 24 题

常用的软件冗余方法有多种,在关于软件冗余的描述中,正确的是 () 。

- (A) 多版本程序设计可以检查软件故障,但不能检查硬件故障

- (B) 用一组数据检查运算逻辑部件的功能属于能力检查

- (C) 一致性检查时要把计算机的计算结果与手工计算结果进行比较

- (D) 软件冗余是一种动态冗余技术

答案与解析

- 试题难度:一般

- 知识点:系统可靠性分析与设计>系统容错

- 试题答案:[[B]]

- 试题解析:

本题考查软件可靠性的基础知识。

软件冗余是利用冗余的软件来检测硬件和软件的功能是否正常。常用的有一致性检查、能力检测和多版本程序设计等。一致性检查是先预测程序的运行结果,然后将程序运行中和运行后的结果与预测值进行比较,根据比较结果判断软硬件的故障。能力检测是用诊断程序检查系统各个部件的功能是否符合设计的要求,例如用诊断程序读写存储器的各个存储单元以检查其读写和存储功能是否正常,又例如用一组数据检查运算逻辑部件的功能是否正常。多版本程序设计是对一个功能用不同的程序设计方法来实现,并检查运行结果是否一致,从而发现软硬件故障。硬件冗余分为动态冗余、静态冗余和时间冗余。

第 25 题

有两种需求定义的方法——严格定义和原型定义,在关于这两种方法的描述中,不正确的是 () 。

- (A) 严格定义方法假定所有的需求都可以预先定义

- (B) 严格定义方法假定软件开发人员与用户之间的沟通存在障碍

- (C) 原型定义方法认为需求分析中不可避免地要出现很多反复

- (D) 原型定义方法强调用户在软件开发过程中的参与和决策

答案与解析

- 试题难度:一般

- 知识点:需求工程>需求定义

- 试题答案:[[B]]

- 试题解析:

本题考查需求分析的基础知识。

严格定义方法用在结构化分析和设计中。这种方法假定所有的需求都是可以被预先定义的,而且认为修改不完善的系统需求代价昂贵且实施困难。进行严格的需求定义要求系统开发人员与用户能够进行有效地沟通,准确地了解用户的需求,并且可以用静态的图形或文本工具完整地表示系统需求。

原型方法认为并不是所有的需求在系统开发之前都可以进行准确定义的,而且软件开发人员与用户之间存在通信的障碍。在具备快速建模工具的情况下通过向用户提供可以运行的系统模型来吸取用户的反馈意见,通过不断反复、不断修改原型系统可以获取完整的系统需求,一旦确定了需求,就可以遵照严格的方法继续进行系统开发。

第 26 题

计算机性能评价有多种方法,在关于各种性能评价方法的描述中,不正确的是( )。

- (A) 用MIPS来比较体系结构不同的计算机的运算速度可能会得出错误的结论

- (B) 吉布森(Gibson)混合比例计算法会受到cache命中率和流水线效率的影响而出现测量偏差

- (C) PDR方法测量的是指令执行的平均时间,它可以全面反映计算机的性能指标

- (D) CTP方法计算的是每秒百万次理论运算(MTOPS),因而叫做综合理论性能

答案与解析

- 试题难度:一般

- 知识点:系统配置与性能评价>性能评价方法

- 试题答案:[['C']]

- 试题解析:

本题考查计算机性能评价方面的基础知识。

MIPS表示每秒百万次指令,用来描述计算机的定点运算速度。用MIPS来评价同一厂商生产的同一系列的计算机比较准确,因为这些计算机具有相同的体系结构,但是用来比较机器结构和指令集不同的计算机可能会得出错误的结论。

吉普森混合法又称为混合比例计算法,吉普森通过统计分析,得出了各类指令在程序中所占的比例,根据这个比例确定等效指令的执行时间为:

其中Wi为各类指令在程序中所占的比例,ti为各类指令的执行时间,n为指令的种类数。这种方法对cashe命中率和流水线效率的影响不敏感。

数据处理速率(Processing Data Rate PDR)的计算公式为:

PDR = L/R

其中L为指令操作数的平均长度,R为指令的平均执行时间,由此计算出结果反映了计算机CPU和主存的数据处理速率,但是没有全面反映计算机的性能指标。

综合理论性能(Composite Theoretical Performance,CTP)是美国政府为限制高性能计算机出口而提出的估算运算部件性能的方法。这种方法要求首先计算出处理部件的每一计算单元的有效计算率R,再按字长加以调整,得出计算单元的理论性能TP,所有组成处理部件的计算单元的理论性能的总和就是该处理部件的综合理论性能。例如定点加法单元的计算率为:

定点成法乘法单元的计算率为:

按操作数字长对TP加以调整:

TP=RL

L=(1/3+WL /96)

其中WL为字长。

对于单个计算单元组成的部件:

CTP=TP

对于n个计算单元组成的部件:

CTP=TP1+C2TP2+…+CnTPn

TP1为n个TP中的最高值。

第 27 题

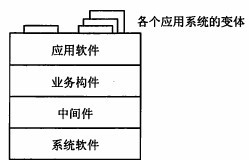

软件的分层式体系结构把软件系统划分为4层,这4层结构自顶向下分别是()。

- (A) 应用软件 业务构件 中间件 系统软件

- (B) 业务构件 应用软件 中间件 系统软件

- (C) 应用软件 中间件 系统软件 业务构件

- (D) 业务构件 中间件 应用软件 系统软件

答案与解析

- 试题难度:一般

- 知识点:操作系统>其它

- 试题答案:[['A']]

- 试题解析:

本题考查软件体系结构的基本概念。

分层式体系结构是按层次组织软件结构的一种方法。每一层是通用性相同的一组子系统,低层的软件比高层的软件具有更高的通用性。这种分层式体系结构可表示如下:

第 28 题

在关于信息属性的叙述中,错误的是()。

- (A) 信息具有无限性和普遍性

- (B) 信息具有依附性,信息必须依附于某种载体

- (C) 信息具有相对性,即不同的认识主体从同一事物中获取的信息及信息量可能是不同的

- (D) 信息具有可传递性,信息在空间的传递称为信息存储

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>信息与信息化的概念

- 试题答案:[[D]]

- 试题解析:

事物运动是绝对的,其状态的改变无时不有,无处不在,信息是事务运动状态的表征,具有无限性和普遍性。

由于人们的认识能力、认识目的等各不相同,因而从同一事物中获取的信息及信息量也不相同,信息具有相对性。

信息不是事物本身,不能独立存在,必须借助某种载体(如文字、电磁波、声波等)才能表现出来。

信息是可传递的,信息在空问的传递称为通信,在时间上的传递称为信息存储。

第 29 题

假设进行天气预报仅有“晴、云、阴、雨、雪、雾、霜、雹.等天气状况,需要通过某个八进制的数宇通信系统传送,每秒钟播报一次,可接受的最低传输速率为()波特。

- (A) 1

- (B) 2

- (C) 3

- (D) 8

答案与解析

- 试题难度:一般

- 知识点:计算机网络>其它

- 试题答案:[[A]]

- 试题解析:

每秒钟所传输的码元(数字波形)的数目即传输速率,单位是波特。

天气状态仅有八种,采用八进制,八种码元与八种天气一一对应,则传输速率为1B (波特)就能实现信息传输。

第 30 题

电子政务根据其服务的对象不同,基本上可以分为四种模式。某市政府在互联网上提供的“机动车违章查询”服务,属于()模式。

- (A) G2B

- (B) G2C

- (C) G2E

- (D) G2G

答案与解析

- 试题难度:容易

- 知识点:企业信息化战略与实施>政府信息化与电子政务

- 试题答案:[[B]]

- 试题解析:

本考题考查的知识点为电子政务基础知识,出自《系统集成项目管理工程师教程(第2版)》第1章 信息化知识,全书第29、30页。

电子政务根据其服务对象的不同,基本上可以分为4种模式,即政府对政府(Government to Government,简称G2G),政府对企业(Government to Business,简称G2B)、政府对公众〔Government to Citizen,简称G2C)、政府对公务员(Government to Employee,简称G2E)。

“机动车违章查询”是政府针对车主或驾驶员提供的服务,属于G2C模式。

第 31 题

企业信息系统往往是一个具有业务复杂性和技术复杂性的大系统,针对其建设,系统分析首先要进行的工作是()。系统开发的目的是()。

- (A) 获得当前系统的物理模型

- (B) 抽象出当前系统的逻辑模型

- (C) 建立目标系统的逻辑模型

- (D) 建立目标系统的物理模型

- (A) 获得当前系统的物理模型

- (B) 抽象出当前系统的逻辑模型

- (C) 建立目标系统的逻辑模型

- (D) 建立目标系统的物理模型

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>信息系统的概念与类型

- 试题答案:[[A],[D]]

- 试题解析:

企业信息系统是一个具有业务复杂性和技术复杂性的大系统,为了使目标系统即能实现当前系统的基本职能,又能改进和提高,系统分析人员首先必须理解并描述出已经实际存在的当前系统,然后进行改进,从而创造出基于当前系统,又优于当前系统的目标新系统。

系统开发的目的是把现有系统的物理模型转化为目标系统的物理模型。

第 32 题

设有员工实体Employee (employeeID, name, sex,birth, age, tel, departID),其中employeeID为员工号,name为员工姓名,sex为员工性别,age为员工年龄,tel为员工电话,记录该员工的手机号码、办公室电话等,deparID为员工所在部门号,参照另一部门实体Department的主码deparID。Employee实体中存在派生属性()。Employee实体中还存在多值属性()。对属性departID的约束是()。

- (A) name,原因是会存在同名员工

- (B) age,原因是用属性birth替换age并可计算age

- (C) tel,原因是员工有多个电话

- (D) departID,原因是实体Department已有departID

- (A) name,可以用employeelD可以区别

- (B) sex,可以不作任何处理

- (C) tel, 可以将tel加上employeeID独立为一个实体

- (D) tel, 可以强制只记录一个电话号码

- (A) Primary Key, NOT NULL

- (B) Primary Key

- (C) Foreign Key

- (D) Candidate Key

答案与解析

- 试题难度:一般

- 知识点:数据库系统>规范化理论

- 试题答案:[['B'],['C'],['C']]

- 试题解析:

本题考查数据库系统设计的基本概念。

概念模式设计阶段,是根据对用户信息需要的分析设计E-R图,对于属性的分析中,派生属性是指可以由其他属性经过运算得到的属性,因而派生属性产生冗余,通常不存储,如本题的age;多值属性是指一个实体在该属性上会同时取多个属性,这些值也都必须存储,如本题的tel。数据约束也是描述用户信息的,根据参照完整性约束的定义,Employee实体中的departID属性应为外码。

第 33 题

设关系模式 R <U,F>,其中 U = { A,B,C,D,E },F = {A→BC,C→D,BC→E,E→A },则分解ρ= {R1(ABCE),R2(CD) }满足 () 。

- (A) 具有无损连接性、保持函数依赖

- (B) 不具有无损连接性、保持函数依赖

- (C) 具有无损连接性、不保持函数依赖

- (D) 不具有无损连接性、不保持函数依赖

答案与解析

- 试题难度:一般

- 知识点:数据库系统>规范化理论

- 试题答案:[[A]]

- 试题解析:

本题考查模式分解的判定。

根据无损连接性判定定理:关系模式R分解为两个关系模式R1 、R2,满足无损连接性的充分条件是R1∩R2→(R1 - R2)或R1∩R2→(R2 - R1),能由函数依赖集F逻辑地推出,由F可以得到A→D,即R1∩R2→(R2 - R1),故分解满足无损连接性。

由保持函数依赖的定义,若满足(Fl∪F2)+=F+,则分解保持函数依赖,其中Fi函数依赖集F在Ri上的投影。由题目,(Fl∪F2)=F,即(Fl∪F2)+=F+成立,故分解保持函数依赖。

第 34 题

在关于数据挖掘的描述中,正确的是 () 。

- (A) 数据挖掘可以支持人们进行决策

- (B) 数据挖掘可以对任何数据进行

- (C) 数据挖掘与机器学习是同一的

- (D) 数据来源质量对数据挖掘结果的影响不大

答案与解析

- 试题难度:容易

- 知识点:数据库系统>数据仓库与数据挖掘

- 试题答案:[[A]]

- 试题解析:

本题考查的是数据挖掘的基础知识。

数据挖掘是从大量的数据中,抽取出潜在的、有价值的知识(模型或规则)的过程。数据挖掘的结果(模型或规则)可以辅助人们进行决策支持。所以正确答案为A。数据挖掘可以对很多类型的数据进行挖掘,包括高维、海量、异构、不完全、半结构化数据等,但不是对任何数据都可以进行挖掘的。如果对少量的数据进行挖掘,那么挖掘出来的很可能是无意义的规则,数据挖掘本身也失去了意义,故B不正确。机器学习是计算机科学和人工智能AI发展的产物。机器学习经常归结为搜索问题,即对一个非常大的假设空间进行搜索,以确定一个最佳拟合观察到的数据和学习器己有知识的假设。数据挖掘过程中经常用到机器学习的算法,但这两者不是同一的,故C不正确。要用数据挖掘方法挖掘数据中潜在的、有效的规则,那么数据质量是至关重要的,故D不正确。

第 35 题

() 不是操作系统关心的主要问题。

- (A) 管理计算机裸机

- (B) 设计、提供用户程序与计算机硬件系统的界面

- (C) 管理计算机系统资源

- (D) 高级程序设计语言的编译器

答案与解析

- 试题难度:一般

- 知识点:操作系统>其它

- 试题答案:[[D]]

- 试题解析:

本题考查的是操作系统的基本概念。

操作系统有两个重要的作用:

第一,通过资源管理,提高计算机系统的效率。因为,操作系统是计算机系统的资源管理者,它含有对系统软、硬件资源实施管理的一组程序。其首要作用,就是通过CPU管理、存储管理、设备管理和文件管理,对各种资源进行合理的分配,改善资源的共享和利用程度,最大限度地发挥计算机系统的工作效率,提高计算机系统在单位时间内处理工作的能力。

第二,改善人机界面,向用户提供友好的工作环境。操作系统不仅是计算机硬件和各种软件之间的接口,也是用户与计算机之间的接口。试想如果不安装操作系统,用户将要面对的是‘01’代码和一些难懂的机器指令,通过按扭或扳键来操作计算机,这样即笨拙又费时。一旦安装操作系统后,用户面对的不再是笨拙的裸机,而是操作便利、服务周到的操作系统,从而明显改善了用户界面,提高了用户的工作效率。

对于选项D“高级程序设计语言的编译器”不是操作系统关心的主要问题,因此,试题(45)的正确答案为D。

第 36 题

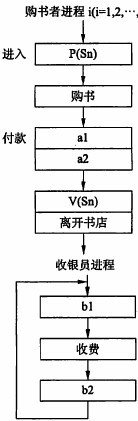

某书店有一个收银员,该书店最多允许n个购书者进入。将收银员和购书者看作不同的进程,其工作流程如下图所示。利用PV操作实现该过程,设置信号量S1、S2和Sn,初值分别为0,0,n。则图中al,a2应填入( ),图中b1和b2应填入( )。

- (A) V(Sl)、P(S2)

- (B) V(Sn)、P(Sn)

- (C) P(S1)、V(S2)

- (D) P(S2)、V(S1)

- (A) P(Sn)、V(S2)

- (B) V(Sn)、P(S2)

- (C) P(S1)、V(S2)

- (D) P(S2)、V(S1)

答案与解析

- 试题难度:一般

- 知识点:操作系统>信号量与PV操作

- 试题答案:[['A'],['C']]

- 试题解析:

本题考查的是进程同步与互斥、PV操作实现进程通信方面的基本概念。

收银员进程和购书者进程之间是一个同步问题,需要设置两个同步信号量S1和S2,且初值都为0。其中,S1用来控制购书者购书结束,需要通知收银员需要缴费。S2用来控制收银员收费结束,通知购书者可以缴费。

因为书店最多只允许有n个购书者,所以书店是一个临界资源,最多允许n个购 书者购书,因此需要设置一个互斥信号量Sn,初值等于n。当购书者进入书店时需要执行P(Sn)操作,当购书者退出时需要执行V(Sn)操作。

空格一中,购书者进程付款时先做V(S1)操作表示购书结束,然后做P(S2)操作通知收银员需要缴费。因此,试题(46)的正确答案为A。

空格二中,收银员进程收费时先做P(S1)操作检查有无需要缴费的购书者,然后收费,当收费结束做V(S2)操作通知购书者进程可以缴费。因此,空格二的正确答案为C。

第 37 题

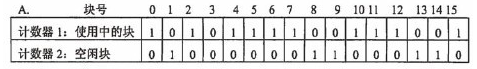

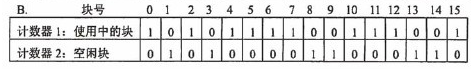

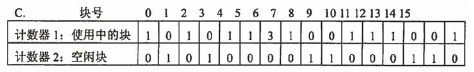

影响文件系统可靠性因素之一是文件系统的一致性问题,如果读取()的某磁盘块,修改后在写回磁盘前系统崩溃,则对系统的影响相对较大。通常的解决方案是采用文件系统的一致性检查,一致性检查包括块的一致性检查和文件的一致性检查。在块的一致性检查时,检测程序构造一张表,表中为每个块设立两个计数器,一个跟踪该块在文件中出现的次数,一个跟踪该块在空闲表中出现的次数。若系统有16个块,检测程序通过检测发现表()状态下的文件系统是一致的。

- (A) 用户文件的某磁盘块

- (B) 空闲表磁盘块

- (C) 用户目录文件

- (D) 系统目录文件

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:容易

- 知识点:系统可靠性分析与设计>其它

- 试题答案:[['D'],['B']]

- 试题解析:

本题考查的是文件系统性能方面的基本知识。

空格一的正确答案是D。因为,很多文件系统是先读取磁盘块到主存,在主存进行修改,修改完毕再写回磁盘。但如读取某磁盘块,修改后再将信息写回磁盘前系统崩溃,则文件系统就可能会出现不一致性状态。如果这些未被写回的磁盘块是系统目录文件,如索引节点块、目录块或空闲管理块,那么后果是不堪设想的。通常解决方案是采用文件系统的一致性检查,一致性检查包括块的一致性检查和文件的一致性检查。在块的一致性检查时,检测程序构造一张表,表中为每个块设立两个计数器,一个跟踪该块在文件中出现的次数,一个跟踪该块在空闲表中出现的次数。

空格二中,当进行文件的一致性检查时发现,选项A的第3个块在计数器1为0,这意味着没有文件使用这个块,但在计数器2中也为0,这意味着这个块不空闲。因此文件系统进行一致性检测时发现出了问题。选项C的第6个块在计数器1为3,这意味着这个块被重复分配了3次,因此文件系统进行一致性检测发现出了问题。选项D的第8个块在计数器2为2,这意味着这个块被重复释放了2次,因此文件系统进行一致性检测发现出了问题。选项B当某个块在计数器1为1,在计数器2为0;而某个块在计数器1为0,在计数器2为1;这意味着文件系统的一致性检查是正确的,因此,空格二的正确答案为B。

第 38 题

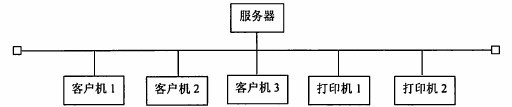

1台服务器、3台客户机和2台打印机构成了一个局域网(如下图所示)。在该系统中,服务器根据某台客户机的请求,数据在一台打印机上输出。设服务器、各客户机及各打印机的可用性分别为a、b、c,则该系统的可用性为()。

- (A) ab3c3

- (B) a(1-b3)(1-c2)

- (C) a(1-b)3(1-c)2

- (D) a(1-(1-b)3)(1-(1-c)2)

答案与解析

- 试题难度:容易

- 知识点:系统配置与性能评价>性能指标

- 试题答案:[['D']]

- 试题解析:

该系统可用,当且仅当服务器、三个客户机中至少有一个客户机、两个打印机中至少有一个打印机同时可用。因此,该系统的可用性(可以使用的概率)应等于服务器的可用概率、三个客户机中至少有一个客户机可用的概率、两个打印机中至少有一个打印机可用的概率三者的乘积。

服务器的可用概率为a。

每个客户机的可用概率都是b,三个客户机都不可用的概率为(1-b)3,至少有一个客户机可用的概率为1-(1-b)3。

每个打印机的可用概率都是c,二个打印机都不可用的概率为(1-c)2 ,至少有一个打印机可用的概率为1-(1-c)2。

上述3项概率的乘积就是该系统的可用性。

第 39 题

设集合 A={ {a} },B={ {a},Φ},则 A∩B=()。

- (A) { {a} }

- (B) {a}

- (C) Φ

- (D) { {a},Φ}

答案与解析

- 试题难度:一般

- 知识点:数据库系统>关系代数

- 试题答案:[[A]]

- 试题解析:

本题考查集合上的基本的运算规则。∩是集合中的交运算,表示是两个集合的公共部分。

第 40 题

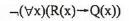

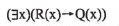

设R(x):x是实数。Q(x):x是有理数。则 () 正确地翻译了命题“并非每个实数都是有理数”。

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:一般

- 知识点:数据库系统>关系代数

- 试题答案:[[A]]

- 试题解析:

本题考查谓词逻辑的翻译知识。该题的语义是“每个实数都是有理数这种说法是不对的”或者理解为“总存在一些实数不是有理数”。

第 41 题

设P={1,2,3),则满足既是对称性,又是反对称性的关系是()。

- (A) {<1,1>,<2,3>,<3,3>}

- (B) {<1,1>,<2,1>,<3,2>}

- (C) {<1,1>,<2,2>,<3,3>}

- (D) {<1,1>,<2,1>,<1,3>}

答案与解析

- 试题难度:一般

- 知识点:数据库系统>关系代数

- 试题答案:[[C]]

- 试题解析:

本题考查集合的关系运算基本知识点。

对称性:R为X上的二元关系,对于每个x,y ε X,每当x R y,就有y R x,则称R为X上的对称关系。

反对称性:R为X上的二元关系,对于每个x,y ε X,每当x R y和y R x,就有x=y,则称R为X上的反对称关系。

{<l,1>,<2,2>,<3,3>}既满足对称性又满足非对称性。

第 42 题

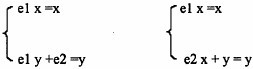

设S=Q×Q,Q为有理数集合,*为S上的二元运算,对于任意的<a,b>,<x,y> ε S,有<a,b>*<x,y>=<ax,ay+b>,则S中关于运算*的单位元为 ()。

- (A) <1,0>

- (B) <0,1>

- (C) <1,1>

- (D) <0,0>

答案与解析

- 试题难度:一般

- 知识点:数据库系统>其它

- 试题答案:[[A]]

- 试题解析:

本题考查代数系统基本知识点。

设运算*的么元为<e,e2>,<x,y > ε S,根据*运算的定义有:

<e1,e2>*<x,y>=<elx,ely+e2>

<x,y>*<e1,e2>=<elx,e2x+y>

因为<e1, e2>是么元,所以<e1,e2 >* <x,y>=<x,y>*<e1,e2 >,于是有:

解两个方程组得:e1 =1,e2=0,故*的单位元为<1,0>。

第 43 题

设B={P,Q},则B上可以定义()个等价关系。

- (A) 2

- (B) 3

- (C) 4

- (D) 6

答案与解析

- 试题难度:一般

- 知识点:数据库系统>其它

- 试题答案:[['A']]

- 试题解析:

本题考查集合上的等价关系。

等价关系定义为:在集合A上定义一个关系R,若R是自反的,对称的和传递的,则R称为A上的等价关系。集合{P, Q}上的等价关系为:{< P,P>,< P,Q>,< Q,P>,< Q,Q>},{< P,P>,< Q,Q>},所以等价关系个数为2。

第 44 题

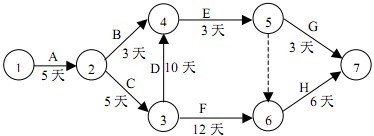

某工程计划如下图所示,图中标注了完成任务A-H所需的天数,其中虚线表示虚任务。经评审后发现,任务D还可以缩短3天(即只需7天就能完成),则总工程可以缩短()天。

- (A) 0

- (B) 1

- (C) 2

- (D) 3

答案与解析

- 试题难度:一般

- 知识点:项目管理>时间管理

- 试题答案:[['B']]

- 试题解析:

首先应认识到,虚任务就是不占时间、不消耗资源的任务。在图中节点5与6之间有一个虚任务,该作业需要0天完成。虚任务主要用于体现任务之间的某种衔接关系。在图中,任务H必须在任务F与任务E都完成后才能开始。

该工程从节点1开始,直到节点7完成。从头到尾,会有很多条路径。其中最费时间的路径(关键路径)是1-2-3-4-5-6-7,共计需要29天。

任务D缩短3天〔变成7天)后,从头到尾最费时间的路径变成了1-2-3-6-7,共计需要28天。因此,在这种情况下,该工程需要28天才能完成。

这样,任务D缩短3天,只能缩短整个工期1天。

解答此题的主要关键就是了解虚任务概念以及缩短某个任务时间后,可能引起关键路径发生变化。

第 45 题

多媒体电子出版物创作的主要步骤为() 。

- (A) 应用目标分析、脚本编写、媒体数据准备、设计框架、制作合成、测试

- (B) 应用目标分析、脚本编写、设计框架、媒体数据准备、制作合成、测试

- (C) 应用目标分析、设计框架、脚本编写、媒体数据准备、制作合成、测试

- (D) 应用目标分析、媒体数据准备、脚本编写、设计框架、制作合成、测试

答案与解析

- 试题难度:较难

- 知识点:多媒体基础>其它

- 试题答案:[[A]]

- 试题解析:

本题考查的是多媒体电子出版物的创作流程。

多媒体电子出版物作为一种新兴的信息媒体,是计算机技术、多媒体技术与现代出版业相结合的产物。其创作的主要步骤为:①应用目标分析,又称为选题论证和总体策划;②脚本设计与编写;③媒体数据准备,又称为资源的组织与编辑;④设计框架与系统集成;⑤制作合成;⑥测试。答案A与B主要区别在于媒体数据准备与设计框架的前后顺序,在脚本设计与编写过程后,首先应该进行媒体数据准备。而设计框架过程中包含有系统集成的概念,其过程在媒体数据准备后面。

第 46 题

JPEG压缩编码算法中,()是错误的。

- (A) JPEG算法与图像的彩色空间无关

- (B) 对变换后的系数进行量化是一种无损压缩过程

- (C) 量化后的交流系数(AC)使用行程长度编码(RLE)方法

- (D) 量化后的直流系数(DC)使用差分脉冲调制编码(DPCM)方法

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>常见多媒体标准

- 试题答案:[[B]]

- 试题解析:

本题考查的是JPEG静态图像压缩标准。

JPEG(Joint Photographic Experts Group)是联合图像专家小组的英文缩写,其开发的静态图像压缩算法称为JPEG算法。JPEG算法处理的彩色图像是单独的彩色分量图像,其算法与彩色空间无关。JPEG压缩编码算法的主要步骤是使用正向离散余弦变换把空间域表示的图变换成频率域表示的图;使用加权函数对DCT系统进行量化,在对量化后的系数进行编码时,直流系数(DC)使用差分脉冲调制编码(DPCM)方法,交流系数(AC)使用行程长度编码(RLE)方法;使用霍夫曼可变字长编码器对量化系数进行编码。编码过程中,量化的目的是减小非“0”系数的幅度以及增加“0”值系数的数目,量化是使图像质量下降的主要原因,它是一种有损压缩过程。

第 47 题

在选择数据压缩算法时需要综合考虑()。

- (A) 数据质量和存储要求

- (B) 数据的用途和计算要求

- (C) 数据质量、数据量和计算的复杂度

- (D) 数据的质量和计算要求

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>数据压缩技术

- 试题答案:[[C]]

- 试题解析:

本题考查选择压缩算法的综合考虑因素。

通常在选择数据压缩算法时需要综合考虑数据质量、数据量和计算的复杂度。

数据质量好是指恢复数据失真较小;

数据量越小,代表压缩比越大,压缩算法越好;

压缩算法对计算复杂度的要求是压缩算法简单,速度快。

另外,选择压缩算法是还应考虑硬件实现的可能性。

第 48 题

()图像通过使用彩色查找表来显示图像颜色。

- (A) 真彩色

- (B) 伪彩色

- (C) 直接色

- (D) 矢量

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>其它

- 试题答案:[[B]]

- 试题解析:

本题考查图像文件中色彩的存储格式。

真彩色图像是指在组成一幅彩色图像的每个像素值中,有R,G,B3个基色分量,每个基色分量直接决定显示设备的基色强度,这样产生的彩色称为真彩色。

直接色图像中把每个像素值分成R, G,B分量,每个分量作为单独的索引值对它做变换,通过变换表找出基色强度,用变换后得到的R,G,B强度值产生的彩色称为直接色。

伪彩色图像是将像素值当作彩色查找表.的表项入口地址,去查找一个显示图像时使用的R,G,B值,用查找出的R,G,B值产生的彩色称为伪彩色。

矢量图像中使用一系列计算机指令来表示一幅图,如画点、线、曲线、矩形等,其中颜色属性表示了这些形状的颜色。

第 49 题

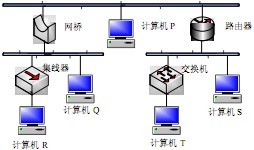

某IP网络连接如下图所示,在这种配置下IP全局广播分组不能够通过的路径是 () 。

- (A) 计算机P和计算机Q之间的路径

- (B) 计算机P和计算机S之间的路径

- (C) 计算机Q和计算机R之间的路径

- (D) 计算机S和计算机T之间的路径

答案与解析

- 试题难度:一般

- 知识点:计算机网络>其它

- 试题答案:[['B']]

- 试题解析:

在主干网上,路由器的主要作用是路由选择。主干网上的路由器,必须知道到达所有下层网络的路径。这需要维护庞大的路由表,并对连接状态的变化作出尽可能迅速的反应。路由器的故障将会导致严重的信息传输问题。

在园区网内部,路由器的主要作用是分隔子网。随着网络规模的不断扩大,局域网演变成以高速主干和路由器连接的多个子网所组成的园区网。在其中,各个子网在逻辑上独立,而路由器就是唯一能够分隔它们的设备,它负责子网间的报文转发和广播隔离,在边界上的路由器则负责与上层网络的连接。

交换机只能缩小冲突域,而不能缩小广播域。整个交换式网络就是一个大的广播域,广播报文散到整个交换式网络。而路由器可以隔离广播域,广播报文不能通过路由器继续进行广播。

P和S被Router隔开,属于不同的广播域。

A中,P,Q中间有二层设备Bridge,不在同一个冲突域当中,但在同一个广播域中。

C中,Q, R中间只有一个一层设备hub,既在同一个广播域中,也在同一个冲突域中。

D中,S,T中间有二层设备Switch,不在同一个冲突域当中,但在同一个广播域中。

因此,备选答案中只有计算机P和计算机S之间的路径IP全局广播分组不能够通过。

第 50 题

正确地描述了RADIUS协议的是:()。

- (A) 如果需要对用户的访问请求进行提问(Challenge),则网络访问服务器(NAS)对用户密码进行加密,并发送给RADIUS认证服务器

- (B) 网络访问服务器(NAS)与RADIUS认证服务器之间通过UDP数据报交换请求/响应信息

- (C) 在这种C/S协议中,服务器端是网络访问服务器(NAS),客户端是RADIUS认证服务器

- (D) 通过RADIUS协议可以识别非法的用户,并记录闯入者的日期和时间

答案与解析

- 试题难度:一般

- 知识点:计算机网络>其它

- 试题答案:[[B]]

- 试题解析:

RADIUS以Client/Server方式工作,实现了对远程电话拨号用户的身份认证、授权和计费功能。其Client端多为通过拨号方式实现的NAS,主要用来将用户信息传递给服务器;RADIUS服务器则对用户进行认证,并返回用户的配置信息。为了保证传输的安全性,在Client和Server之间传送的数据均以MD5方式加密。在RADIUS的Server端和Client端之间的通信主要有两种情况:一种是接入认证,另一种是计费请求。

使用RADIUS可以实现集中化的认证和计费功能,可以减少管理的负担和费用,同时还可以实现很多扩展的功能,如用户拨号时间的限定、用户拨号时间的配额、根据用户分配特定IP地址等。RADIUS是一种基于UDP协议的上层协议,认证服务的监听端口号为1812,计费服务的监听端口号为1813。

RADIUS的工作流程是:

①用户拨入NAS;

②NAS向RADIUS服务器发送一系列加密的“属性/值”;

③RADIUS服务器检查用户是否存在、属性/值是否匹配;

④RADIUS服务器发送回“接受”或“拒绝”给NAS。

第 51 题

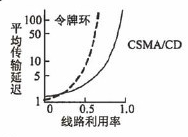

正确地表现了CSMA/CD和令牌环两种局域网中线路利用率与平均传输延迟的关系的图是 () 。

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:一般

- 知识点:计算机网络>其它

- 试题答案:[[B]]

- 试题解析:

主要考查在网络空闲和网络繁忙的时候,以太网和令牌环网的吞吐率表现。CSMA/CD和令牌环都是随着利用率的提高时延大幅提升;此外,负载很轻的时候,CSMA/CD表现好,重负载的时候,令牌环比CSMA/CD强多了。

第 52 题

在层次化网络设计方案中,()是核心层的主要任务。

- (A) 高速数据转发

- (B) 接入Internet

- (C) 工作站接入网络

- (D) 实现网络的访问策略控制

答案与解析

- 试题难度:一般

- 知识点:计算机网络>网络规划与设计

- 试题答案:[[A]]

- 试题解析:

层次化网络设计在互联网组件的通信中引入了3个关键层的概念,这3个层次分别是:核心层(Core Layer),汇聚层(Distribution Layer)和接入层(Access Layer)。

核心层为网络提供了骨干组件或高速交换组件,在纯粹的分层设计中,核心层只完成数据交换的特殊任务。

汇聚层是核心层和终端用户接入层的分界面,汇聚层完成了网络访问策略控制、数据包处理、过滤、寻址,及其他数据处理的任务。

接入层向本地网段提供用户接入。

第 53 题

“<title style="italic">science</title>”是XML中一个元素的定义,其中元素标记的属性值是()。

- (A) title

- (B) style

- (C) italic

- (D) science

答案与解析

- 试题难度:一般

- 知识点:软件工程>软件开发环境

- 试题答案:[[C]]

- 试题解析:

“<title style=”italic”>science</title>”是一个XML元素的定义,其中:

title是元素标记名称;

style是元素标记属性名称;

italic是元素标记属性值;

science是元素内容。

第 54 题

SOX is an alternative()for XML. It is useful for reading and creating XML content in a()editor. It is then easily transformed into proper XML. SOX was created because developers can spend a great deal of time with raw XML.For many of us, the popular XML()have not reached a point where their tree views, tables and forms can completely substitute for the underlying()language. This is not surprising when one considers that developers still use a text view, albeit enhanced, for editing other languages such as Java. SOX uses()to represent the structure of an XML document, which eliminates the need for closing tags and a number of quoting devices. The result is surprisingly clear.

- (A) semantic

- (B) pragmatics

- (C) syntax

- (D) grammar

- (A) graphic

- (B) program

- (C) command

- (D) text

- (A) texts

- (B) editors

- (C) creators

- (D) tags

- (A) programming

- (B) command

- (C) markup

- (D) interactive

- (A) indenting

- (B) structure

- (C) framework

- (D) bracket

答案与解析

- 试题难度:一般

- 知识点:专业英语>专业英语

- 试题答案:[[C],[D],[B],[C],[A]]

- 试题解析:

SOX是另外一种XML语法,可以用它在文本编辑中阅读和生成XML内容。它也很容易转换成适当的XML文档。SOX的产生是由于开发人员在处理原始的XML文档时花费了大量的时间。对很多人来说,通常的XML编辑器还没有达到可以用树图、表格和窗体来完全代替基本标记语言的地步。这是很自然的,因为有些人认为开发人员还在使用文本界面来编辑其他语言,例如java。SOX使用了锯齿状缩进的方式来表示XML文档的结构,这就不需要使用括号和引用设备编号了。其结果是显而易见的。

第 55 题

With hundreds of millions of electronic()taking place daily, businesses and organizations have a strong incentive to protect the()of the data exchanged in this manner, and to positively ensure the()of those involved in the transactions. This has led to an industry-wide quest for better, more secure methods for controlling IT operations, and for deploying strong security mechanisms deeply and broadly throughout networked infrastructures and client devices. One of the more successful concepts to engage the imaginations of the security community has been the development of standards-based security()that can be incorporated in the hardware design of client computers. The principle of encapsulating core security capabilities in()and integrating security provisions at the deepest levels of the machine operation has significant benefits for both users and those responsible for securing IT operations.

- (A) devices

- (B) transactions

- (C) communications

- (D) businesses

- (A) operation

- (B) completeness

- (C) integrity

- (D) interchange

- (A) identities

- (B) homogeneities

- (C) creations

- (D) operations

- (A) appliances

- (B) chips

- (C) tools

- (D) means

- (A) software

- (B) form

- (C) computer

- (D) silicon

答案与解析

- 试题难度:一般

- 知识点:专业英语>专业英语

- 试题答案:[['B'],['C'],['A'],['B'],['D']]

- 试题解析:

每天发生成千上万次的电子交易,这使得商业机构产生了保护电子交易数据完整性和确认交易数据标识的迫切需求。从而导致整个行业都在探索更好更安全的控制IT操作的方法,探索在整个网络基础结构和客户设备中深入而广泛地部署增强的安全机制的方法。一种能够实现安全社区的有效设想是在客户机硬件中开发基于标准的安全芯片。在硅片中封装核心安全能力、在机器操作的最深层次集成安全设施的理论,对用户、对那些负责IT安全运营的人员都有极大的好处。