200611系分上午真题

第 1 题

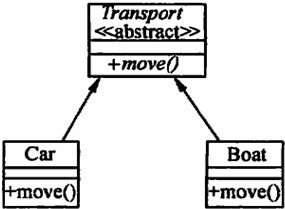

根据如下所示的UML类图可知,类Car和类Boat中的move()方法() 。

- (A) 引用了类Transport的move()方法

- (B) 重置了类Transport的move()方法

- (C) 是类Transport的move()方法的聚集

- (D) 是类Transport的move()方法的泛化

答案与解析

- 试题难度:一般

- 知识点:系统设计>面向对象设计原则

- 试题答案:[['B']]

- 试题解析:

本题考查的是面向对象程序设计中的动态多态——重置(overriding)。使用重置时需满足三个条件:类之间具有继承关系、基类中至少定义一个纯虚拟函数、在子类中重新定义这个纯虚拟函数。

本题将这个知识点与UML类图结合起来考查。题中所示的UML类图显示了一个继承结构:类Transport为基类,其子类分别为类Car和类Boat。值得注意的是,图中的类Transport的表示,在其名字之下有一个标识<<abstract>>,这说明该类是一个抽象类,类中的方法move()就是必须在子类中重新定义的纯虚拟函数。由图中可以看出,在两个子类中都定义了函数原型完全相同的move()方法。因此该UML类图给出的结构满足了重置的三个条件,说明类Car和类Boat中的move()方法重置了类Transport的move()方法。

第 2 题

在UML的通用机制中,()用于把元素组织成组;()是系统中遵从一组接口规范且付诸实现的物理的、可替换的软件模块。

- (A) 包

- (B) 类

- (C) 接口

- (D) 构件

- (A) 包

- (B) 类

- (C) 接口

- (D) 构件

答案与解析

- 试题难度:一般

- 知识点:需求工程>UML

- 试题答案:[[A],[D]]

- 试题解析:

在UML中,把组织模型的组块称为包。包是用于把元素组织成组的通用机制,有助于组织模型中的元素,使得对它们的理解变得更容易,也使得用户能够控制对包的内容的访问,从而控制系统体系结构中的接缝。

构件是系统中遵从一组接口且提供实现的物理的、可替换的部分。可以利用构件为可能存在于结点上的物理事物(如可执行体、库、表、文件及文档等)进行建模。一般情况下,构件表示将类、接口和协作等逻辑元素打包而形成的物理模块。好的构件应采用定义良好的接口来定义灵活的抽象,以便将来可以用更新的、且接口兼容的构件来替换较旧的构件。

第 3 题

回调(Call back)函数是面向过程的程序设计语言中常用的一种机制,而设计模式中的() 模式就是回调机制的一个面向对象的替代品。该模式的意图是 ()。

- (A) Strategy(策略)

- (B) Adapter(适配器)

- (C) Command(命令)

- (D) Observer(观察者)

- (A) 使原本由于接口不兼容而不能一起工作的那些类可以一起工作

- (B) 将一个请求封装为一个对象,从而可用不同的请求对客户进行参数化,将请求排队或记录请求日志,支持可撤销的操作

- (C) 定义对象间的一种一对多的依赖关系,当一个对象的状态发生改变时,所有依赖于它的对象都得到通知并被自动更新

- (D) 使算法可独立于使用它的客户而变化

答案与解析

- 试题难度:一般

- 知识点:系统设计>设计模式

- 试题答案:[[C],[B]]

- 试题解析:

面向过程语言中的回调(callback)函数是指函数先在某处注册,而它将在稍后某个需要的时候被调用。它实际上是一种参数化机制。

Command模式是一种对象行为型模式。Command模式的其中一种应用场合就是抽象出待执行的动作以参数化某种对象,该模式实际上是回调机制的一个面向对象的替代品。这个模式的设计意图是:将一个请求封装为一个对象,从而使用户可用不同的请求对客户进行参数化;对请求排队或记录请求日志,以及支持可撤销的操作。

Strategy模式也是一种对象行为型模式,其设计意图是定义一系列的算法,把它们一个一个地封装起来,并且使它们可相互替换。这个模式使得算法可独立于使用它的客户而变化。通常当存在以下情况时使用Strategy模式:

(1)许多相关的类仅仅是行为有异;

(2)需要使用一个算法的不同变体;

(3)算法使用客户不应该知道的数据,可使用Strategy模式避免暴露复杂的、与算法相关的数据结构;

(4)一个类定义了多种行为,并且这些行为在这个类的操作中以多个条件语句的形式出现。

Adapter模式是一种类对象结构型模式。通过将一个的类的接口转换成客户希望的另外一个接口,Adapter模式使原本由于接口不兼容而不能在一起工作的那些类可以一起工作。

Observer模式是另外一种对象行为型模式,其设计意图是定义对象间的一种一对多的依赖关系,当一个对象的状态发生改变时,所有依赖于它的对象都得到通知并被自动更新。当存在以下情况时可以使用Observer模式:

(1)一个抽象模型有两个方面,其中一个方面依赖于另一个方面,将两者封装在独立的对象中使它们可以各自独立地改变和复用;

(2)对一个对象的改变需要同时改变其他对象,而不知道具体有多少对象有待改变;

(3)一个对象必须通知其他对象,而它又不能假定其他对象是谁。

第 4 题

关于网络安全,以下说法中正确的是 () 。

- (A) 使用无线传输可以防御网络监听

- (B) 木马程序是一种蠕虫病毒

- (C) 使用防火墙可以有效地防御病毒

- (D) 冲击波病毒利用Windows的RPC漏洞进行传播

答案与解析

- 试题难度:一般

- 知识点:信息安全>其它

- 试题答案:[['D']]

- 试题解析:

无线传输的数据信号容易被设备监听,木马程序是一种通过网络侵入用户计算机系统的Client/Server软件,木马与普通病毒是有区别的,严格意义上讲它不是一种病毒。防火墙用于检测通过网络的数据包,只能对网络连接和数据包进行封堵,而病毒可以通过文件等诸多途径入侵用户的计算机,因此防火墙不能用来防治病毒。

第 5 题

许多黑客利用缓冲区溢出漏洞进行攻击,对于这一威胁,最可靠的解决方案是 ()。

- (A) 安装防火墙

- (B) 安装用户认证系统

- (C) 安装相关的系统补丁

- (D) 安装防病毒软件

答案与解析

- 试题难度:一般

- 知识点:信息安全>其它

- 试题答案:[[C]]

- 试题解析:

缓冲区溢出漏洞是一种软件中缓冲区出现溢出的漏洞。为了解决这种软件漏洞,最好的方法是安装补丁软件,修补软件中的这一漏洞。

第 6 题

()无法有效防御DDos攻击。

- (A) 根据IP地址对数据包进行过滤

- (B) 为系统访问提供更高级别的身份认证

- (C) 安装防病毒软件

- (D) 使用工具软件检测不正常的高流量

答案与解析

- 试题难度:一般

- 知识点:信息安全>其它

- 试题答案:[['C']]

- 试题解析:

分布式拒绝服务攻击DDos利用网络中的多个结点,同时用大量消息冲击某服务器,导致该服务器无法响应用户的合法请求。DDos攻击很难防御,可以采取部分措施来对DDos攻击进行检测和封堵。对数据包的IP地址进行过滤可以封堵特定IP地址段的数据包,为系统访问提供更高级别的身份认证可以封堵某些非法用户的攻击,使用工具软件检测不正常的高流量可以有效地检测DDos攻击从而采取防范措施。

第 7 题

IPSec VPN安全技术没有用到 () 。

- (A) 隧道技术

- (B) 加密技术

- (C) 入侵检测技术

- (D) 身份证认证技术

答案与解析

- 试题难度:一般

- 知识点:信息安全>网络安全协议

- 试题答案:[["C"]]

- 试题解析:

隧道技术、加密技术和身份认证技术是IPSec VPN中采用的主要安全技术,而IPSec VPN中没有用到入侵检测技术。

第 8 题

2005年5月4日,张某向中国专利局提出发明专利申请;其后,张某对该发明作了改进,于2006年5月4日又就其改进发钥自中国专利局提出申请时,可享有() 。

- (A) 两项专利权

- (B) 优先使用权

- (C) 国际优先权

- (D) 国内优先权

答案与解析

- 试题难度:一般

- 知识点:法律法规与标准化>其它

- 试题答案:[[D]]

- 试题解析:

本题考查的是知识产权有关专利权方面的基础知识。

授予专利权的形式条件包括书面原则、先申请原则、单一性原则和优先权原则等。书面原则是指专利申请人及其代理人在办理各种手续时都应当采用书面形式;单一性原则是指一份专利申请文件只能就一项发明创造提出专利申请,即“一申请一发明”原则;先申请原则是指两个或者两个以上的人分别就同样的发明创造申请专利的,专利权授给最先申请人。

我国《专利法》第二十九条第一款规定:“申请人自发明或者实用新型在外国第一次提出专利申请之日起十二个月内,或者自外观设计在外国第一次提出专利申请之日起六个月内,又在中国就相同主题提出专利申请的,依照该外国同中国签订的协议或者参加的国际条约,或者依照相互承认优先权的原则。可以享有优先权。”

这是国际优先权或称为外国优先权,在国际公约《巴黎公约》第四条中提出,是参加《巴黎公约》成员国必须遵守的基本原则。

我国《专利法》第二十九条第二款规定:“申请人自发明或者实用新型在中国第一次提出专利申请之日起十二个月内,又向国务院专利行政部门就相同主题提出专利申请的,可以享有优先权。”

这是国内优先权或称本国优先权,是由各国自行设定的,国际公约没有统一要求。

第 9 题

某商标注册人委托某印刷厂印制商标标识20万套,而印刷厂印制25万套,该印刷厂多印制5万套商标标识的做法属 () 行为。

- (A) 侵犯注册商标专用权

- (B) 伪造他人注册商标标识

- (C) 合法扩大业务范围

- (D) 不侵犯注册商标专用权

答案与解析

- 试题难度:一般

- 知识点:法律法规与标准化>侵权判断

- 试题答案:[['A']]

- 试题解析:

本题考查的是知识产权有关《商标法》方面的基础知识。

我国《商标法》第三十八条规定:“有下列行为之一的,均属侵犯注册商标专用权:

(1)未经注册商标所有人的许可,在同一种商品或者类似商品上使用与其注册商标相同或者近似的商标的;

(2)销售明知是假冒注册商标的商品的;

(3)伪造、擅自制造他人注册商标标识或者销售伪造、擅自制造的注册商标标识的;

(4)给他人的注册商标专用权造成其他损害的。”

第(3)项:“伪造、擅自制造他人注册商标标识或者销售伪造、擅自制造的注册商标标识的;”中,伪造是指在注册人不知道、也未授权的情况下,通过抄袭模仿方式制造他人注册商标;擅自制造一般是指制造商标标识者与该商标注册人存在商标使用许可关系或者委托印制商标标识关系,但在该商标注册人授权以外制造商标标识的行为。试题中注册人委托印制厂制造商标标识20万套,而印制厂印制了25万套,这多出来的5万套商标标识属擅自制造行为,即属侵犯注册商标专用权。

第 10 题

我国标准分为强制性标准和推荐性标准,标准的编号由标准代号、标准发布顺序号和标准发布年代号构成, () 为推荐性行业标准的代号。

- (A) DB11/T

- (B) Q/T11

- (C) GB/T

- (D) SJ/T

答案与解析

- 试题难度:一般

- 知识点:法律法规与标准化>标准的分类

- 试题答案:[['D']]

- 试题解析:

本题考查的是标准化有关标准的代号方面的基础知识。

我国标准根据适用范围分类,分为国家标准、行业标准、地方标准和企业标准等四类;根据标准的法律约束性可分位强制性标准和推荐性标准:标准的编号由标准代号、标准发布顺序号和标准发布年代号构成。

(1)国家标准的代号由大写汉字拼音字母构成,强制性国家标准代号为GB,推荐性国家标准的代号为GB/T。

(2)行业标准代号由汉字拼音大写字母组成,再加上斜杠T组成推荐性行业标准(如××/T)。行业标准代号由国务院各有关行政主管部门提出其所管理的行业标准范围的申请报告,国务院标准化行政主管部门审查确定并正式公布该行业标准代号。已正式公布的行业代号有QJ(航天)、SI(电子)、JB(机械)和JR〔金融)等。

(3)地方标准代号由大写汉字拼音DB加上省、自治区、直辖市行政区划代码的前两位数字(如北京市11、天津市12、上海市31等),再加上斜杠T组成推荐性地方标准DB××/T,不加斜杠T为强制性地方标准,如DB××。

(4)企业标准的代号由汉字大写拼音字母Q加斜杠再加企业代号组成(如Q/××),企业代号可用大写拼音字母或阿拉数字,或者两者兼用所组成。

第 11 题

某软件企业根据市场需求,组织开发出一种新应用软件。为确保企业的市场竞争力,该企业对其所有员工进行了保密的约束。但某开发人员将该应用软件的程序设计技巧和算法通过论文向社会发表,使得软件企业丧失了() 。

- (A) 发行权

- (B) 软件著作权

- (C) 商业秘密权

- (D) 专利权

答案与解析

- 试题难度:容易

- 知识点:法律法规与标准化>侵权判断

- 试题答案:[[C]]

- 试题解析:

本题考查的是知识产权有关商业秘密权方面的基础知识。

计算机软件中有许多构成商业秘密(技术信息)的内容。例如,在软件开发过程中使用自然语言或形式化语言编写的需求说明书(包括分析报告、技术方案等)、设计说明书(包括软件的构思、数据结构和流程、逻辑结构和物理结构等)可构成技术秘密。又如,在软件开发过程中使用程序设计语言编写的源程序代码及有关注释、程序的组织、顺序、结构以及程序设计的技巧和算法等可构成技术秘密。

一项商业秘密受到法律保护的依据是“不为公众所知悉,能为权利人带来经济利益,具有实用性并经权利人采取保密措施的技术信息和经营信息。”,当缺少上述三个条件之一都会造成丧失商业秘密法律保护。该企业员工将该商业秘密作为论文向社会发表,使得公众知悉了的内容,则该秘密已不再是“秘密”了,失去了保护的意义。

商业秘密的法律保护是对专利法律制度的完善和重要补充。凡是符合申请专利条件的发明,如不愿意申请专利以避免公开,或者准备申请专利而尚未将其申报,或者已经申请专利而尚未被专利局公开,或者已经申报专利又要将某些不影响“充分公开”条件的技术关键点或细节给予保密,都可以借助于商业秘密的形式给予法律保护。对于那些不符合专利保护条件(如不具备专利性.或者不属于专利法规定的所保护的技术领域)的发明,如果符合商业秘密的构成条件也可以作为商业秘密加以保护。

发行权是指为满足公众的合理需求,通过出售、出租或者赠与等方式向公众提供软件的原件或者一定数量的软件作品复制件的权利,属于软件著作权所保护的一项权利。

第 12 题

下面关于RISC计算机的论述中,不正确的是 () 。

- (A) RISC计算机的指令简单,且长度固定

- (B) RISC计算机的大部分指令不访问内存

- (C) RISC计算机采用优化的编译程序,有效地支持高级语言

- (D) RISC计算机尽量少用通用存器,把芯片面积留给微程序

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>CISC与RISC

- 试题答案:[[D]]

- 试题解析:

精简指令系统计算机(RISC)具有以下特点:

(1)尽量选择使用频率较高的简单指令来组成指令系统;

(2)指令长度固定,指令格式种类少,寻址方式种类少;

(3)仅存/取数指令访问内存,其余指令的操作数都存放在寄存器中;

(4)大部分指令在一个机器周期内完成,采用流水技术执行;如果采用超标量技术和超级流水线技术,一条指令的平均执行时间可以小于一个机器周期;

(5)利用大量寄存器来减少访存次数;

(6)采用优化的编译程序,有效地支持高级语言。

与复杂指令系统计算机(CISC)相比,RISC机器具有以下优点:

(1)在微程序控制的CISC机器中,微码占用了大量的芯片面积;而RISC机器采用硬联逻辑控制,可以把节约的芯片面积用于增加通用寄存器,或者把其他逻辑部件集成到CPU中;

(2)指令数、指令格式和寻址方式的减少加快了译码的速度,缩短了CPU周期,减少了访存次数,加快了运算速度;大部分指令在一个机器周期内完成,适合采用流水线技术;

(3)容易设计,降低了成本,提高了可靠性;

(4)有效地支持高级语言。

第 13 题

下面关于计算机Cache的论述中,正确的是 () 。

- (A) Cache是一种介于主存和辅存之间的存储器,用于主/辅存之间的缓冲存储

- (B) 如果访问Cache不命中,则用从内存中取到的字节代替Cache中最近访问过的字

- (C) Cache的命中率必须很高,一般要达到90%以上

- (D) Cache中的信息必须与主存中的信息时刻保持一致

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>Cache

- 试题答案:[['C']]

- 试题解析:

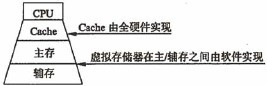

Cache是介于CPU和主存之间的存储器,虚拟存储器是介于主存和辅存之间的存储器,三者之间的关系如下图所示,Cache用全硬件实现,虚拟存储器在主存和辅存之间用软件实现。

Cache的命中率必须很高,一般要达到90%以上,才能使访存的速度跟得上CPU的速度。在CPU和Cache之间通常一次传送一个字块,字块的长度是一个主存周期内能调出的信息的长度。如果访问Cache不命中,则从主存中取出需要的字块,同时送CPL)和Cache,下次就可以从Cache中读出需要的信息了。如果程序执行过程中要对某字块进行写操作,这时就遇到如何保持Cache与主存一致性的问题。通常有两种写入方式:一种是只写Cache,并用标志加以说明,直到经过重写的字块被从Cache中替换出来时再写入主存,叫做“写回法”;另外一种方法是写Cache时也同时写入主存,使Cache与主存时刻保持一致,称之为“直写法”。然而如果被重写的单元不在Cache中,那就只写入主存,而不写入Cache。可见不是所有的情况下都可以保持Cache中的信息与主存中的信息完全一致。

第 14 题

在虚拟存储器中,辅存的编址方式是 () 。

- (A) 按信息编址

- (B) 按字编址

- (C) 按字节编址

- (D) 按位编址

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>多级存储结构

- 试题答案:[['A']]

- 试题解析:

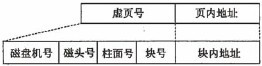

在虚拟存储器中,辅存是按信息块编址的,块的大小等于虚页面的大小,使用时只要把虚页号变换成块号即可,这个过程称为外部地址变换,如下图所示。

第 15 题

关于相联存储器,下面的论述中,错误的是() 。

- (A) 相联存储器按地址进行并行访问

- (B) 相联存储器的每个存储单元都具有信息处理能力

- (C) 相联存储器能并行进行各种比较操作

- (D) 在知识库中应用相联存储器实现按关键字检索

答案与解析

- 试题难度:一般

- 知识点:计算机组成与体系结构>多级存储结构

- 试题答案:[[A]]

- 试题解析:

相联存储器(Associative Memory)也称为按内容访问的存储器(Content Addressable Memory),它是一种不根据地址而根据存储内容来进行存取的存储器。写入信息时按顺序写入,不需要地址。读出时,要求中央处理单元给出一个相联关键字,用它和存储器中所有单元中的一部分信息进行比较,若相等,则将此单元中余下的信息读出。这是实现存储器并行操作的一种有效途径,特别适合于信息的检索和更新。

第 16 题

下面关于系统总线的论述中,不正确的是 () 。

- (A) 系统总线在计算机各个部件之间传送信息

- (B) 系统总线就是连接一个源部件和多个目标部件的传输线

- (C) 系统总线必须有选择功能,以判别哪个部件可以发送信息

- (D) 系统总线的标准分为正式标准和工业标准

答案与解析

- 试题难度:一般

- 知识点:软件架构设计>其它

- 试题答案:[['B']]

- 试题解析:

计算机系统大多采用模块结构,各模块之间传送信息的通路称为总线。总线是从两个以上源部件传送信息到一个或多个目标部件的一组传输线,连接一个源部件和一个(或多个)目标部件的传输线则不称为总线。由于多个模块连接到一条公共总线上,所以必须对发送信息的源部件进行判优选择,避免发送冲突,还必须对传送信息的类型和接收的部件进行说明,也要有防止信息丢失的机制,这些功能都由总线控制线路提供。为了便于不同厂家生产的计算机模块能够互相连接,形成了总线的标准,这些标准分为正式标准和事实上的工业标准。

第 17 题

下面关于超级流水线的论述中,正确的是 () 。

- (A) 超级流水线用增加流水线级数的方法缩短机器周期

- (B) 超级流水线是一种单指令流、多操作码、多数据的系统结构

- (C) 超级流水线配置了多个功能部件和指令译码电路,采用多条流水线并行处理

- (D) 超级流水线采用简单指令以加快执行速度

答案与解析

- 试题难度:较难

- 知识点:计算机组成与体系结构>流水线技术

- 试题答案:[['A']]

- 试题解析:

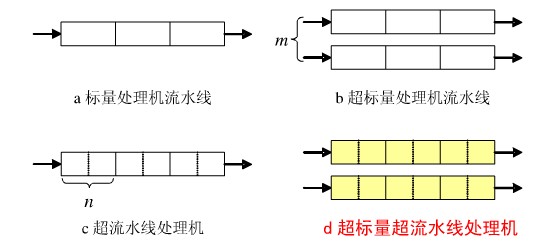

超级流水线以增加流水线级数的方法来缩短机器周期。如下图所示。

而超标量处理流水线是通过多个功能部件和指令译码电路,采用多条流水线并行处理。

若是超标量超流水线,则是两个特性的结合。

超长指令字(Very Long Instruction Word,VLIW)是一种单指令流、多操作码、多数据的体系结构。编译时把多个能并行的操作组合在一起,成为一条有多个操作码的超长指令。这种超长指令可以控制多个相互独立的功能部件同时执行,相当于同时执行多条指令。

第 18 题

容错计算机中采用冗余技术来提高系统的可靠性和可用性。这些冗余技术不包括 ()。

- (A) 硬件冗余

- (B) 信息冗余

- (C) 时间冗余

- (D) 人员冗余

答案与解析

- 试题难度:容易

- 知识点:系统可靠性分析与设计>系统容错

- 试题答案:[[D]]

- 试题解析:

容错计算机采用冗余技术来提高系统的可靠性,这些技术包括下面几项。

(1)硬件冗余:以检测或屏蔽故障为目的而增加一定的硬件设备。

(2)软件冗余:为了检测或纠正软件差错而增加的软件,在正常情况下不需要这种软件参与计算。

(3)信息冗余:在实现正常功能所需的信息之外再添加一些信息,用来检测或纠正信息处理和传输中产生的错误,如纠错码。

(4)时间冗余:重复执行一条指令或一段程序来发现和纠正差错,如指令复执和程序卷回。

第 19 题

下面关于计算机性能的各种评估方法的论述中,正确的是 ()。

- (A) 每秒百万次指令(MIPS)描述了计算机的浮点运算速度

- (B) 等效指令速度法采用灵活的指令比例来评价计算机的性能

- (C) 峰值MFLOPS以最慢的浮点指令来表示计算机的运算速度

- (D) CTP以每秒百万次理论运算(MTOPS)来表示运算部件的综合性能

答案与解析

- 试题难度:一般

- 知识点:系统配置与性能评价>性能评价方法

- 试题答案:[[D]]

- 试题解析:

计算机的性能评估有多种方法,主要包括下面几种。

(1)MIPS:表示每秒百万条指令,用来描述计算机的定点运算速度。常用的有以下几项。

·峰值MIPS:以指令集中的基本指令的执行速度来计算,如果基本指令需要a个机器周期,每个机器周期为t秒,则峰值MIPS=1/(at)。一台计算机的平均MIPS是将指令集中的各条指令进行加权平均计算到的值。

·基准程序MIPS:是用基准程序测得的MIPS值。

·以特定系统为基准的MIPS:通常以VAX11/780系统定义的MIPS为1,将被测机器的MIPS值与VAX11/780进行比较来计算。

(2)MFLOPS:表示每秒百万次浮点运算速度。这种方法可以衡量计算机的科学计算速度,用于比较在同一系统上求解同一问题的不同算法的性能,还可用于在同一源程序、同一编译器以及相同的优化措施、同样运行环境下对不同系统测试浮点运算速度。这种方法没有考虑运算部件与存储器、I/O系统之间的相互协调等因素,所以只能说明在特定条件下的浮点运算速度。类似于MIPS,MFLOPS也分为峰值MFLOPS和以基准程序测得的MFLOPS。

(3)吉普森混合法:由吉布森(Gibson)提出的计算机性能评测方法,也称为混合比例计算法。一台计算机的等效指令执行时间按照各种指令在程序中所占的比例进行计算,若某指令的执行时间为ti,在程序中所占的比例为Wi,则等效指令的执行时间 ,其中n是指令集中的指令数。

,其中n是指令集中的指令数。

(4)数据处理速率:数据处理速率PDR(Processing Data Rate)的估算格式如下:

PDR=L/R

其中L为操作数的平均长度,单位为b,即每条指令平均传送的位数,其计算公式如下:

L=0.85G+0.15H+0.4J+0.15K

R为指令的平均执行时间,单位为μs,其计算公式如下:

R=0.85M+0.09N+0.06P

其中,G是定点指令字长;

H是浮点指令字长;

J是定点数长度;

K是浮点数长度;

M定点加法时间;

N是浮点加法时间:

P定点乘法时间。

参加运算的一个操作数在累加器中,另一个操作数在主存单元中,运算结果保存在累加器中。

(5)综合理论性能:综合理论性能(Composite Theoretical Performance,CTP)是美国政府为限制高性能计算机出口所设置的运算部件综合性能估算方法,首先计算出每一计算单元的有效计算速率R,例如:

然后按操作数字长对TP加以调整:

TP=RL

L=(1/3+WL/96)

其中WL为操作数字长。

对单个计算单元的处理部件:

GTP=TP

对由n个计算机单元组成的处理部件:

CTP = TP1+C2TP2+…+CnTPn

TP1为n个TP中的最高值。对共享存储单元的多个计算机单元的处理部件,其中

C2=C3=…=Gn=0.75

第 20 题

在进行项目计划前,应该首先建立()的目的和范围,考虑可选的解决方案、标识技术和管理的约束。没有这些信息,就不可能进行合理的成本估算、有效的风险评估、适当的项目任务划分或是可管理的项目进度安排。

- (A) 人员

- (B) 产品

- (C) 过程

- (D) 计划

答案与解析

- 试题难度:一般

- 知识点:系统规划>可行性分析

- 试题答案:[[B]]

- 试题解析:

有效的项目管理集中于四个P:人员(people)、产品(product)、过程(process)和项目(project),其顺序不是任意的。任何管理者如果在项目开发早期没有鼓励全面的客户沟通,有可能为错误的问题建造一个不错的解决方案。软件开发者和客户必须一起定义产品的目的和范围。目的是标识出该产品的总体目标(从客户角度),而不考虑这些目标如何实现。范围标识出与产品相关的主要数据、功能和行为,更为重要的是,它以量化的方式约束这些特性。

第 21 题

基于构件的开发(CBD)模型,融合了 () 模型的许多特征。该模型本质是演化的,采用迭代方法开发软件。

- (A) 瀑布

- (B) 快速应用开发(RAD)

- (C) 螺旋

- (D) 形式化方法

答案与解析

- 试题难度:一般

- 知识点:软件工程>开发模型

- 试题答案:[[C]]

- 试题解析:

螺旋模型是演化软件过程模型的一种,最早由Boehm提出,它将原型实现的迭代特征与线性顺序模型中控制的和系统化的方面结合起来,使软件的增量版本的快速开发成为可能。在螺旋模型中,软件开发是一系列的增量发布。

面向对象技术为软件工程的基于构件的过程模型提供了技术框架。基于构件的开发模型融合了螺旋模型的许多特征。它本质上是演化型的,要求软件创建迭代方法。然而,基于构件的开发模型是利用预先包装好的软件构件来构造应用的。

统一软件开发过程是在产业界业已提出的一系列基于构件的开发模型的代表。

第 22 题

风险的成本估算完成后,可以针对风险表中的每个风险计算其风险曝光度。某软件小组计划项目中采用50个可复用的构件,每个构件平均是100LOC ,本地每个LOC的成本是13元人民币。下面是该小组定义的一个项目风险:

1.风险识别:预定要复用的软件构件中只有50%将被集成到应用中,剩余功能必须定制开发

2.风险概率:60%;

3.该项目风险的风险曝光度是 ()。

- (A) 32500

- (B) 65000

- (C) 1500

- (D) 19500

答案与解析

- 试题难度:一般

- 知识点:项目管理>风险管理

- 试题答案:[[D]]

- 试题解析:

风险曝光度(Risk Exposure,RE)的计算公式为RE=P×C。其中,P是风险发生的概率,C是风险发生时带来的项目成本。该软件小组计划采用50个可复用的构件,如果只有50%可能被使用,则25个构件必须从头开发。因为构件平均是100LOC,每个LOC的成本是13元人民币,则开发构件的整体成本为25×100×13=32500元人民币。则RE=0.6×32 500=19500元人民币。

第 23 题

实现容错计算的主要手段是冗余。 () 中动态冗余的典型例子是热备系统和冷备系统。

- (A) 结构冗余

- (B) 信息冗余

- (C) 时间冗余

- (D) 冗余附加技术

答案与解析

- 试题难度:一般

- 知识点:系统可靠性分析与设计>系统容错

- 试题答案:[[A]]

- 试题解析:

通常冗余技术主要分为四类:结构冗余、信息冗余、时间冗余和冗余附加技术。其中结构冗余是最常用的冗余技术。按其工作方式可以分为静态、动态和混合冗余。静态冗余通过表决和比较来屏蔽系统中出现的错误;动态冗余的主要方式是多重模块待机储备,相继运行,以维持系统的正常工作。混合冗余则是静态冗余和动态冗余的综合。热备系统和冷备系统属于结构冗余中的动态冗余。

第 24 题

对OO系统的技术度量的识别特征,Berard定义了导致特殊度量的特征。其中()抑制程序构件的操作细节,只有对访问构件必须的信息被提供给其他希望访问的构件。

- (A) 局部化

- (B) 封装

- (C) 信息隐藏

- (D) 继承

答案与解析

- 试题难度:一般

- 知识点:系统设计>面向对象设计原则

- 试题答案:[[C]]

- 试题解析:

Berard定义了5个导致特殊度量的特征:局部化、封装、信息隐蔽、继承和对象抽象技术。局部化是一个软件特征,它指明信息在程序中被集中的方式;对于00系统,封装包含了类的责任(包含其属性和操作)以及类的状态(由特定的属性值定义);信息隐蔽抑制程序构件的操作细节,只有对访问构件必须的信息被提供给其他希望访问它的构件;继承是使某对象的责任能够传播到其他对象的机制,继承出现在类层次的所有层面上;抽象是使设计者能够关注程序构件的本质细节而无需考虑底层细节的机制。

第 25 题

结构模板能够帮助分析员建立一个逐层细化的层次结构。结构环境图(ACD,Architecture Context Diagram)则位于层次结构的顶层。在从ACD导出的 () 中给出了各个专门子系统和重要(数据与控制)信息流。

- (A) 系统语境图(SCD)

- (B) 结构互连图(AID)

- (C) 结构流程图(AFD)

- (D) 结构图的规格说明(ADS)

答案与解析

- 试题难度:一般

- 知识点:

- 试题答案:[['C']]

- 试题解析:

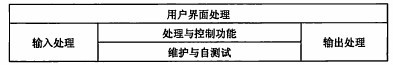

结构模板如下所示。

像所有在系统和软件工程中使用的建模技术一样,结构模板能够帮助分析员建立一个逐层细化的层次结构。而ACD则位于层次结构的顶层,建立了待实现系统与系统运行环境之间的信息边界。从ACD中可以导出AFD,AFD给出了各个专门子系统和重要的(数据与控制)信息流。最初始的结构流程图是AFD层次结构的顶层结点,在原始AFD中的每一个圆角矩形都可以分解,扩充成为另一个结构模板,从而形成AFD的层次结构。

第 26 题

需求分析的任务是借助于当前系统的物理模型导出目标系统的逻辑模型,解决目标系统“做什么”的问题。()并不是需求分析的实现步骤之一。

- (A) 获得当前系统的物理模型

- (B) 抽象出当前系统的逻辑模型

- (C) 建正立目标系统的逻辑模型

- (D) 确定目标实现的具体技术路线

答案与解析

- 试题难度:容易

- 知识点:需求工程>需求分析

- 试题答案:[[D]]

- 试题解析:

软件需求分析工作是软件生存周期中重要的一步,也是决定性的一步。只有通过软件需求分析,才能把软件功能和性能的总体概念描述为具体的软件需求规格说明,从而奠定软件开发的基础。软件需求决定的是目标系统“做什么”,而不是“怎么做”的问题。

第 27 题

为了直观地分析系统的动作,从特定的视点出发描述系统的行为,需要采用动态分析的方法。其中()本来是表达异步系统的控制规则的图形表示方法,现在已经广泛地应用于硬件与软件系统的开发中,它适用于描述与分析相互独立、协同操作的处理系统,也就是并发执行的处理系统。()是描述系统的状态如何响应外部的信号进行推移的一种图形表示。

- (A) 状态迁移图

- (B) 时序图

- (C) Petri网

- (D) 数据流图

- (A) 状态迁移图

- (B) 时序图

- (C) Petri网

- (D) 数据流图

答案与解析

- 试题难度:一般

- 知识点:需求工程>UML

- 试题答案:[['C'],['A']]

- 试题解析:

为了直观地分析系统的动作,从特定的视点出发描述系统的行为,需要采用动态分析的方法。其中最常用的动态分析方法有状态迁移图、时序图和Petri网。状态迁移图是描述系统的状态如何响应外部的信号进行推移的一种图形表示;时序图用于对比在系统中处理时间的时序与相应的处理时间,进行系统分析;Petri网方法本来是表达异步系统的控制规则的图形表示方法,现在已经广泛地应用于硬件与软件系统的开发中,它适用于描述与分析相互独立、协同操作的处理系统,也就是并发执行的处理系统。数据流图是描述数据处理过程的工具,从数据传递和加工的角度,以图形的方式刻画数据流从输入到输出的移动变换过程。

第 28 题

Prolog语言属于()程序设计范型,该范型将程序设计归结为列举事实,定义逻辑关系等。

- (A) 过程式

- (B) 函数式

- (C) 面向逻辑

- (D) 面向对象

答案与解析

- 试题难度:一般

- 知识点:软件工程>软件开发环境

- 试题答案:[['C']]

- 试题解析:

程序设计范型是指程序设计的体裁。目前代表性的程序设计范型包括:①过程式程序设计范型,将软件程序归结为数据结构、算法过程或函数的设计与确定,程序的执行被看作是各过程调用的序列,传统的Pascal和C程序设计都是过程式范型;②函数式程序设计范型,将程序看作是“描述输入与输出之间的关系”的一个数学函数,Lisp语言就是典型的函数式程序设计语言;③面向逻辑的程序设计范型,将程序设计归结为列举事实,定义逻辑关系等,Prolog语言是典型的逻辑程序设计语言:④面向对象程序设计范型,将程序归结为一系列对象类,通过继承关系、消息传递等联结起来的结构。

第 29 题

用例从用户角度描述系统的行为。用例之间可以存在一定的关系。在“某图书馆管理系统”用例模型中,所有用户使用系统之前必须通过“身份验证”,“身份验证”可以有“密码验证”和“智能卡验证”两种方式,则“身份验证”与“密码验证”和“智能卡验证”之间是()关系。

- (A) 关联

- (B) 包含

- (C) 扩展

- (D) 泛化

答案与解析

- 试题难度:一般

- 知识点:需求工程>需求分析

- 试题答案:[[D]]

- 试题解析:

用例从用户角度描述系统的行为,用例图中可使用的关系有四种:关联关系、包含关系、扩展关系和泛化关系。当参与者与用例之间进行交互时,用例和参与者之间拥有关联关系;在一个复杂系统中,不同的用例之间可能存在一些相同的行为,可以将这些相同的行为提取出来单独组成一个用例。当其他用例使用该用例时,用例之间便形成了包含关系。在用例的执行过程中,可能会出现异常行为,也可能会在不同的流程分支中选择执行,这时可以将异常行为或可选分支抽象成一个单独的扩展用例,它与主用例之间形成扩展关系。用例之间的泛化关系是描述用例之间一般与特殊关系的,不同的子用例代表了父用例的不同实现方法。

第 30 题

黑盒测试方是根据软件产品的功能设计规格说明书,通过运行程序进行测试,证实每个已经实现的功能是否符合设计要求。如果某产品的文本编辑框允许输入1~255个字符,采用()测试方法,其测试数据为:0个字符、1个字符、255个字符和256个字符。

- (A) 等价类划分

- (B) 边界值分析

- (C) 比较测试

- (D) 正交数组测试

答案与解析

- 试题难度:容易

- 知识点:软件测试与维护>软件测试

- 试题答案:[[B]]

- 试题解析:

等价类划分将程序的输入域划分为数据类,以便导出测试案例,等价划分的测试案例设计基于对输入条件的等价类评估。边界值分析是一种补充等价类划分的测试案例设计技术,它不是选择等价类的任意元素,而是选择等价类边界的测试案例。比较测试利用冗余系统的经验,对关键应用程序开发不同的版本,利用自动化工具对其输出进行比较。正交数组测试被应用于输入域相对较小但对穷举测试而言又过大的问题。正交数组测试对于发现与区域错误相关的错误特别有用。

第 31 题

在UML的动态建模机制中,()描述了对象之间动态的交互关系,还描述了交互的对象之间的静态链接关系,即同时反映系统的动态和静态牲。

- (A) 状态图(State Diagram)

- (B) 序列图(Sequence Diagram)

- (C) 协作图(Collaboration Diagram)

- (D) 活动图(Activity Diagram)

答案与解析

- 试题难度:一般

- 知识点:需求工程>UML

- 试题答案:[[C]]

- 试题解析:

状态图用来描述一个特定对象的动态特征,描述了对象的各种状态及各种状态之间的转换关系,一个状态图包括一系列的状态以及状态之间的转移。序列图用来描述对象之间动态的交互关系,有很强的时间顺序性,说明对象之间何时发送消息,何时返回,以及各种消息之间的先后关系。协作图也是反映了系统的动态特征,反映对象之间的消息交互,与序列图相似,但与序列图不同的是,协作图不但描述了对象之间的交互还描述了交互的对象之间的链接关系,同时反映了系统的动态交互以及对象之间的静态链接关系,即同时反映了系统的动态和静态特征。活动图描述的是一个连续的活动流,这些连续的活动流组合起来,共同完成系统的某一项功能。

第 32 题

假设普通音频电话线路支持的频率范围为300~3300Hz,信噪比为30dB,则该线路的带宽B是()Hz,根据信息论原理,工作在该线路上的调制解调器最高速率V约为()kbps。(注:V=B*

log2((S/N)+1),S是信号强度,N是噪声强度)

- (A) 300

- (B) 600

- (C) 3000

- (D) 3300

- (A) 14.4

- (B) 28.8

- (C) 57.6

- (D) 116

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>多媒体相关计算问题

- 试题答案:[['C'],['B']]

- 试题解析:

香农定理以每秒比特的形式给出了一个链路容量的上限,表示为链路信噪比的一个函数:

V=B*log2((S/N)+1)

其中C是可达到的信道容量,B是线路的带宽,S是信号强度,N是噪声强度。

香农定理可以用于确定一个调制解调器的数据速率。

音频电话连接支持的频率范围为300~3300Hz,该线路的带宽B=3300-300=3000Hz。

信噪比通常用分贝(dB)表示,而

dB=10*log10(S/N)

题目给出信噪比为30dB,则S/N=1000,因此:

V=3000*log2(1001)=28.8Kbps

第 33 题

以下关于信息和信息化的论述中,不正确的是()。

- (A) 信息化就是开发利用信息资源,促进信息交流和知识共享,提高经济增长质量,推动经济社会发展转型的历史进程。

- (B) 信息、材料和能源共同构成经济和社会发展的3大战略资源,这三者之间不可以相互转化

- (C) 信息是“用以消除随机不确定的东西”

- (D) 信息资源是重要的生产要素

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>信息与信息化的概念

- 试题答案:[[B]]

- 试题解析:

信息是指对于接收者来说事先不知道的消息,信息与不确定性紧密相关。在有效的通信中,信源将要发送的信号是不确定的(对于接收者而言),接收者在接收到信号后不确定性减小或消失,那么接收者从不知到知,从而获得信息。1948年信息论奠基人香农在《通信的数学原理》一文中把信息理解为“用以消除随机不确定的东西”。

信息化是当今世界发展的大趋势,是推动经济社会变革的重要力量。信息化是充分利用信息技术,开发利用信息资源,促进信息交流和知识共享,提高经济增长质量,推动经济社会发展转型的历史进程。20世纪90年代以来,信息技术不断创新,信息产业持续发展,信息网络广泛普及,信息化成为全球经济社会发展的显著特征,并逐步向一场全方位的社会变革演进。进入21世纪,信息化对经济社会发展的影响更加深刻。广泛应用、高度渗透的信息技术正孕育着新的重大突破。信息资源日益成为重要生产要素、无形资产和社会财富。

信息和材料、能源共同构成经济和社会发展的三大战略资源,对这些资源的有效合理的开发利用,可以促进生产力的发展,并实现资源的相互转化。

第 34 题

根据詹姆斯·马丁的理论,以()的规划、设计和实现为主体企业数据环境建设,是信息工程的核心。

- (A) 应用数据库

- (B) 物理数据库

- (C) 主题数据库

- (D) 数据仓库

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>信息系统战略规划

- 试题答案:[[C]]

- 试题解析:

詹姆斯·马丁的信息工程理论认为,数据位于现代数据处理的中心,并且数据(模型)是稳定的,处理是多变的。主题数据库与企业的各种业务主题相关,而不是与具体的计算机应用程序相关。经过科学的规划和设计,主题数据库的结构与使用它的处理过程是独立的。尽管建立主题数据库模型需要花费时间,但可以加快应用项目开发的速度,并且维护费用很低。以主题数据库规划、设计和实现为主体的企业数据环境建设,是信息工程的核心内容。

第 35 题

电子政务根据其服务的对象不同,基本上可以分为四种模式。某政府部门内部的“办公自动化系统”,属于()模式。

- (A) G to B

- (B) G to C

- (C) G to E

- (D) G to G

答案与解析

- 试题难度:一般

- 知识点:企业信息化战略与实施>政府信息化与电子政务

- 试题答案:[['C']]

- 试题解析:

电子政务根据其服务对象的不同,基本上可以分为四种模式,即政府对政府(Government to Government,简称G to G)、政府对企业(Government to Business,简称G to B)、政府对公众(Government to Citizen,简称G to C)、政府对公务员(Government to Employee,简称G to E)。

“办公自动化系统”是政府内部各级人员的业务流程系统,属于G to E模式。

第 36 题

关系R(A,B,C,D)和S(B,C,D)进行笛卡尔运算,其结果集为()元关系。三个实体及它们之间的多对多联系至少应转换成()个关系模式。

- (A) 4

- (B) 3

- (C) 6

- (D) 7

- (A) 3

- (B) 4

- (C) 5

- (D) 6

答案与解析

- 试题难度:一般

- 知识点:数据库系统>关系代数

- 试题答案:[['D'],['B']]

- 试题解析:

本题考查应试者对关系运算和E-R图的基本概念掌握情况。

试题(40)分析:两个元数分别为4目和3目的关系R和S的笛卡尔积是一个(4+3)列的元组的集合。元组的前4列是关系R的一个元组,后3列是关系S的一个元组。如果R和s中有相同的属性名,可在属性名前加关系名作为限定,以示区别。若R有K1个元组,S有K2个元组。则R和S的广义笛卡尔积有K1×K2个元组。

试题(41)分析:E-R图是由实体、属性和联系三要素构成,而关系模型中只有唯一的结构—关系模式,通常采用以下方法加以转换。

(1)实体向关系模式的转换;将E-R图中的实体逐一转换成为一个关系模式,实体名对应关系模式的名称,实体的属性转换成关系模式的属性,实体标识符就是关系的码。本题试题有三个实体应当转换为三个模式。

(2)多对多联系向关系模式转换时只能转换成一个独立的关系模式,关系模式的名称取联系的名称,关系模式的属性取该联系所关联的两个多方实体的码及联系的属性,关系的码是多方实体的码构成的属性组。

综上所述,试题(41)三个实体及它们之间的多对多联系至少应转换成4个关系模式。

第 37 题

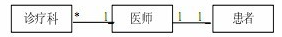

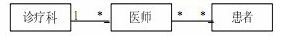

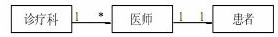

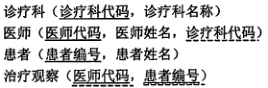

关于诊疗科、医师、患者和治疗观察关系模式如下所示,其中带实下划线的表示主键,虚下划线的表示外键。

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:一般

- 知识点:数据库系统>ER模型

- 试题答案:[['C']]

- 试题解析:

本题考查关系模式和E-R图的概念和性质。

根据题意可知本题有三个实体(诊疗科、医师和患者)以及一个治疗观察联系。由于治疗观察联系的关系模式的主键由医师和患者关系的主键构成,按照多对多联系向关系模式转换规则(参见(41)题分析)可知,医师和患者之间应该为多对多的联系。

现在分析诊疗科和医师之间的联系。根据E-R模型中一对多联系向关系模式转换规则可知,一个一对多的联系可以转换为一个独立的关系模式,也可以与多端的关系模式合并。如果与多端的关系模式合并的话,需要将一端的码和联系上的属性合并到多端的关系模式中。由于本题将诊疗科的主键合并到了医师关系模式中,因此诊疗科和医师之间应该是一个一对多的联系。

综上所述,试题的正确答案为C。

第 38 题

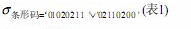

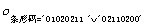

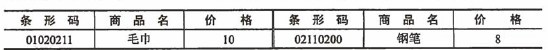

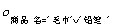

若对表1按 ()进行运算,可以得到表2

- (A)

- (B)

- (C)

- (D)

答案与解析

- 试题难度:一般

- 知识点:数据库系统>关系代数

- 试题答案:[['C']]

- 试题解析:

本题考查关系代数的概念和性质。

选项A“ (表1)”的结果只有条形码的值为01020211和02110200的商品,而没有条形码为01020212的商品,故选项A是错误的,运算结果如下表所示:

(表1)”的结果只有条形码的值为01020211和02110200的商品,而没有条形码为01020212的商品,故选项A是错误的,运算结果如下表所示:

选项B“

(表1)”的结果只有商品名为毛巾和铅笔的商品,而没有商品名为钢笔的商品,故选项B是错误的,运算结果如下表所示:

(表1)”的结果只有商品名为毛巾和铅笔的商品,而没有商品名为钢笔的商品,故选项B是错误的,运算结果如下表所示:

选项“

(表1)”的结果只有价格大于8的商品,运算结果为表2。所以,选项C是正确的。

(表1)”的结果只有价格大于8的商品,运算结果为表2。所以,选项C是正确的。

选项D“ (表1)”的结果等价于无条件对表1进行投影,运算结果为表1。所以,选项D是错误的。

(表1)”的结果等价于无条件对表1进行投影,运算结果为表1。所以,选项D是错误的。

第 39 题

对于关系模式R(X,Y,Z),下列结论错误的是()。

- (A) 若X→Y,Y→Z,则X→Z

- (B) 若X→Y,X→Z,则X→YZ

- (C) 若X→Z,则XY→Z

- (D) 若XY→Z,则X→Z,Y→Z

答案与解析

- 试题难度:一般

- 知识点:数据库系统>关系代数

- 试题答案:[[D]]

- 试题解析:

本题考查函数依赖的概念和性质。

选项A是传递规则:选项B是合并规则。选项C中,X→Z成立,则给其决定因素X再加上其他冗余属性Y也成立;选项D不成立,反例:如XY为学号和课程号,Z为成绩,则学号、课程号→成绩成立,但学号→成绩不成立。也可以用证明的方法来判定D不成立(略)。

第 40 题

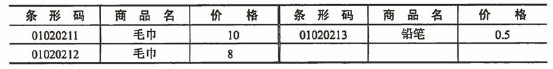

图(a)所示是某一个时刻J1、J2、J3、J4四个作业在内存中的分配情况,若此时操作系统先为J5分配5KB空间,接着又为J6分配10KB空间,那么操作系统采用分区管理中的()算法,使得分配内存后的情况如图(b)所示。

- (A) 最先适应

- (B) 最佳适应

- (C) 最后适应

- (D) 最差适应

答案与解析

- 试题难度:容易

- 知识点:操作系统>其它

- 试题答案:[['B']]

- 试题解析:

本题考查的是操作系统存储管理的基础知识。

试题(45)的正确答案是B。因为最佳适应算法是每当用户申请一个空间时,将从空白区中找到一个最接近用户需求的分区。从图(a)可以看出,当操作系统为J5分配5KB空间时,发现最适合的是48~58K之间的空白区;当操作系统为J6分配10KB空间时,发现最适合的是15~30K之间的空白区;这种算法能保留较大的空白区,但缺点是空闲区不可能刚好等于用户要求的区,所以必然要将一个分区一分为二,可是随着系统不断地和释放空间,可能会使产生的小分区小到了无法再继续分配,从而产生了碎片。

选项A最先适应算法也称首次适应算法,每当用户作业申请一个空间时,系统总是从主存的低地址开始选择一个能装入作业的空白区。当用户释放空间时,该算法更易实现相邻的空白区合并。

选项C最后适应算法是每当用户作业申请一个空间时,系统总是从主存的高地址开始选择一个能装入作业的空白区。

选项D最差适应算法:系统总是将用户作业装入最大的空白分区。这种算法将一个最大的分区一分为二,所以剩下的空白区通常也大,不容易产生外碎片。

第 41 题

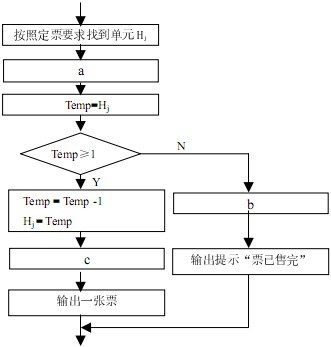

若某航空公司的飞机订票系统有n个订票终端,系统为每个订票终端创建一个售票终端的进程。假设Pi(i=1,2,…,n)表示售票终端的进程,Hj(j=1,2,…,m)表示公共数据区,分别存放各个航班的现存票数,Temp为工作单元。系统初始化时将信号量S赋值为()。 Pi 进程的工作流程如下,a、b和c处将执行P操作和V操作,则图中a、b和c应填入()。

- (A) 0

- (B) 1

- (C) 2

- (D) 3

- (A) P(S)、V(S)和V(S)

- (B) P(S)、P(S)和V(S)

- (C) V(S)、P(S)和P(S)

- (D) V(S)、V(S)和P(S)

答案与解析

- 试题难度:一般

- 知识点:操作系统>信号量与PV操作

- 试题答案:[['B'],['A']]

- 试题解析:

本题考查的是PV操作方面的基本知识。

试题(46)的正确答案是B,因为公共数据区为Hj是一个临界资源,最多允许一个终端进程使用,因此需要设置一个互斥信号量S,初值等于1。

试题(47)的正确答案是A,因为进入临界区时执行P操作,退出临界区时执行V操作。

第 42 题

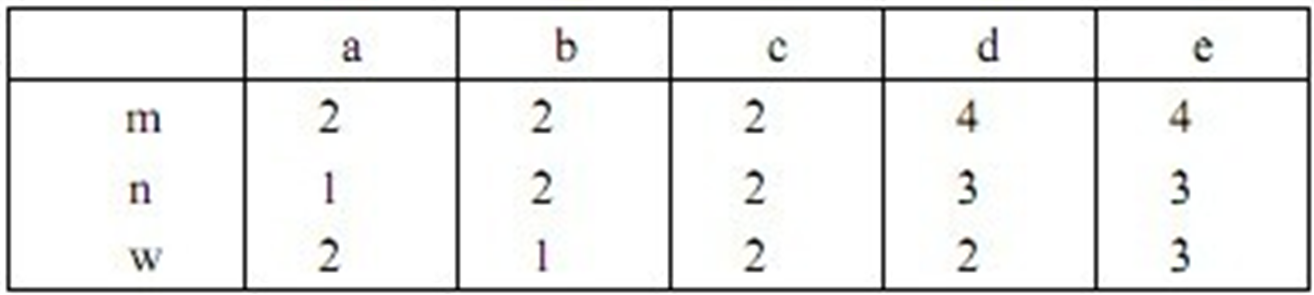

系统中有R类资源m个,现有n个进程互斥使用。若每个进程对R资源的最大需求为w,那么当m、n、 w取下表的值时,对于表中的a-e五种情况,()可能会发生死锁。

- (A) a和b

- (B) b和c

- (C) c和d

- (D) c和e

答案与解析

- 试题难度:一般

- 知识点:操作系统>死锁及银行家算法

- 试题答案:[['D']]

- 试题解析:

本题考查的是操作系统死锁方面的基本知识。系统中同类资源分配不当会引起死锁。一般情况下,若系统中有m个单位的存储器资源,它被n个进程使用,当每个进程都要求w个单位的存储器资源,当m<nw时,可能会引起死锁。

情况a:m=2,n=1,w=2,系统中有两个资源,一个进程使用,该进程最多要求两个资源,所以不会发生死锁。

情况b:m=2,n=2,w=1,系统中有两个资源,两个进程使用,每个进程最多要求一个资源,所以不会发生死锁。

情况c:m=2,n=2,w=2,系统中有两个资源,两个进程使用,每个进程最多要求两个资源,此时,采用的分配策略是轮流地为每个进程分配,则第一轮系统先为每个进程分配一个,此时,系统中已无可供分配的资源,使各个进程都处于等待状态,导致系统发生死锁,

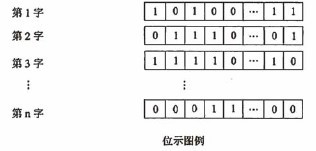

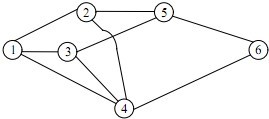

这时进程资源图如下图所示。

情况d:m=4,n=3,w=2,系统中有4个资源,3个进程使用,每个进程最多要求两个资源,此时,采用的分配策略是轮流地为每个进程分配,则第一轮系统先为每个进程分配一个存储单位,此时,系统中还剩1,可以使其中的一个进程得到所需资源运行完毕,当该进程释放所占用资源后,可以使其他进程得到所需资源运行完毕,所以不会发生死锁。

情况e:m=4,n=3,w=3,系统中有4个资源,3个进程使用,每个进程最多要求3个资源,此时,采用的分配策略是轮流地为每个进程分配,则第一轮系统先为每个进程分配一个,第二轮系统先为一个进程分配一个,此时,系统中已无可供分配的资源,使各个进程都处于等待状态导致系统发生死锁,这时进程资源图如左图所示。

第 43 题

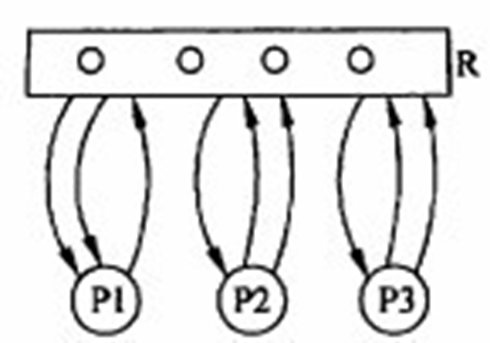

在文件管理系统中,位示图(bitmap)可用来记录磁盘存储器的使用情况。假如计算机系统的字长为32位,磁盘存储器上的物理块依次编号为:0、1、2、…,那么3552号物理块在位示图中的第()个字。

- (A) 111

- (B) 112

- (C) 223

- (D) 446

答案与解析

- 试题难度:一般

- 知识点:操作系统>位示图

- 试题答案:[['B']]

试题解析:

本题考查的是操作系统内存管理方面的基本知识。

文件管理系统是在外存上建立一张位示图(Bitmap),记录文件存储器的使用情况。每一位对应文件存储器上的一个物理块,取值0和1分别表示空闲和占用,如下所示。由于系统中字长为32位,所以每个字可以表示32个物理块的使用情况。又因为文件存储器上的物理块依次编号为0、1、2…,因此3552号物理块在位示图中的第112个字。

第 44 题

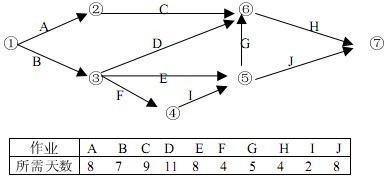

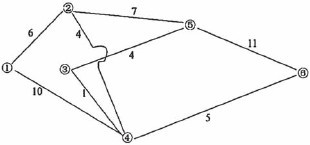

某工程计划图示如下,各个作业所需的天数如下表所列,设该工程从第0天开工,则作业I最迟应在第()天开工。

- (A) 11

- (B) 13

- (C) 14

- (D) 16

答案与解析

- 试题难度:一般

- 知识点:项目管理>时间管理

- 试题答案:[['B']]

- 试题解析:

该工程的关键路径应是从结点①到⑦各条路径中作业总天数最多的路径:

①→③→⑤→⑥→⑦

因此,该工程需要7+8+5+4=24天才能完成。

关键路径上的各作业B、E、G、H,其开工时间必须确定为第0天、第7天、第15天、第20天(最早开工时间=最迟开工时间)。

如果每个作业按最迟时间开工(最坏打算),那么整个工程应按倒计数安排各个作业的开工时间。

作业J需要8天,因此作业J最迟应在第16天开工,而作业G最迟应在第15天开工。

作业I的紧后作业有作业G和J,作业G和J必须在作业I结束后才能开工。因此,作业I最迟应在第15天结束,否则将影响作业G的开工。

作业I需要2天,因此,作业I最迟应在第13天开工。

第 45 题

设用两种仪器测量同一物体的长度分别得到如下结果:

X1=5.51±0.05 mm ,X2=5.80±0.02 mm

为综合这两种测量结果以便公布统一的结果,拟采用加权平均方法。每个数的权与该数的绝对误差有关。甲认为,权应与绝对误差的平方成正比;乙认为,权应与绝对误差的平方成反比。经大家分析,从甲和乙提出的方法中选择了合适的方法计算,最后公布的测量结果是()(m/s)。

- (A) 5.76

- (B) 5.74

- (C) 5.57

- (D) 5.55

答案与解析

- 试题难度:一般

- 知识点:数学与经济管理>其它

- 试题答案:[['A']]

- 试题解析:

X1=5.51±0.05表示X1的近似值为5.51,绝对误差为0.05;X2=5.80±0.02表示X2的近似值为5.80,绝对误差为0.02。

众所周知,两个数的加权平均值应更靠近权较大的数。从常理看,两个数的平均值应更靠近误差较小的数(更精确些)。所以,权与绝对误差的平方不会成正比,应选择反比的关系。

设X1、X2的权分别为W1 、W2,则

W1:W2=1/0.052:1 /0.022=4:25

所以,X1与X2的加权平均结果为

(4*5.51+25*5.80)/(4+25)=4*0.19+25*0.20=5.76mm

第 46 题

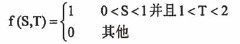

假设某种分子在某种环境下以匀速直线运动完成每一次迁移。每次迁移的距离S与时间T是两个独立的随机变量,S均匀分布在区间0<S<1(μ m), T均匀分布在区间1<T<2(μs),则这种分子每次迁移的平均速度是() (m/s)。

- (A) 1/3

- (B) 1/2

- (C) (1/3)In 2

- (D) (1/2)In 2

答案与解析

- 试题难度:一般

- 知识点:数学与经济管理>其它

- 试题答案:[['D']]

- 试题解析:

本题需要计算随机变量S/T的期望值。而随机变量S与T互相独立,S在(0,1)中均匀分布,T在(1,2)中均匀分布。

为此,考察二维随机变量(S,T),它的分布密度函数应是:

S/T的期望值为:

第 47 题

在数据处理过程中,人们常用“4舍5入”法取得近似值。对于统计大量正数的平均值而言,从统计意义上说,“4舍5入”对于计算平均值()。

- (A) 不会产生统计偏差

- (B) 产生略有偏高的统计偏差

- (C) 产生略有偏低的统计偏差

- (D) 产生忽高忽低结果,不存在统计规律

答案与解析

- 试题难度:一般

- 知识点:数学与经济管理>其它

- 试题答案:[[B]]

- 试题解析:

本题考查考生数据处理统计分析的基本能力。

“4舍5入”是最简单的近似计算方法。为了取得若干位有效数字的数据,人们常把尾部多余的数字作舍入处理.4舍的含义是遇到尾部数字为0、1、2、 3、4时则舍去该位,遇到尾部数字为5、b、7、8、9时则做进位处理。

对于大量的数据处理而言,每个数字出现的概率都是一样的。

遇到尾部数字1(需要舍)与数字9(需要入)的概率相同,舍与入的结果可以相抵。

同样,遇到尾部数字2、3、4(需要舍)分别与数字8、7、6(需要入)的概率相同,舍入的结果可以相抵。

这样,只有尾部数字5的统统进位,对统计结果产生影响。对正数而言,尾数5的进位将增加值;对负数而言,尾数5的进位将减少值。

如果处理的数据中,正数与负数的概率相当,这种增量与减量显然可以相抵。因此,在处理正负数比较均衡的数据时,“4舍5入”方法对平均值计算不会产生统计偏差。

但在实际应用中,人们处理的数据大部分是正数,因此,“4舍5入”法将由于尾数5的统统进位,而产生略有偏高的统计值。

注意,统计意义上的偏高,并不是实际每次计算都会偏高。只是说在大量统计时会出现的一些偏差。

对于要求并不高的统计计算而言,“4舍5入”法简单实用,但对于要求比较精确的统计应用而言,“4舍5入”法就需要改进。

例如,遇到尾部数字为5时,再分两种情况决定舍入:

若前一位数字为偶数时,就舍去它;

若前一位数字为奇数时,就进位。

由于这两种情况的概率是相等的,因此舍与入的量可以相抵。从而保持平均值统计结果的无偏性。

当尾部数字为5时,也可以规定通过舍入保持处理后的尾部数字为奇数,也能做到无偏统计,但还是保持偶数更有利于其他计算。

第 48 题

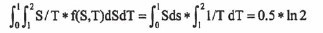

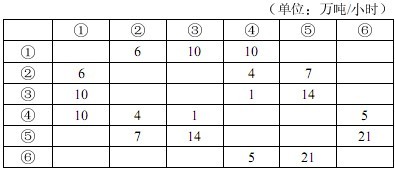

下图标出了某地区的运输网:

各结点之间的运输能力如下表:

从结点①到结点⑥的最大运输能力(流量)可以达到()万吨/小时。

- (A) 26

- (B) 23

- (C) 22

- (D) 21

答案与解析

- 试题难度:一般

- 知识点:数学与经济管理>网络与最大流量

- 试题答案:[['B']]

- 试题解析:

从结点①到结点⑥可以同时沿多条路径运输,总的最大流量应是各条路径上的最大流量之和,每条路径上的最大流量应是其各段流量的最小值。

解题时,每找出一条路径算出流量后,该路径上各段线路上的流量应扣除己经算过的流量,形成剩余流量。剩余流量为0的线段应将其删除(断开)。这种做法比较简单直观。

例如,路径①③⑤⑥的最大流量为10万吨,计算过后,该路径上各段流量应都减少10万吨。从而①③之间将断开,③⑤之间的剩余流量是4万吨,⑤⑥之间的剩余流量是11万吨(如下图)。

依次执行类似的步骤,从结点①到结点⑥的最大流量应是所有可能运输路径上的最大流量之和;

(1)路径①③⑤⑥的最大流量为 10万吨;

(2)路径①②⑤⑥的剩余最大流量为 6万吨;

(3)路径①④⑥的剩余最大流量为 5万吨;

(4)路径①④③⑤⑥的剩余最大流量为 1万吨;

(5)路径①④②⑤⑥的剩余最大流量为 1万吨

从而,从结点①到⑥的最大流量应是23万吨。

按照习惯,每次应尽量先找出具有最大流量的路径。理论上可以证明,虽然寻找各种路径的办法可以不同,运输方案也可以有很多种,但总的最大流量值是唯一确定的。

第 49 题

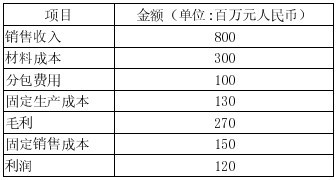

某公司的销售收入状态如下表所示,该公司达到盈亏平衡点时的销售收入是()(百万元人民币)。

- (A) 560

- (B) 608

- (C) 615

- (D) 680

答案与解析

- 试题难度:一般

- 知识点:项目管理>成本管理

- 试题答案:[['A']]

- 试题解析:

利润=销售收入-成本。成本包括固定成本和可变成本,固定成本是不随销售收入而变的成本,比如人员基本工资、设备折旧等;可变成本是随着销售收入而线性变化的成本,比如生产原材料、加工费等。盈亏平衡点是指利润为零时的销售收入。

假设盈亏平衡点时的销售收入为X,则

0=X-材料成本-分包费用-固定生产成本-固定销售成本

材料成本与分包费用是可变成本,与销售收入成正比,即材料成本=X*300/800,分包费用=X* 100/800。代入上式,即

0=X*(1-300/800-100/800)-130-150

解出X=560

第 50 题

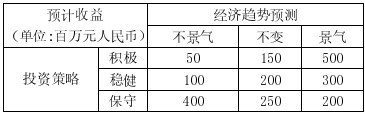

某公司需要根据下一年度宏观经济的增长趋势预测决定投资策略。宏观经济增长趋势有不景气、不变和景气3种,投资策略有积极、稳健和保守3种,各种状态的收益如下表所示。基于maxmin悲观准则的最佳决策是()。

- (A) 积极投资

- (B) 稳健投资

- (C) 保守投资

- (D) 不投资

答案与解析

- 试题难度:一般

- 知识点:数学与经济管理>预测与决策

- 试题答案:[['C']]

- 试题解析:

本题属于决策分析范畴。所谓决策,简单地说就是做决定的意思,详细地说,就是为确定未来某个行动的目标,根据自己的经验,在占有一定信息的基础上,借助于科学的方法和工具,对需要决定的问题的诸因素进行分析、计算和评价,并从两个以上的可行方案中,选择一个最优方案的分析判断过程。

根据决策结局的多少,可以将决策分为确定型决策(每个方案只有一个结局)和不确定型决策(每个方案有多个结局)。本题是不确定型决策问题。

由于不确定型决策问题所面临的几个自然状态是不确定,是完全随机的,使不确定型决策始终伴随着一定的盲目性。决策者的经验和性格常常在决策中起主导作用。决策准则包括乐观准则、悲观准则、乐观系数准则、后悔值准则等。

maxmin悲观准则是指对于任何行动方案,都认为将是最坏的状态发生,即收益值最小的状态发生。然后,比较各行动方案实施后的结果,取具有最大收益值的行动为最优行动的决策原则,也称为最大最小准则。

题目表中给出的三种投资策略,收益值最小的分别是积极时为50,稳健时为100保守时为200,那么最大收益值是200,即基于maxmin悲观准则的最佳决策对应的行动是保守投资。

第 51 题

RGB4:4:2表示一幅彩色图像可生成的颜色数是 () 种。

- (A) 256

- (B) 1024

- (C) 4096

- (D) 65536

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>多媒体技术基本概念

- 试题答案:[[B]]

- 试题解析:

本试题考查图像属性的基本概念。像素深度是指存储每个像素所用的位数,也用来度量图像的分辨率。像素深度确定了彩色图像的每个像素可能有的颜色数,或者确定灰度图像的每个像素可能有的灰度级数。一幅图像的像素深度为b位,则该图像的最多颜色数或灰度级为2b种。显然,表示一个像素颜色的位数越多,它能表达的颜色数或灰度级就越多。例如,只有1个分量的单色图像,若每个像素有8位,则最大灰度数目为28=56:又如,组成一幅彩色图像的每个像素值中,有R、 G、 B三个基色分量,每个基色分量直接决定显示设备的基色强度,如RGB8:8:8表示一幅彩色图像,也就是彩色图像的每个像素用R、G、B三个分量表示,每个分量都用8位来表示,可生成的颜色数是224种。试题中R、G、B分量的像素位数分别为4、4、2,则最大颜色数目为24+4+2=210=1024,就是说,像素的深度为10位,每个像素可以是210种颜色中的一种。

第 52 题

按照国际电话电报咨询委员会CCITT的定义,()属于表现媒体。

- (A) 图象

- (B) 编码

- (C) 硬盘

- (D) 扫描仪

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>多媒体技术基本概念

- 试题答案:[[D]]

- 试题解析:

本试题考查多媒体的基本概念。媒体的概念范围相当广泛,按照国际电话电报咨询委员会CCITT(Consultative Committee on International Telephone and Telegraph, CCITT)的定义,媒体可以归类为以下几类。

(1)感觉媒体(Perception Medium):指直接作用于人的感觉器官,使人产生直接感觉的媒体。如引起听觉反应的声音,引起视觉反应的图像等。

(2)表示媒体(representation Medium):指传输感觉媒体的中介媒体,即用于数据交换的编码。如图像编码(JPEG、MPEG等)、文本编码(ASCII码、GB2312等)和声音编码等。

(3)现媒体(Presentation Medium):指进行信息输入和输出的媒体。如键盘、鼠标、扫描仪、话筒、摄像机等为输入媒体;显示器、打印机、扩音器等为输出媒体。

(4)存储媒体(Storage Medium):指用于存储表示媒体的物理介质。如硬盘、软盘、磁盘、光盘、ROM和RAM等。

(5)传输媒体(Transmission Medium):指传输表示媒体的物理介质。如电缆、光缆、电磁波等。

第 53 题

传输一幅分辨率为640×480,6.5万色的照片(图像),假设采用数据传输速度为56kb/s,大约需要()秒钟。

- (A) 34.82

- (B) 42.86

- (C) 85.71

- (D) 87.77

答案与解析

- 试题难度:一般

- 知识点:多媒体基础>多媒体相关计算问题

- 试题答案:[['C']]

- 试题解析:

本试题考查多媒体有关图像数据量估算方面的基础知识。扫描生成一幅图像时,实际上是按一定的图像分辨率和一定的像素深度对模拟图片或照片进行采样,从而生成一幅数字化的图像。图像的图像分辨率越高,像素深度越深,则数字化后的图像效果越逼真,图像数据量越大。如果按照像素点及其深度映射的图像数据大小采样,可用下面的公式估算数据量:

图像数据量=图像的总像素×图像深度/8( Byte)

其中图像的总像素为图像的水平方向像素乘以垂直方向像素数。

像素深度确定彩色图像的每个像素可能有的颜色数,或者确定灰度图像的每个像素可能有的灰度级数。它决定了彩色图像中可出现的最多颜色数,或灰度图像中的最大灰度等级。像素深度用二进制位数表示,如一幅图像的像素深度为b位,则该图像的最多颜色数或灰度级为2b种。像素颜色为6.5万色,则需要16位表示一个像素颜色。

传输分辨率为640×480, 6.5万色的图像,大约需要(640×480×16)/56k =85.71。

第 54 题

相同屏幕尺寸的显示器,点距为()的分辨率较高,显示图形较清晰。

- (A) 0.24mm

- (B) 0.25mm

- (C) 0.27mm

- (D) 0.28mm

答案与解析

- 试题难度:容易

- 知识点:多媒体基础>其它

- 试题答案:[[A]]

- 试题解析:

像素是组成图像的最小单位,也就是发光的“点”,显示分辨率是指屏幕上像素的数目,其最大值称为最高分辨率,一般用“横向点数×纵向点数”来表示。屏幕能够显示的像素越多,说明显示设备的分辨率越高,显示的图像质量越高(越清晰)。屏幕上相邻两个同色点的距离称为点距,点距越小,屏幕上的点越密(多),分辨率越高。例如,15英寸显像管,水平尺寸为285mm,垂直尺寸为225mm,点距为0.28mm,则水平最高分辨率为285mm/0.28mm=1018点,垂直最大分辨率为225mm/0.28mm=803点,其显示分辨率为1018×803。这是由点距决定的指标,即显示器的物理极限分辨率。常见的点距规格有0.31mm、0.28mm、0.27mm、0.25mm、0.24mm等,LCD的点距一般在0.28~0.3mm左右。

第 55 题

关于OSPF协议相比RIP V2 路由协议作的改进,下面的描述中不正确的是()。

- (A) 不存在跳数的限制

- (B) 路线更新采用增量更新

- (C) 协议本身可以防环

- (D) 采用了组播方式

答案与解析

- 试题难度:一般

- 知识点:路由规划>OSPF协议

- 试题答案:[[D]]

- 试题解析:

OSPF相比RIP的优势,体现在协议本身不会产生环路,采用增量路由更新机制,不存在跳数限制,路由收敛快,采用COST作为度量值。

第 56 题

802.11标准定义了3种物理层通信技术,这3种技术不包括()。

- (A) 直接序列扩频

- (B) 跳频扩频

- (C) 窄带微波

- (D) 漫反射红外线

答案与解析

- 试题难度:一般

- 知识点:计算机网络>无线网

- 试题答案:[[C]]

- 试题解析:

IEEE 802.11标准定义了3种物理层通信技术:

(1)直接序列扩频;

(2)跳频扩频:

(3)漫反射红外线。

第 57 题

关于Windows操作系统中DHCP服务器的租约,下列说法中错误的是()。

- (A) 默认租约期是8天

- (B) 客户端一直使用DHCP服务器分配给它的IP地址,直至整个租约期结束才开始联系更新租约

- (C) 当租约期过了一半时,客户端将与提供IP地址的DHCP服务器联系更新租约

- (D) 在当前租约期过去87.5%时,如果客户端与提供IP地址的DHCP服务器联系不成功,则重新开始IP租用过程

答案与解析

- 试题难度:容易

- 知识点:计算机网络>其它

- 试题答案:[['B']]

- 试题解析:

通过在网络上安装和配置DHCP服务器,DHCP的客户端可在每次启动并加入网络时动态地获得IP地址和相关配置参数。DHCP服务器以地址租约的形式将该配置提供给发出请求的客户端。

DHCP的租约期限为DHCP服务器所分配的IP地址的有效期,租约定义了指派的IP地址可以使用的时间长度。默认情况下,DHCP的租约期限为8天,当租约期过了一半时(按默认时间算是4天),客户端将和设置它的TCP/IP配置的DHCP服务器更新租约。当租期过了87.5%时,如果客户端仍然无法与当初的DHCP服务器联系上,它将与其他DHCP服务器通信,如果网络上再没有任何DHCP服务器在运行时,该客户端必须停止使用该IP地址,并从发送一个dhcpdiscover数据包开始,再一次重复整个过程。

第 58 题

确定网络的层次结构及各层采用的协议是网络设计中()阶段的主要任务。

- (A) 网络需求分析

- (B) 网络体系结构设计

- (C) 网络设备选型

- (D) 网络安全性设计

答案与解析

- 试题难度:一般

- 知识点:计算机网络>网络规划与设计

- 试题答案:[[B]]

- 试题解析:

网络方案的设计主要包括网络需求分析、网络体系结构设计、网络安全性设计设备选型等设计规划过程。

在网络需求分析阶段主要完成:①了解企业用户的现状;②弄清用户的目的;③掌握资金投入的额度;④了解企业用户环境;⑤确定企业用户的数据流管理架构。在了解了用户的网络需求之后,要根据标准化及规范化、先进性、扩充性、可靠性、安全性、可管理性、可维护性、实用性、灵活性、经济性等确定建网原则。

在确定好建网原则之后,可以开始网络总体设计工作,总体规划主要包括网络体系结构设计阶段、网络安全性设计阶段和网络设备选型阶段。在网络体系结构设计阶段的主要任务是确定网络的层次结构及各层采用的协议,在网络安全性设计阶段的主要任务是完成可靠性与容错设计、网络安全体系的设计,在网络设备选型阶段的主要任务是根据体系结构、安全性要求、结合经济可行性等确定网络设备的选型。

第 59 题

在IPv4中,组播地址是()地址。

- (A) A类

- (B) B类

- (C) C类

- (D) D类

答案与解析

- 试题难度:一般

- 知识点:计算机网络>其它

- 试题答案:[[D]]

- 试题解析:

IP组播(也称多址广播或多播)技术,是一种允许一台或多台主机(组播源)发送单一数据包到多台主机(一次的,同时的)的TCP/IP网络技术。组播作为一点对多点的通信,是节省网络带宽的有效方法之一。在网络音频舰频广播的应用中,当需要将一个结点的信号传送到多个结点时,无论是采用重复点对点通信方式,还是采用广播方式,都会严重浪费网络带宽,只有组播才是最好的选择。组播能使一个或多个组播源只把数据包发送给特定的组播组,而只有加入该组播组的主机才能接收到数据包。目前,IP组播技术被广泛应用在网络音频/视频广播、AOD/VOD、网络视频会议、多媒体远程教育、push技术〔如股票行情等)和虚拟现实游戏等方面。

IP组播通信必须依赖于IP组播地址,在IPv4中它是一个D类IP地址,范围为224.0.0.0~239.255.255.255,并被划分为局部链接组播地址、预留组播地址和管理权限组播地址三类。其中,局部链接组播地址范围为224.0.0.0~224.0.0.255,这是为路由协议和其他用途保留的地址,路由器并不转发属于此范围的IP包;预留组播地址范围为224.0.1.0~238.255.255.255,可用于全球范围(如Internet)或网络协议:管理权限组播地址范围为239.0.0.0~239.255.255.255,可供组织内部使用,类似于私有IP地址,不能用于Internet,可限制组播范围。

第 60 题

WLANs are increasingly popular because they enable cost-effective connections among people,applications and data that were not possible,or not cost-effective, in the past. For example, WLAN-based applications can enable fine-grained management of supply and distribution () to improve their efficiency and reduce () . WLANs can also enable entirely new business processes.To cite but one example, hospitals are using WLAN-enabled point-of-care applications to reduce errors and improve overall()care.WLAN management solutions provide a variety of other benefits that can be substantial but difficult to measure. For example, they can protect corporate data by preventing()through rogue access points. They help control salary costs, by allowing IT staffs to manage larger networks without adding staff. And they can improve overall network management by integrating with customers’ existing systems, such as Open View and UniCenter. Fortunately, it isn’t necessary to measure these benefits to justify investing in WLAN management solutions,which can quickly pay for themselves simply by minimizing time-consuming()and administrative chores.

- (A) chores

- (B) chains

- (C) changes

- (D) links

- (A) personnel

- (B) expenses

- (C) overhead

- (D) hardware

- (A) finance

- (B) patient

- (C) affair

- (D) doctor

- (A) intrusion

- (B) aggression

- (C) inbreak

- (D) infall

- (A) exploitation

- (B) connection

- (C) department

- (D) deployment

答案与解析

- 试题难度:一般

- 知识点:专业英语>专业英语

- 试题答案:[[B],[C],[B],[A],[D]]

- 试题解析:

无线局域网(WLAN)日益流行起来了,因为它可以在用户、应用和数据之间建立有效的连接,而这一切在过去是无法实现或无法有效实现的。例如,基于WLAN的应用能够对供应和分配链进行细粒度的管理,以改进效率和减少开销。WLAN也可以建立全新的商业过程。可以举出无数的例子中的一个,如许多医院正在使用基于WLAN的监护点应用来减少差错,全面改进对病人的护理。WLAN管理解决方案提供的其他各种好处都是很实在的,然而却很难度量。例如,它可以保护公司的数据免于遭受通过流氓访问点的入侵危害;它可以让IT人员管理更大的网络,从而减少管理职员,控制薪金开支;而且它可以通过集成现有的用户系统(例如OpenView和UniCenter)改进网络的全面管理。幸运的是,用户不必为调整WLAN管理方案而计算各种收益,因为减少了部署时间和管理杂务就明显补偿了引进WLAN的开销。

第 61 题

To compete in today’s fast-paced competitive environment, organizations are increasingly allowing contractors, partners, visitors and guests to access their internal enterprise networks.These users may connect to the network through wired ports in conference rooms or offices, or via wireless access points.in allowing this open access for third parties, LANs become(). Third parties can introduce risk in a variety of ways from connecting with an infected laptop to unauthorized access of network resources to () activity. For many organizations,however, the operational complexity and costs to ensure safe third party network access have been prohibitive. Fifty-two percent of surveyed CISOs state that they currently use a moat and castle’s security approach, and admit that defenses inside the perimeter are weak. Threats from internal users are also increasingly a cause for security concerns.Employees with malicious intent can launch()of service attacks or steal()information by snooping the network. As they access the corporate network, mobile and remote users inadvertently can infect the network with () and worms acquired from unprotected public networks.Hackers masquerading as internal users can take advantage of weak internal security to gain access to confidential information.

- (A) damageable

- (B) susceptible

- (C) vulnerable

- (D) changeable

- (A) venomous

- (B) malicious

- (C) felonious

- (D) villainous

- (A) denial

- (B) virtuous

- (C) renounce

- (D) traverse

- (A) reserve

- (B) confidential

- (C) complete

- (D) mystery

- (A) sickness

- (B) disease

- (C) viruses

- (D) germnia

答案与解析

- 试题难度:一般

- 知识点:专业英语>专业英语

- 试题答案:[['C'],['B'],['A'],['B'],['C']]

- 试题解析:

为了参与如今迅速发展的竞争环境,各种组织逐渐允许承包商、合伙人、游客和来宾访问他们的内部企业网。这些用户可能通过在会议室或办公室的有线端口连接网络,也可能通过无线访问点来连接网络。由于允许第三方的开放式访问,局域网就变得很脆弱。第三方可能通过各种途径引入风险,从被感染的移动终端进行未经授权的网络资源访问,到不怀好意的活动都会出现。然而对很多组织来说,操作的复杂性和保证第三方安全地访问网络的费用都是难于承受的。根据CSIO的调查,52%的用户使用了城堡式的安全方案,但是网络内部的防卫却是很脆弱的。来自内部用户的安全威胁正在成为网络安全关注的焦点。心怀叵测的雇员可以发动拒绝服务攻击或通过窥探网络来窃取机密信息。当移动用户或远程用户访问公司网络时,他们可能从未经保护的公网上不经意地引入病毒和蠕虫。伪装成内部用户的黑客们会利用脆弱的内部安全来获取机密信息。